OPSEC的全称是Operations security,即行动安全,这在攻防对抗里是一个非常重要的概念,明面上是安全操作规范,实际上是攻击者把防御者当成敌人对抗的安全意识。早年间一些APT攻击容易被抓就是因为缺乏OPSEC的理念,实施攻击的过程太糙,很容易就被EDR、NDR发现,攻击被轻易溯源,最严重的还给反制端了老窝。之前存了一篇小碎文想讲讲OPSEC,但是这个概念涉及的东西太多,短时间内写不完,只能先分享几个我在C2上看到的OPSEC。

早期的后门C2几乎没有考虑过OPSEC,随意使用长连接直连服务器,很容易就被追踪发现。于是出现了Beacon(信标)后门,它是以定期发送信标到C2服务器获取指令的方式进行命令控制。提起Beacon大家都想到的是Cobalt Strike,但鲜有人知,Beacon后门的很多技术细节并不是Cobalt Strike原创,CIA才是鼻祖。从CIA泄漏的资料可以发现,他们早期的后门几乎都使用了Beacon标准。

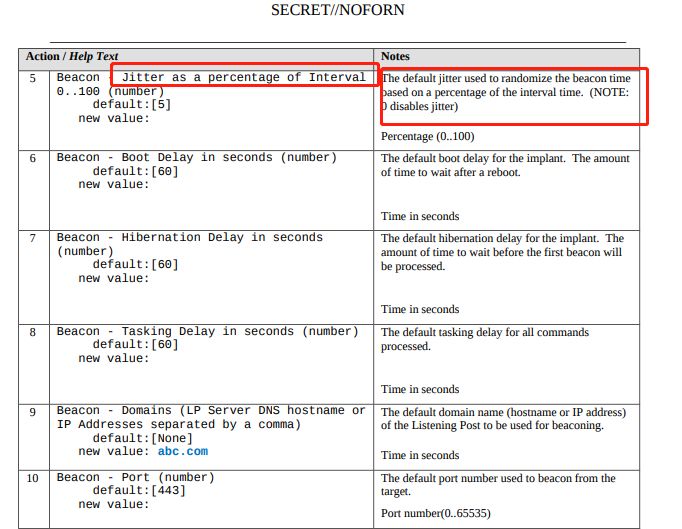

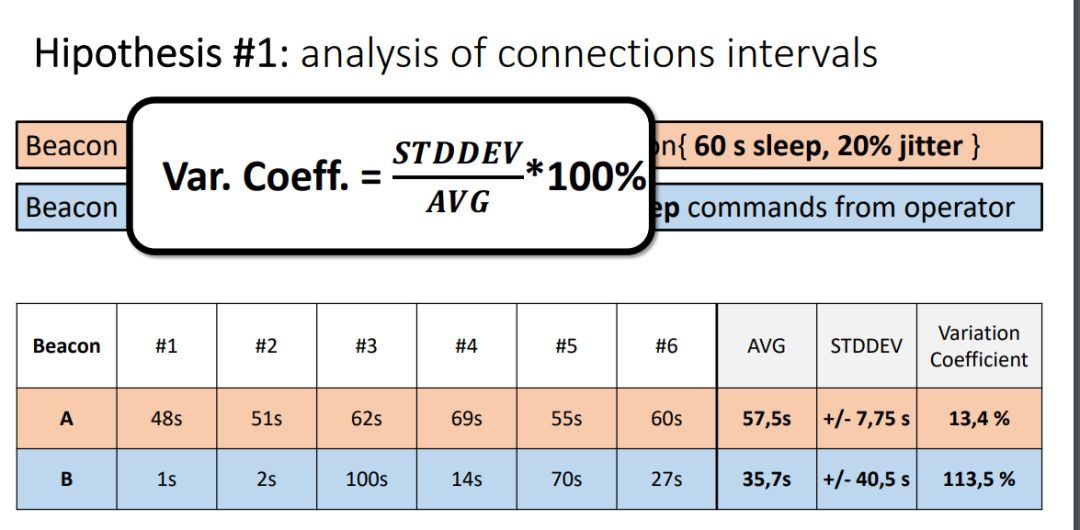

先来说说我看到的Beacon一个有意思的OPSEC点,那就是信标的jitter(抖动)值,信标的抖动设计是想让后门的网路连接没有规律可循,但是如果设置不好反而会成为规律。

如果信标的设置定期60秒连接服务端,外加20%的抖动 ,那么信标实际上是以60秒为一个窗口期,在48秒到60秒之间进行随机连接,这个抖动范围太小反而让网络连接变得有规律,所以有安全厂商开始用机器学习的方式来分析抖动值的随机率以发现Beacon后门 :)

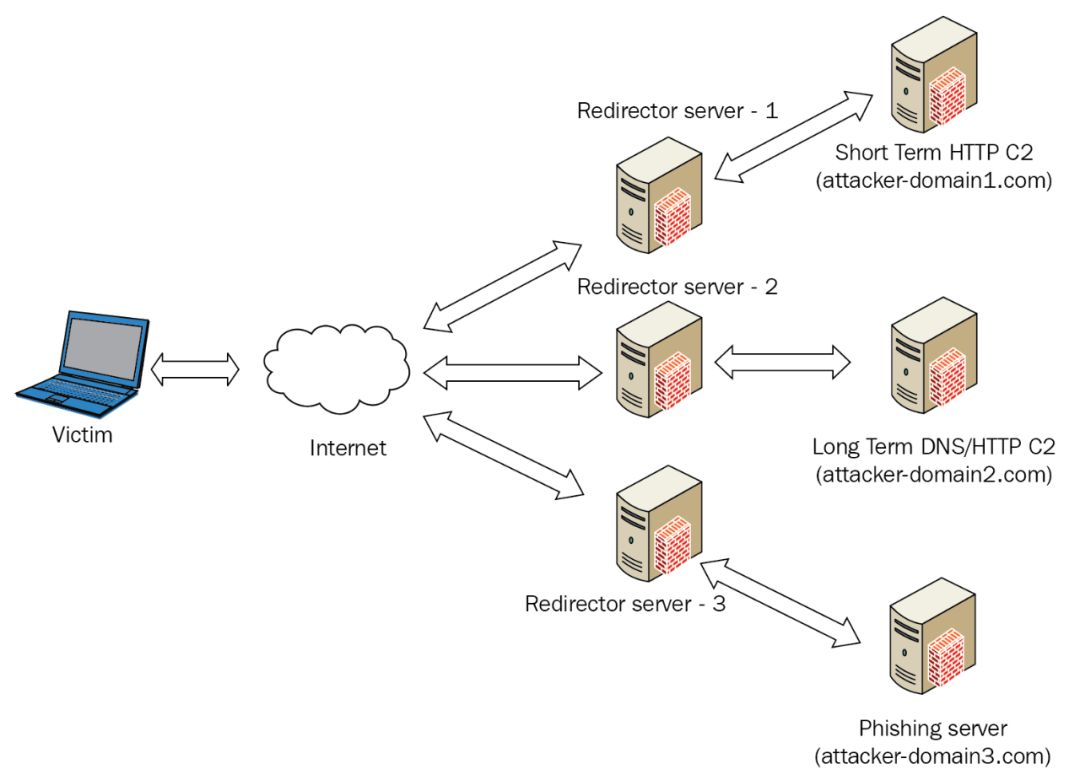

差不多两年前,国外的redteam开始出现了C2 Redirectors的概念,就是在现有的C2上增加一个中转服务器,这个中转服务器起到功能和流量分离的作用,C2流量可以被中转到不同战术意义的服务器,比如打完就走的短期C2、需要长期控制驻留的C2和邮件钓鱼服务器等。

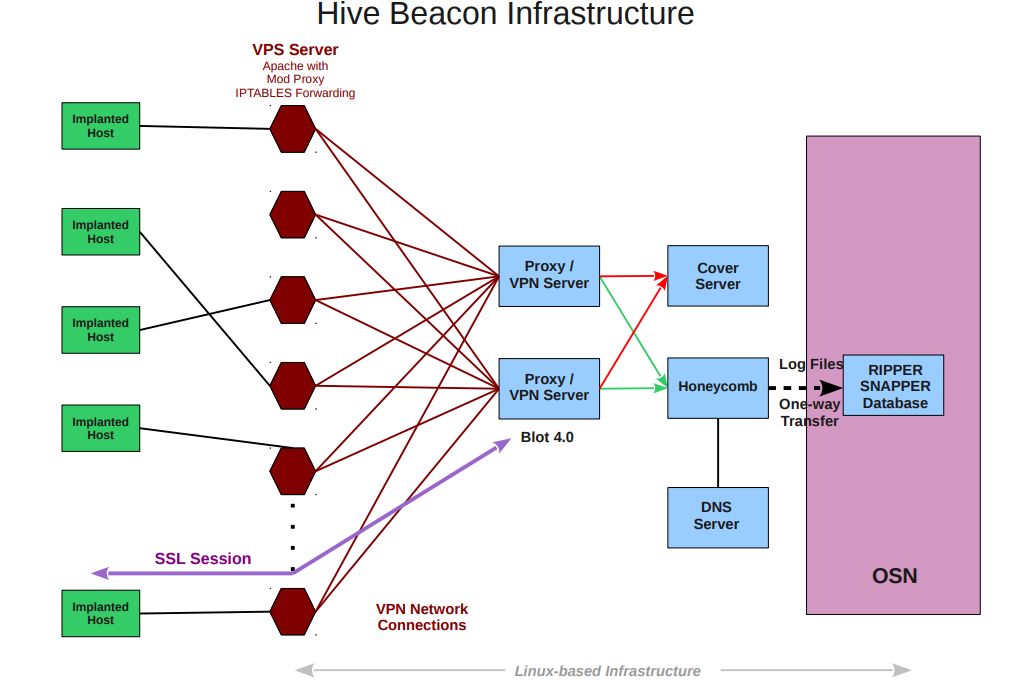

这个C2 Redirectors其实是模仿CIA HIVE项目的基础架构,在CIA HIVE的架构中,最右边的是真正的控制端,在CIA的VPN内部网络中。中间一层是用VPS服务器作为中转跳板,最左边是失陷主机。VPS服务器是失陷主机和CIA控制端的中间桥梁。这个概念最早是防追踪的OPSEC设计,外界只能看到VPS服务器,一旦VPS服务器暴露可以被随时抛弃,除非VPS被反制或搬走服务器,否则很难追踪到背后真正的控制者。

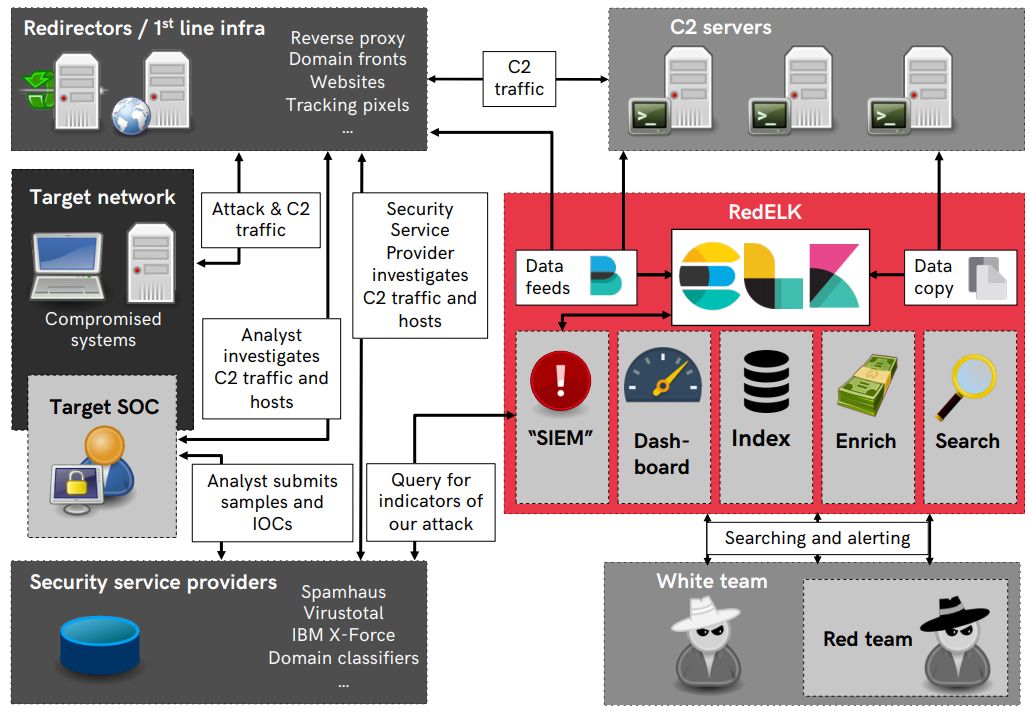

再来看看攻击者为C2建立的安全监控中心,下面是相关开源项目RedELK的架构图,你很难想象攻击者已经用上elasticsearch和kibana这些程序来分析C2流量日志,哪些是正常访问,哪些是异常访问都在攻击者的掌控之中。

试想安全分析人员在追踪攻击者时,只露了个头就被攻击者发现,威胁狩猎还怎么进行下去,这简直是OPSEC的最佳实践。

当然C2协议还有很多OPSEC相关的设计,比如双向HTTPS认证。在后渗透的攻击技术里也有很多OPSEC的规范 ,这里就不展开了,有时间再深谈。目前国内意识到OPSEC概念的人还很少,安全厂商都想借助攻击模拟来促进防御,安全团队也想更深刻理解黑客的攻击手法与思路,不过当你发现真实的攻击者比防御者还重视防御,以攻促防的局面就不会如想象的那么美好了。最后祝大家圣诞快乐:)

参考:

https://wikileaks.org/vault7/document/hive-Operating_Environment/hive-Operating_Environment.pdf

https://www.x33fcon.com/slides/x33fcon19_Hunting_Beacons_Bartek.pdf

https://hackinparis.com/data/slides/2019/talks/HIP2019-Mark_Bergman-Marc_Smeets-Who_Watches_The_Watchmen_Adventures_In_Red_Team_Infrastructure_Herding_And_Blue_Team_Opsec_Failures.pdf