CTF杂项中存在一种题型——流量分析,主要是通过分析流量包,从而获取其中的flag的值。该类题目的一般套路为:先根据提示筛选协议,然后分析info,大概能找到一串密文或者一个压缩文件,图片什么的,下一步就是文件提取密码破解等操作。

本文将通过几个简单实例带您了解CTF之流量分析。

下载附件解压得到流量包。

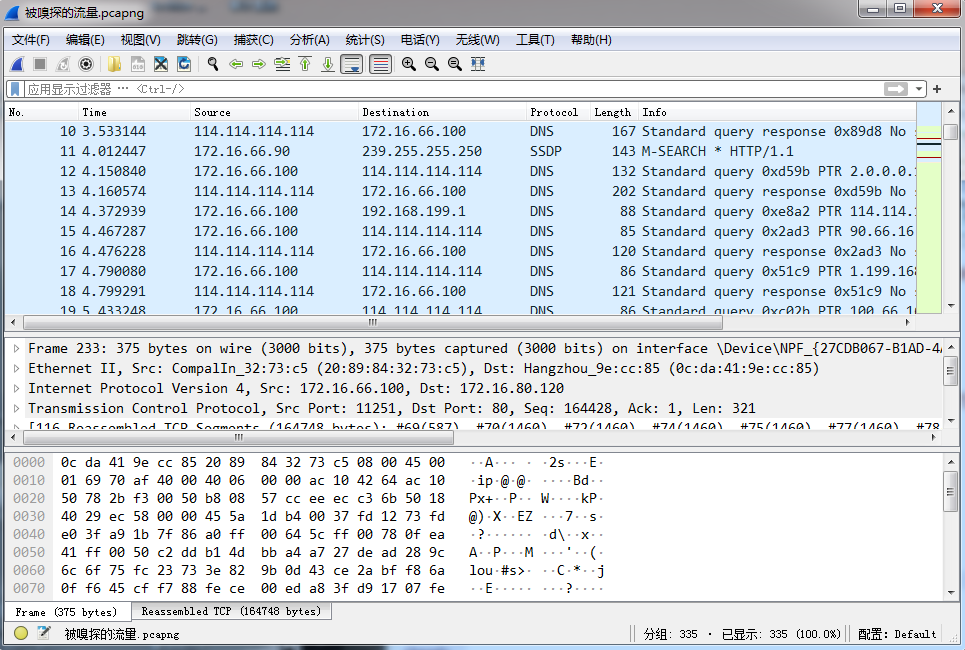

使用Wireshark打开流量包:

根据题目的提示,文件传输直接找POST的包:

http.request.method==POST

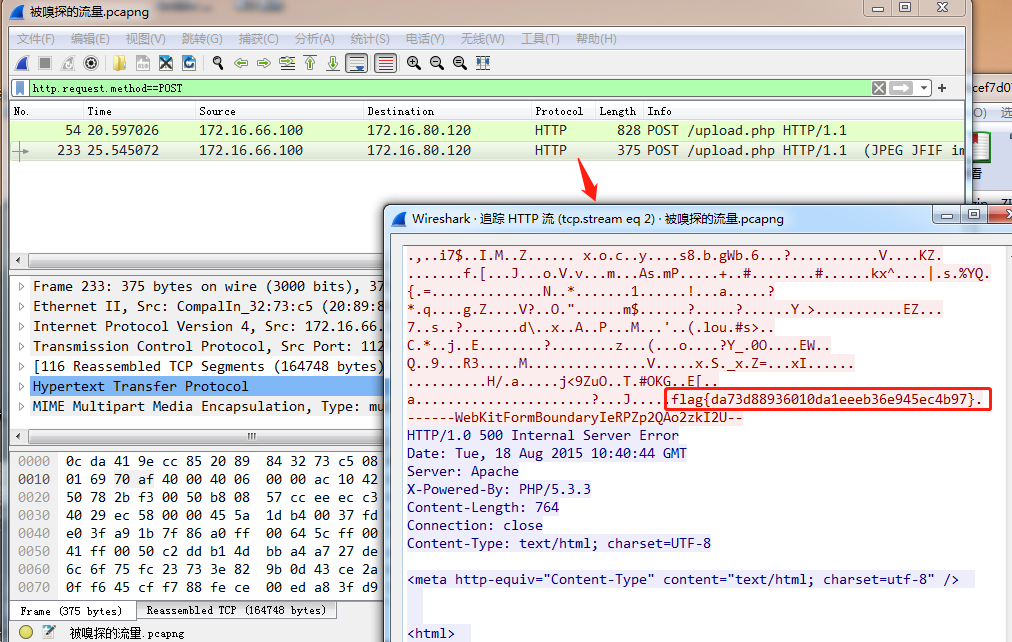

追踪http流量,发现是上传图片的包,在图片末尾找到flag。

下载附件解压得到流量包。

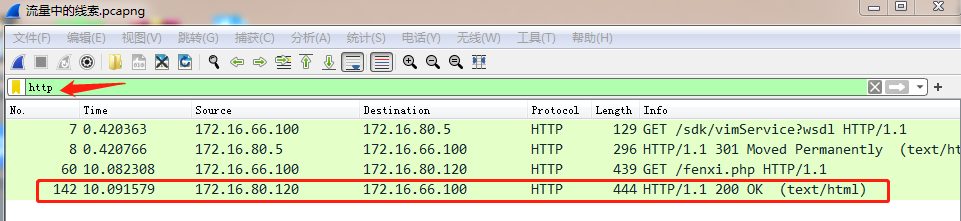

根据提示,“在线交流”,选择筛选出HTTP包。

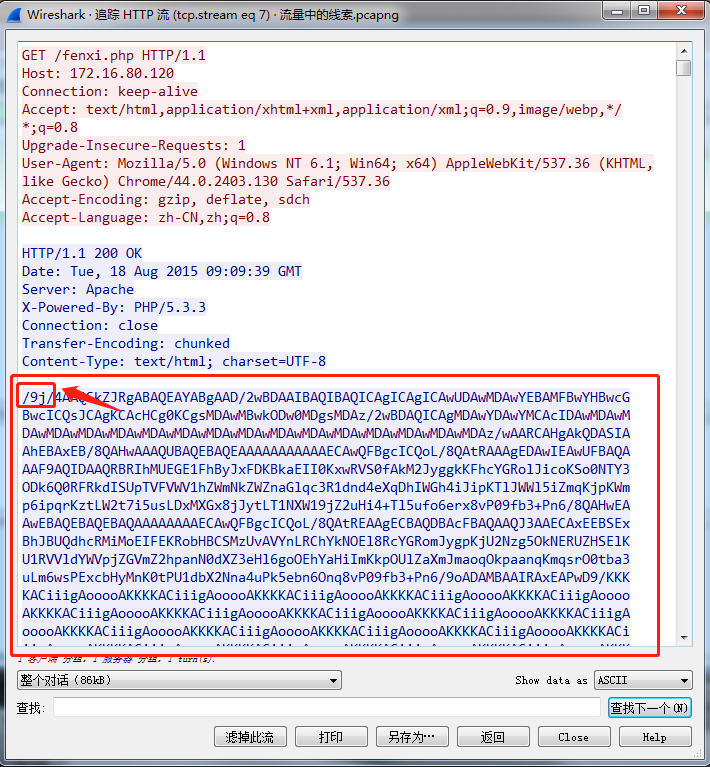

追踪HTTP流,可以看到数据包中具体信息。

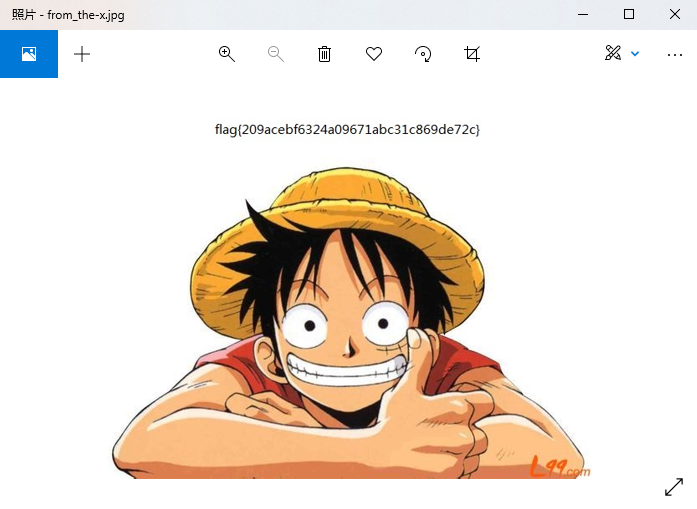

由开头”/9j/”,可知以下数据为jpg图片,“/9j/”经base64解码后结果为“\xff \xd8 \xff”,该三字节为jpg文件的开头三字节,所以可推断出以下文件为jpg文件。

解码网站 :https://the-x.cn/base64

复制这一段解码,得出如下一个图片文件,成功拿到flag值。

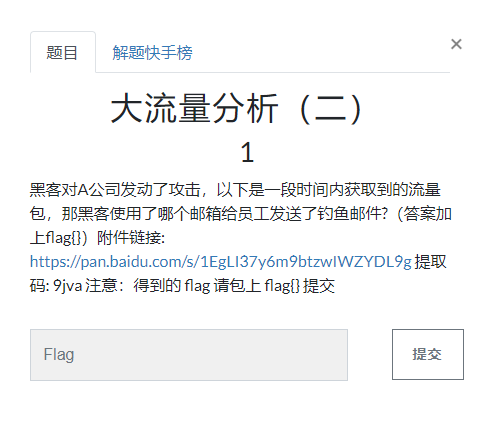

下载对应的流量包。

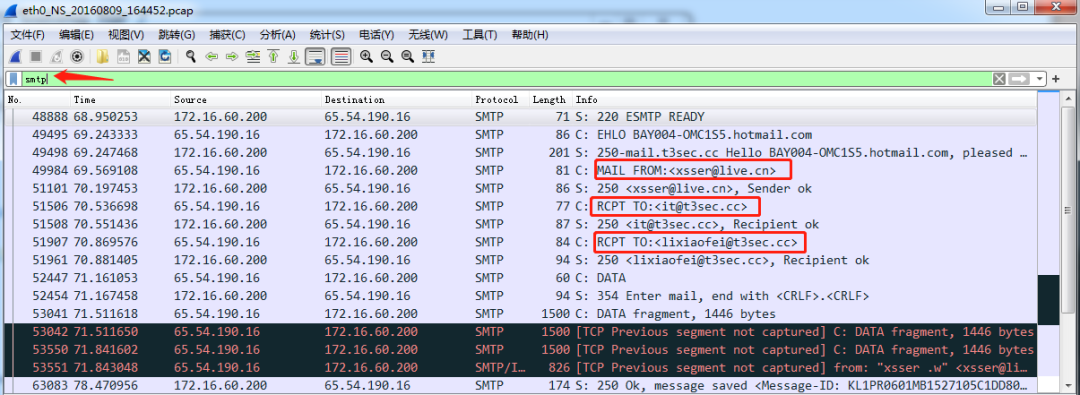

题目要求找出邮箱,直接筛选smtp。

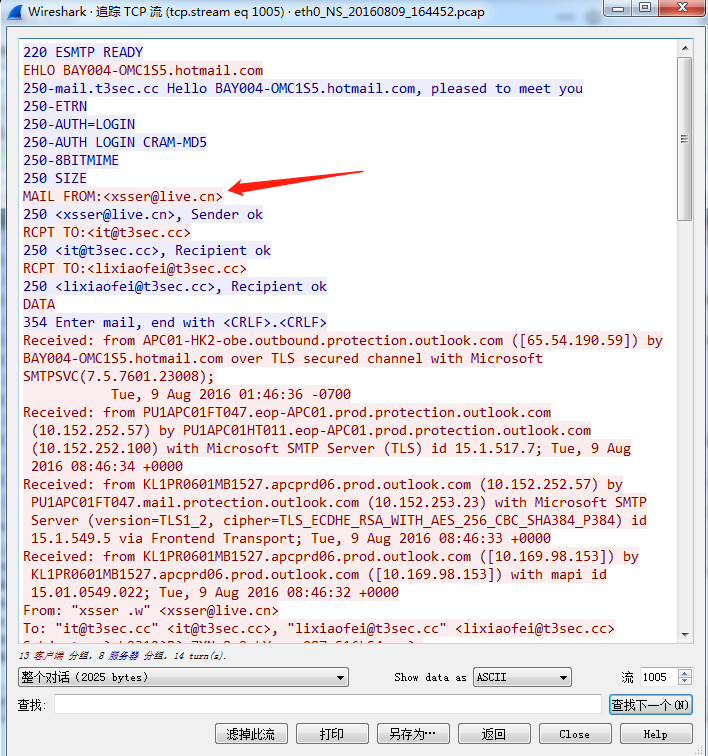

追踪这个MAIL FROM,找到了发送者的邮箱,得到flag值:flag{xsser@live.cn}。

文章转载自第59号,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。