目录

一、前言

二、安全的部署

1、尽量不要用黑NAS

2、安全的暴露到公网

A、利用NAS服务商的方法

B、使用TeamViewer

C、通过架设VPN来访问(极力推荐)

D、直接将NAS的服务端口暴露到公网(极不推荐)

三、安全的配置

1、开启路由器防火墙

2、通过虚拟服务器对外暴露服务

3、开启NAS的安全顾问定期扫描

4、设置强密码规则

5、设置密码过期规则

6、内网不要有不需要密码访问的服务或账号

7、开启管理员二级验证

8、严格控制使用成员权限

9、启动IP自动封锁

四、安全的使用

1、安全的使用密码

2、不再公用电脑接入NAS

3、数据多方备份(具体参考我之前写的文章)

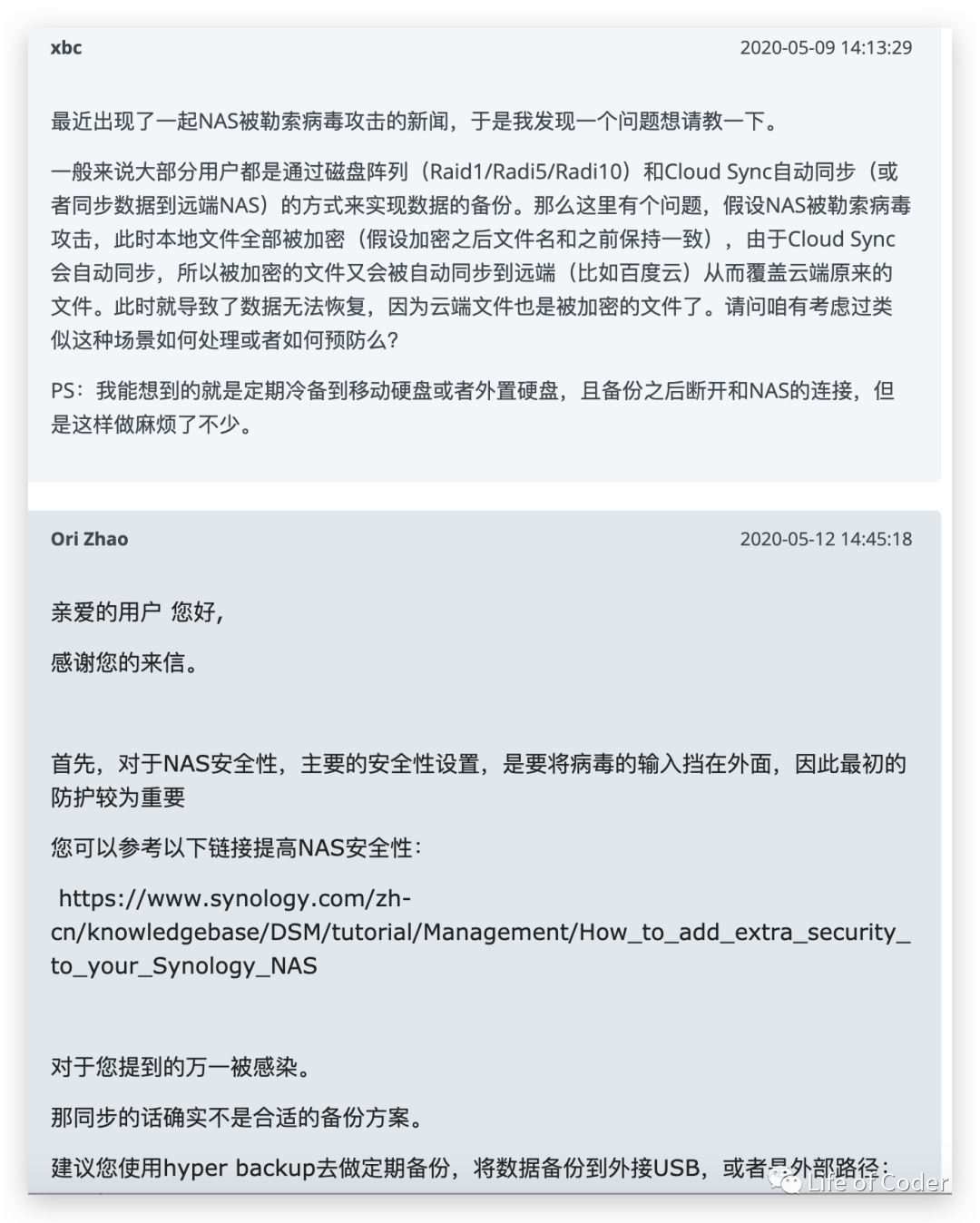

4、核心数据定时冷备(热备存在问题)

5、window虚拟机的安全使用

五、总结

六、惯例

一、前言

相信最近一段时间很多玩NAS的小伙伴都一条新闻震惊甚至吓到了。新闻说“B站500万粉up主党妹被黑客勒索:交钱赎“人”!顶级安全专家:无解”。楼主大概看了下新闻,其大致内容为:视频主为了工作室在处理视频等文件的时候能够协同工作,于是通过Windows Server搭建了一个NAS。同时并将其放到了公网上,然后不到一天就被知名勒索病毒Buran攻击了。然后当然是文件被加密,等着给钱呗。

通过网络上的信息,我大概猜出她是如何被攻击的。首先自己将NAS放到了公网,且自己使用了比较简单的密码,导致了攻击这通过密码穷举的方式获得了密码(猜测IT应该没有设置密码允许尝试次数)。当然另外还有一个原因那就是它使用了Windos Server。大家都知道Window系统相对来说勒索病毒要多些。

看到这个新闻后我赶紧回顾和检测了自己的NAS各项设置和部署,确认了自己的NAS配置和使用还是比较安全的(世上没有绝对的安全)。

我想很多同学在使用NAS的时候,都不太清楚要怎么确保NAS的安全性。或者不知道自己的NAS设置和使用是否安全。所以接下来楼主将给大家分享楼主自己是如何确保自己的NAS的安全性的。

二、安全的部署

缺点:NAS的app无法访问。比如你不能再外网使用群辉提供的各项APP了。

推荐方案:VPN方案 > 服务商的方案 > TeamViewer方案

三、安全的配置

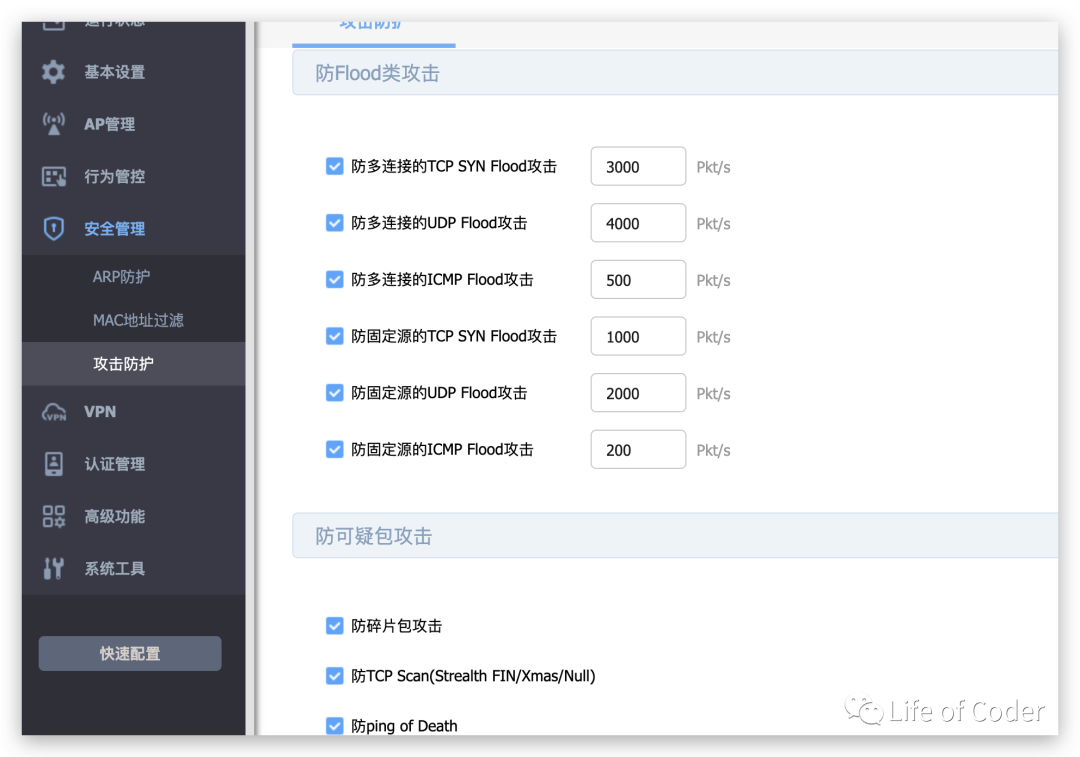

1、开启路由器防火墙

大家一定要开启自己路由器上的各种防火墙,以防被攻击。路由器也稍微买好点比较靠谱,建议使用商业路由器,贵是贵点,但是更加稳定安全。

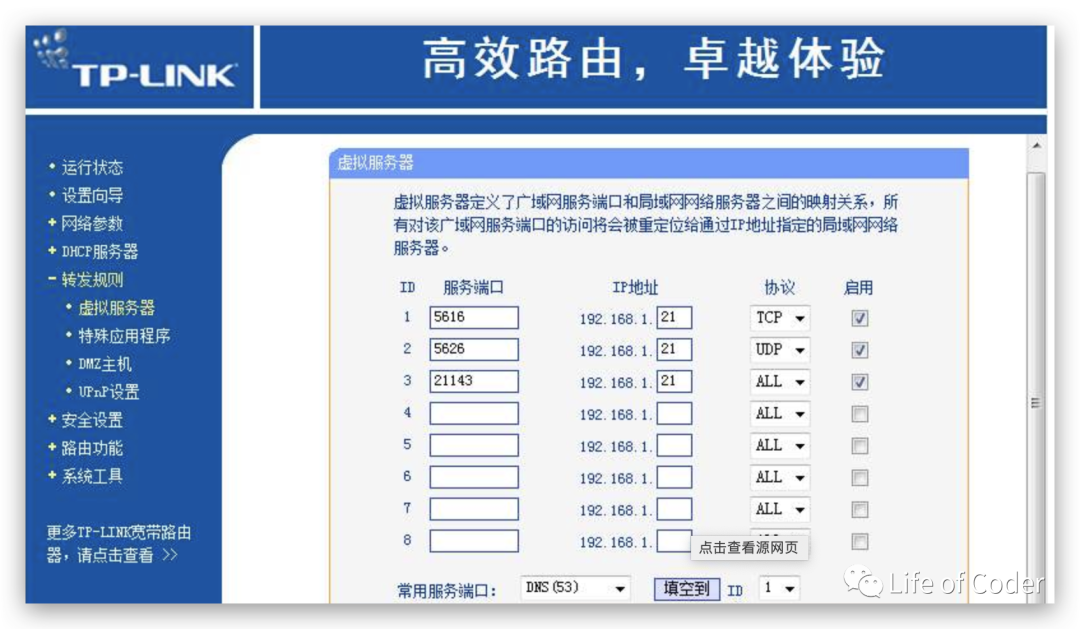

2、通过虚拟服务器对外暴露服务

对外暴露服务,比如上面的NAS直接暴露或者VPN暴露。都建议通过在路由器上使用虚拟服务器通过端口转换的方式将外网的端口转换为内网的端口,这样可以将内网和外网隔离。可以对内网起到一个保护的作用。千万不要直接将VPN Sever或者NAS直接接在网关上,然后通过端口暴露到公网中。

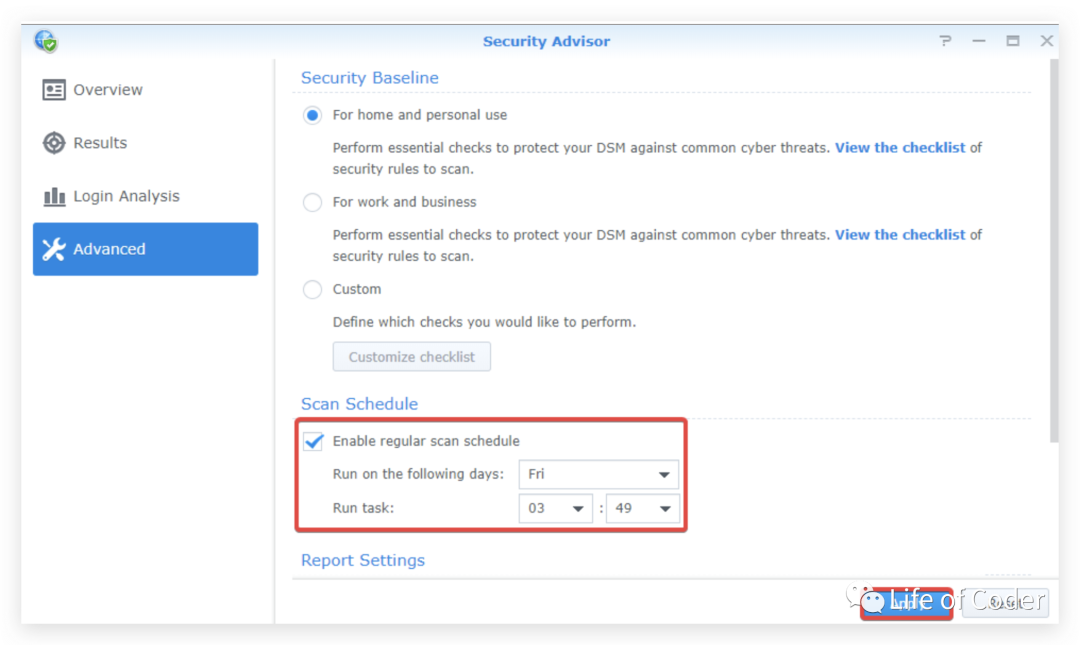

3、开启NAS的安全顾问定期扫描

安全资讯是一个内置 DSM 应用程序,可扫描 Synology NAS、检查 DSM 设置并提供有关如何解决安全漏洞的建议。只需按照 Security Advisor 的说明即可确保 Synology NAS 的安全。

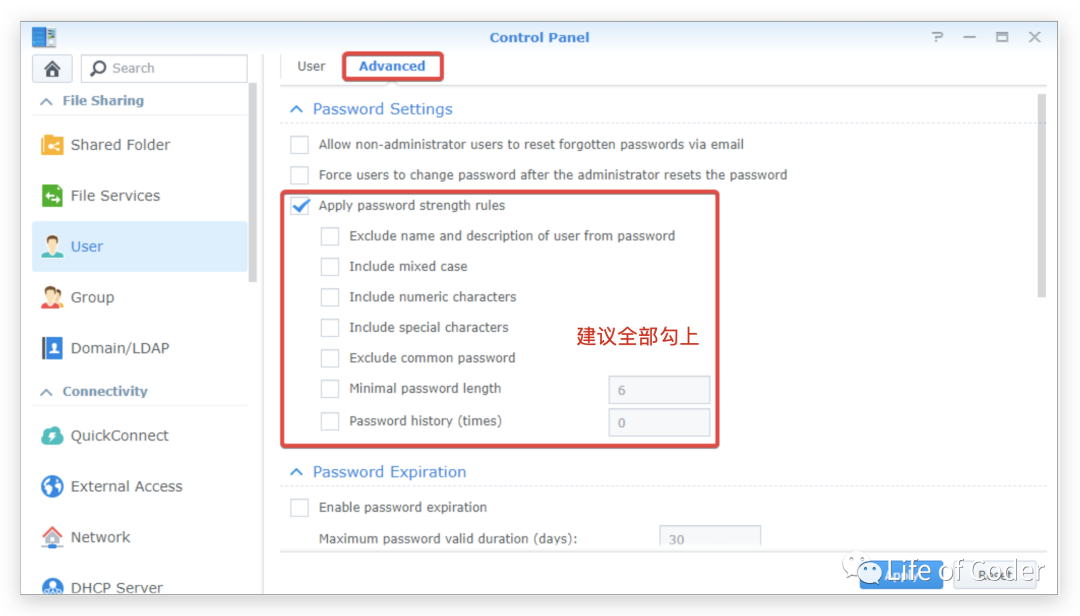

4、设置强密码规则

设置规则要求用户必须设置符合复杂规则的密码,防止密码过于简单被穷举攻击。

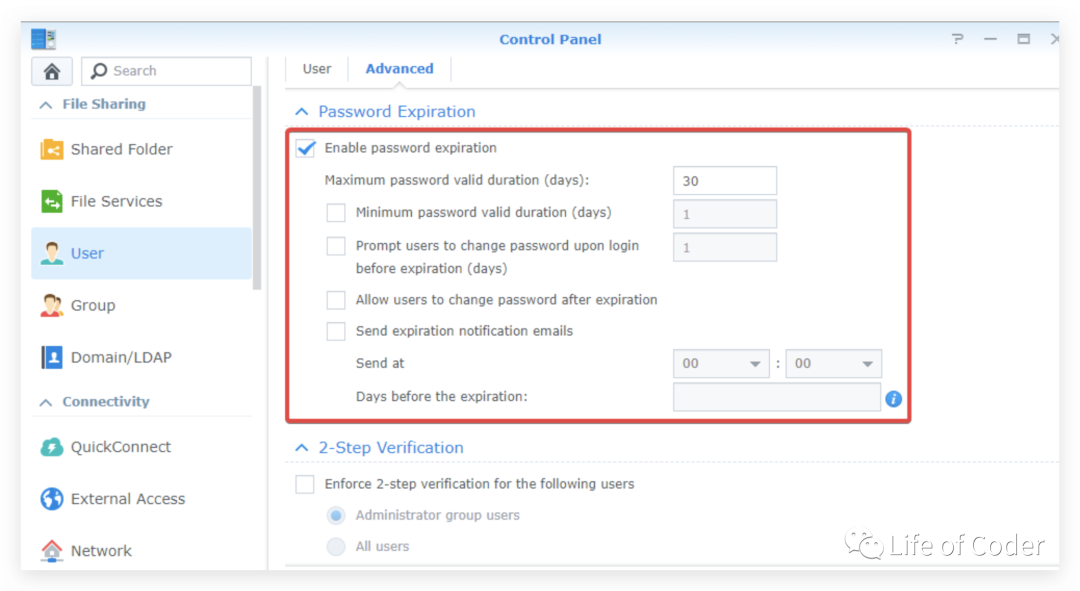

5、设置密码过期规则

建议密码一个季度换一次,如果安全性要求更高,则建议设置更短的时间。

6、内网不要有不需要密码访问的服务或账号

内网或者NAS上不要对外开启不相关的服务,更不要开启不无需密码访问的服务或者账号。虽然你有VPN或者NAS登录作为防护,但是如果万一内网被攻破了,黑客能够访问到内网。此时如果你的内网所有访问服务都是强密码服务,那么又增加了黑客的攻击成本。所以建议内网所有设置开启认证机制,且强密码登录。特别是:NAS登录,路由器,SFTP服务等。如果有TV等终端需要访问,也建议开启强密码服务登录,或者设置IP登录限制,只允许TV的IP访问某个特定弱密码服务或者账号,同时需要在路由器上将TV的MAC地址和固定IP绑定。

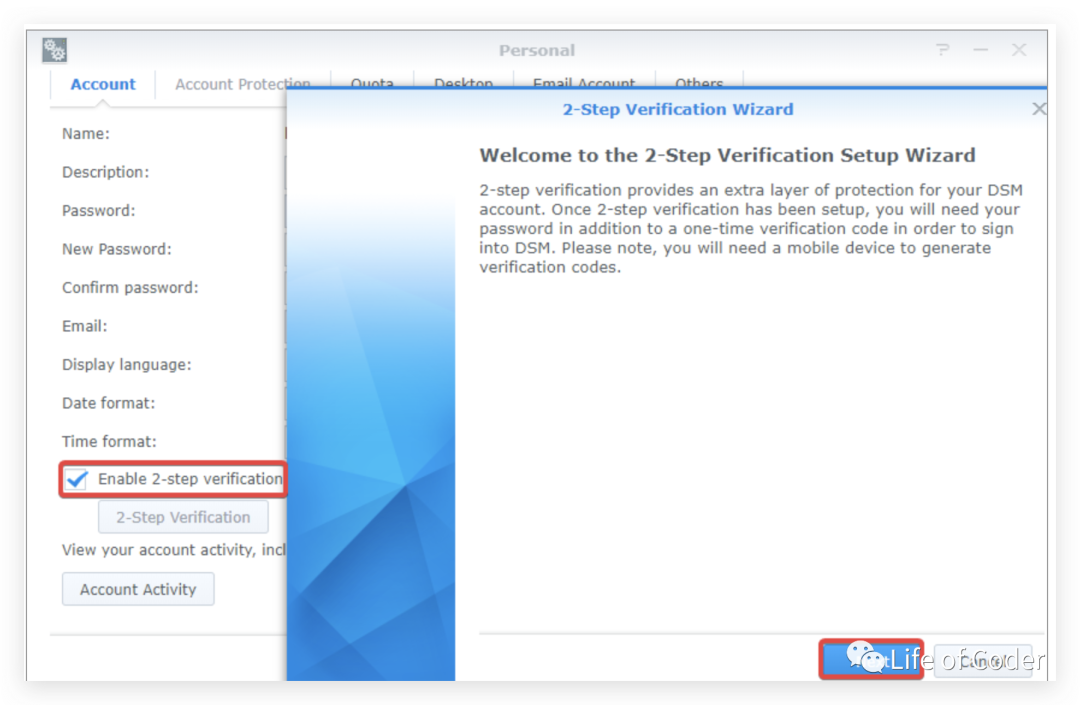

7、开启管理员二级验证

在用户管理里面,建议开启二级验证。特别是管理员,一定要开启二级验证。

8、严格控制使用成员权限

在为用户分配权限的时候,一定要遵循“权限最小原则”。即能为该用户或者群体分配多小的权限就分配多小。切忌分配一些无用的权限。因为不是每个人都有强的安全意识。作为管理员,你可以确保你的账户不被泄露,但是很难确保使用者的密码不会泄露。所以要给其他使用者分配最小权限。

9、启动IP自动封锁

通过该封锁机制,可以防止用户不断的重试登录。当其登录失败次数超过设定值时,能够对其IP进行封锁,不允许再次登录,或者一段时间内不允许登录。这就能够很好的防止密码穷举攻击,以及其他的一些攻击尝试。

冷备完成之后一定要让设备与NAS断开连接!

六、惯例