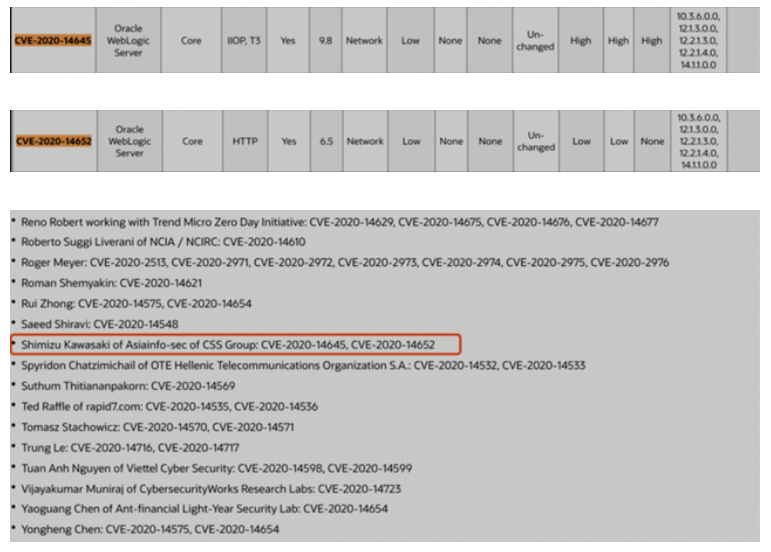

近日,Oracle发布了今年第三季度的关键安全补丁集合(CPU),本次关键安全补丁集合修复了433个安全漏洞,包括53个融合中间件漏洞和25个虚拟化漏洞。其中,有2个融合中间件漏洞(CVE-2020-14645,CVE-2020-14652)由亚信安全CSS服务支持中心安全服务部安全研究员提交。

经过分析,CVE-2020-14652是由HTTP方法触发的Oracle WebLogic Server远程代码执行漏洞,攻击难度较低,而CVE-2020-14645则为影响较大的Oracle WebLogic Server远程代码执行漏洞,影响多个版本。

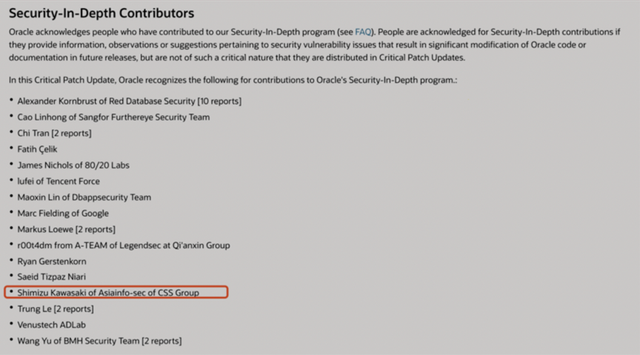

除了CVE-2020-14652、CVE-2020-14645外,亚信安全安全研究员还提交了一个WebLogic Server远程代码执行漏洞给Oracle官方。经过Oracle官方研判对亚信安全授予了“安全纵深防御计划贡献者(Security-In-Depth Contributor)”称号并公开致谢。

“安全纵深防御”计划是Oracle公司在2008年7月发布的“关键补丁更新”中推出的。如果研究人员提供的与安全漏洞相关的信息、意见或建议促使Oracle代码或文档的未来版本进行重大修改但其严重程度尚不足以导致在“重要补丁更新”中发布这些修改,则会授予研究人员该称号。目前,仅有为数不多的中国安全公司安全研究员获此殊荣。

官方CVE致谢信息如下:

授予“安全纵深防御计划贡献者(Security-In-Depth Contributor)”称号:

本次Oracle公司本次修复的漏洞中,CVE-2020-14645和CVE-2020-14652影响多个WebLogic大版本(10.3.6.0.0,12.1.3.0.0,12.2.1.3.0,12.2.1.4.0,14.1.1.0.0等),在一定条件下,成功利用此漏洞的攻击者可以达到远程代码执行的效果并可直接接管服务器,严重影响服务器安全,建议广大客户及时更新补丁进行修复。

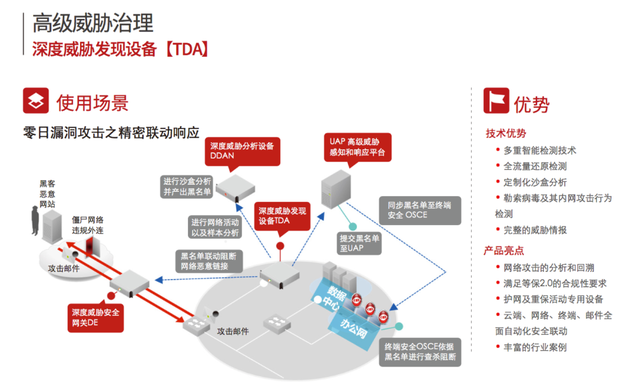

亚信安全也在第一时间基于官方补丁在深度威胁发现设备——TDA 6.0中对两个漏洞分别进行了支持,建议广大客户及时更新规则库进行漏洞防御。