VPN即VirtualPrivateNetwork(虚拟专用网络)。VPN被定义为通过一个公用互联网络建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定隧道,使用这条隧道可以对数据进行几倍加密达到安全使用互联网的目的,广泛使用企业办公当中。由于VPN是在Internet上临时建立的安全专用虚拟网络,用户可以节省租用专线的费用。

按VPN的协议分类:VPN的隧道协议主要有三种,PPTP,L2TP和IPSec,其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议,也是最常见的协议。L2TP和IPSec配合使用是目前性能最好,应用最广泛的一种。今天给小伙伴们带来ipsecvpn的技术原理及配置案例解析。

IPSec(IPSecurity)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性。

IPSec(IPSecurity)是网络安全协议的一个工业标准,IPSec主要功能是为IP通信提供加密和认证,为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,可以有效抵御网络攻击,同时保持易用性。

IPSec协议是一组协议,它既可以作为一个完整的VPN方案,也可以与其他协议配合使用,如PPTP、L2TP。它工作在OSI第3层(网络层),可以为上层应用提供一个安全的网络连接,提供基于一种端-对-端的安全模式。

(1)AH协议(AuthenticationHeader)

AH协议为IP通信提供数据源认证和数据完整性检验,它能保护通信免受篡改,但并不加密传输内容,不能防止窃听。AH联合数据完整性保护并在发送接收端使用共享密钥来保证身份的真实性;使用HASH算法在每一个数据包上添加一个身份验证报头来实现数据完整性检验。需要预约好收发两端的HASH算法和共享密钥。

(2)ESP协议(EncapsulatingSecurity Payload)

ESP主要区别于AH协议的是它的数据安全性保证,它使用预约好的加密算法和密钥对IP包进行加密,防止窃听。它也提供AH类似的数据源认证和数据完整性检验。AH协议与ESP协议可以联合使用,也可以单独使用。

(3)Internet密钥交换协议IKE(InternetKey Exchange)

无论实现AH或ESP还是两者的联合,收发端两台计算机必须首先建立某种约定,这种约定,称为:“安全关联”,指双方需要就如何保护信息、交换信息等公用的安全设置达成一致,更重要的是,必须有一种方法,使那两台计算机安全地交换一套密钥,以便在它们的连接中使用。

IKE协议主要是对密钥交换进行管理,主要包括对使用的协议、加密算法和密钥进行协商;建立可靠的密钥交换机制。IKE是一个混合协议,它使用到了三个不同协议的相关部分:安全关联和密钥交换协议ISAKMP,密钥确定协议Oakley和SKEME。

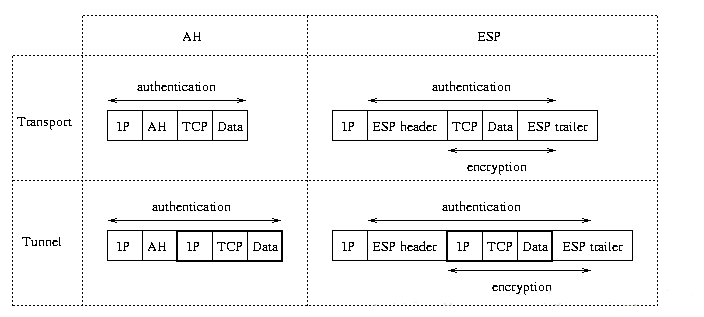

隧道模式与传输模式下AH和ESP协议下报文封装后的结构

需求:目前某公司计划采用ipsecvpn打通两地分公司之间网络,从而实现业务之间互通。

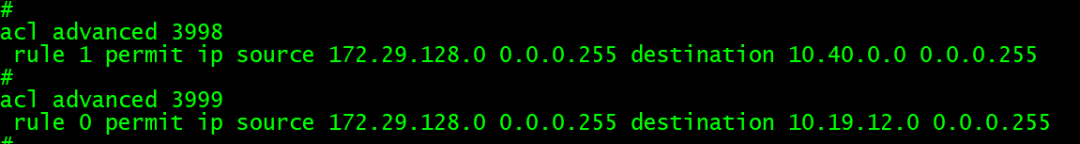

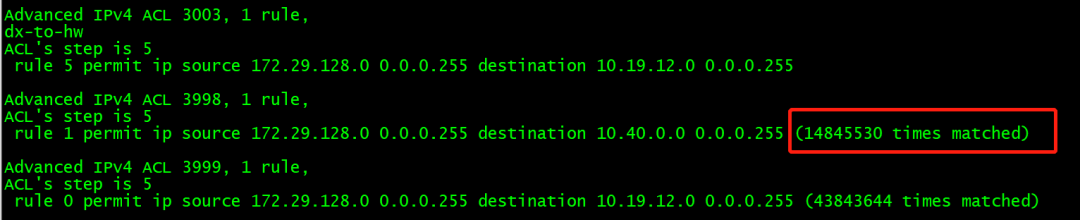

1、首先配置感兴趣流,利用ACL配置源、目的地址数据流向。

可以看到ACL3003已经没有匹配,说明已经没有业务流量了。

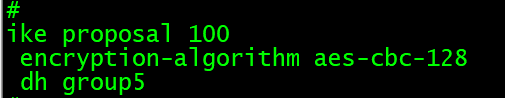

2、配置IKE安全策略所引用的安全提议,加密算法采用aes-cbc-128

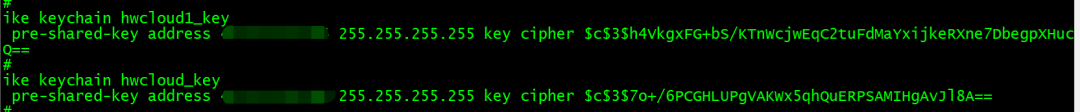

3、配置IKE安全密钥,密钥交换ip为对端公网ip,key值两端需完全一致。

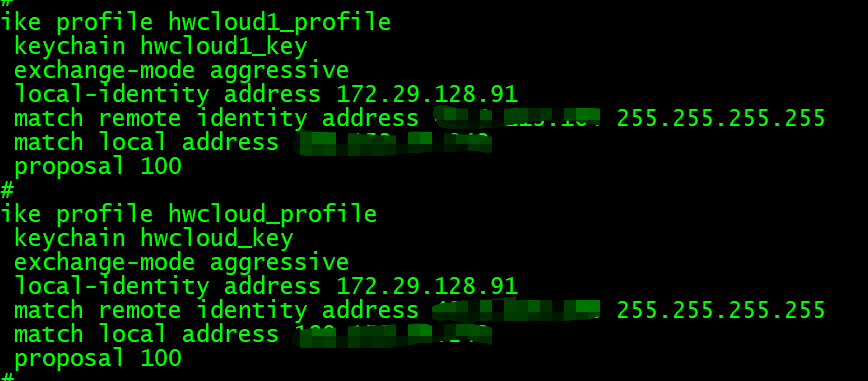

4、配置IKEprofile,由于两边设备型号不一样,选择野蛮模式兼容性更好,本地匹配localaddress如果是做了nat则配置为nat映射的外网地址,本案例localaddress采用了nat映射,remoteaddress配置为对端外网ip即可。

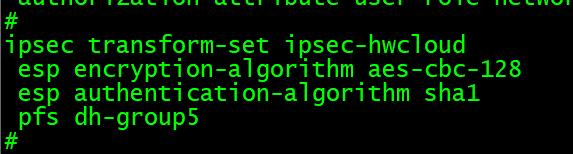

5、配置ipsec安全提议及esp加密算法。

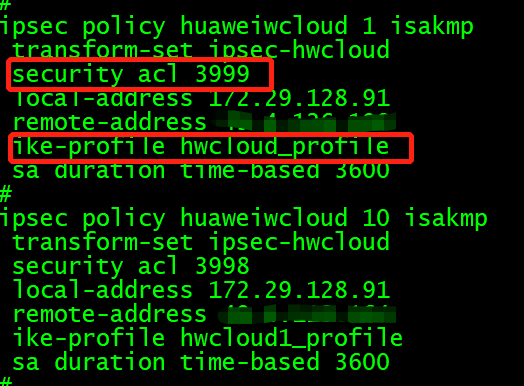

6、配置ipsecIKE协商方式安全策略,acl为前面配置的感兴趣流中相关业务ip的数据流向,并采用上面配置的IKEprofile。

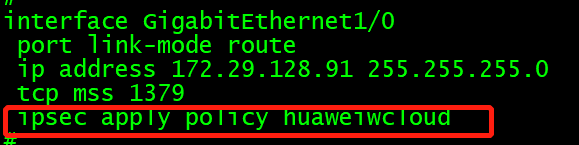

7、最后在设备接口上启用ipsec安全策略。

至此IPSECVPN配置完成。

8、验证

验证主要分为两个阶段:

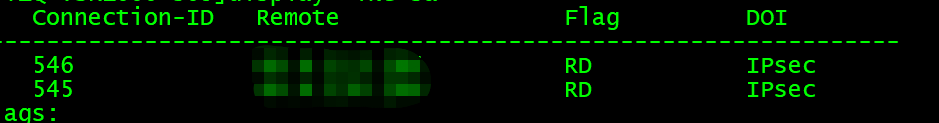

1阶段:当配置完成ipsecIKE协商方式,两端公网ip会建立起ipsec隧道,利用命令displayipsec sa可以查看,隧道建立是否成功,相关配置如下所示:

从图中可以看出已经成功生成了两条ipsecsa,连接ID为545、546,remote为对端公网ip,此时1阶段ipsec隧道已经建立成功。

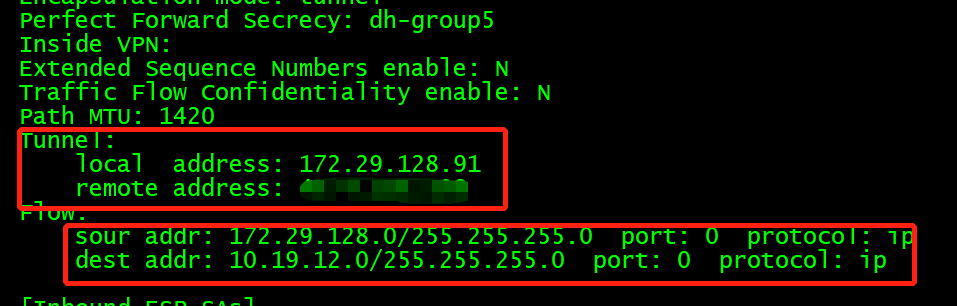

2阶段:当全部配置完成后可以进行2阶段验证,此阶段验证是否产生ikesa,利用命令displayike sa可查看ike相关信息。

从上图可以看出已经成功生成ikesa,从图中可以看到相关业务ip流向、本段远端ip地址、加密算法等相关信息,表示ipsecvpn已经建立成功。