Github上有很多开源的蜜罐系统可供学习,我们以高交互式SSH蜜罐kippo为例,来看看这类蜜罐都能做到哪一步。

进到kippo的项目主页:

https://github.com/desaster/kippo

在项目介绍中我们我们看到有几Demo链接,它们是真实的被入侵后的命令记录。

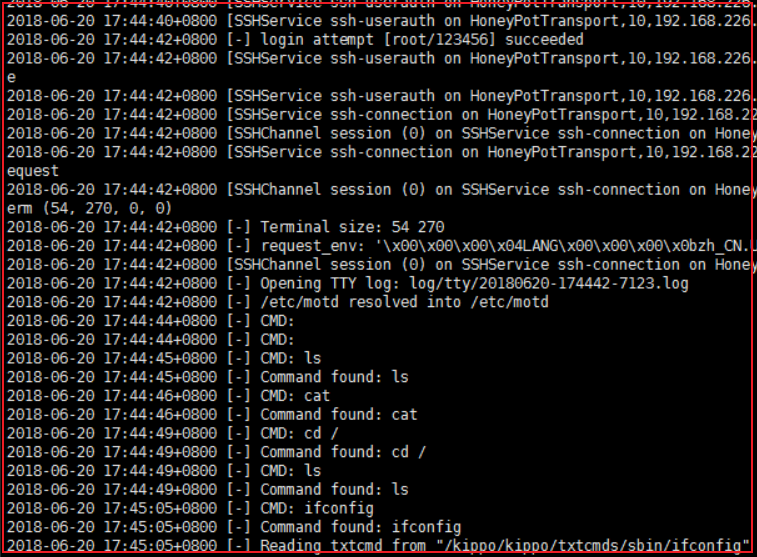

这些记录是 kippo 记录下来的Log生成的,真实的Log内容如下:

通过 kippo 自带的 playlog-web 的 replay,可以显示入侵者的真实操作过程,相当于在命令行级做了录像,可以回放当时的操作。

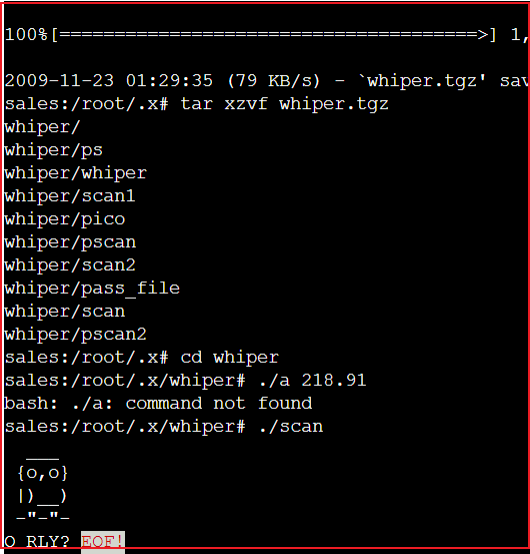

通过 Demo 中的 kippo 捕捉到的log的回放,我们了解到 kippo 生成了一个独立的假的文件系统,入侵者可以在这个假的文件系统中生成文件、下载工具。黑客的所有活动都会被记录,当黑客解压下载的黑客工具开始执行时才发现被愚弄了,下载下来的文件不能执行,每次执行都会出现一个字符组成的提示:

这个提示看起来好像是只小鸟。在这个假的环境中,入侵者是无法做出破坏的,并且他的所有操作包括下载文件的路径都会被记录。当黑客发现这是一个蜜罐时,已经晚了。

kippo的运行环境为:

An operating system (tested on Debian, CentOS, FreeBSD and Windows 7)

Python 2.5+

Twisted 8.0 to 15.1.0

PyCrypto

Zope Interface

其中Twisted是个异步IO框架,很多蜜罐都用它来模拟系统服务端口。kippo的运行需要安装Twisted。其中kippo记录的log是纯文本的,还有一个与它相关的项目playlog-web,它用来解析kippo生成的log,最终显示效果就是demo中提到的。

playlog-web 的项目地址:

https://github.com/desaster/playlog-web

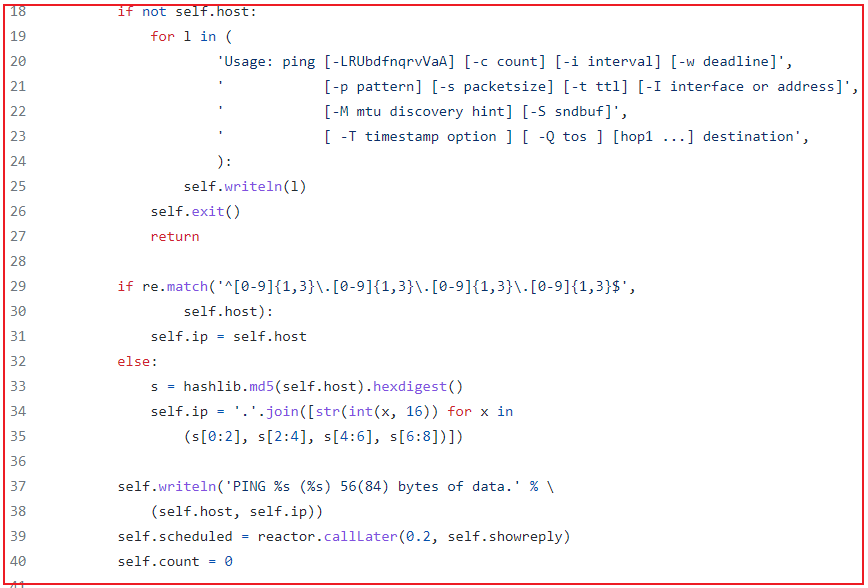

kippo是用python开发的,它足够简单,从代码实现上看,它用python模拟了一个系统,入侵者在里面执行的所有命令都是假的,这些命令都是kippo模拟的,包括 ping 命令:

现在蜜罐的实施成本很低,各种低交互、中交互、高交互的蜜罐部署在内网和公网入口处,有的只是用来收集入侵者的IP,有的则收集更多入侵信息,比如收集入侵者的作案工具、病毒文件、操作日志,水平不高的很容易被抓,并且企业内网现在都是与网安的系统直接打通的,收集到证据直接就上报了,搞不好异地的网警就直接上门抓人了。

蜜罐作为一个反击手段,不怕入侵者不来,来了就要留下点痕迹。现在的网络扫描都需要报备,你这边刚开始全网扫描,你的IP就暴露了,后台已经开始记录攻击时间和频率,并分析攻击者的IP所属地域。

参考:

https://www.cnblogs.com/Eleven-Liu/p/9204244.html

https://www.lxlinux.net/1685.html

https://twistedmatrix.com/trac/