Oracle公司于2021年1月19日,发布了第一个年度安全预警。关于 Oracle 数据库部分,共 8个 安全警告,通过应用最新的 CPU 补丁可以修复这个安全漏洞。

此重要补丁更新包含8个新的安全补丁,以及针对Oracle数据库产品的其他补丁修正。 这8个安全漏洞中:

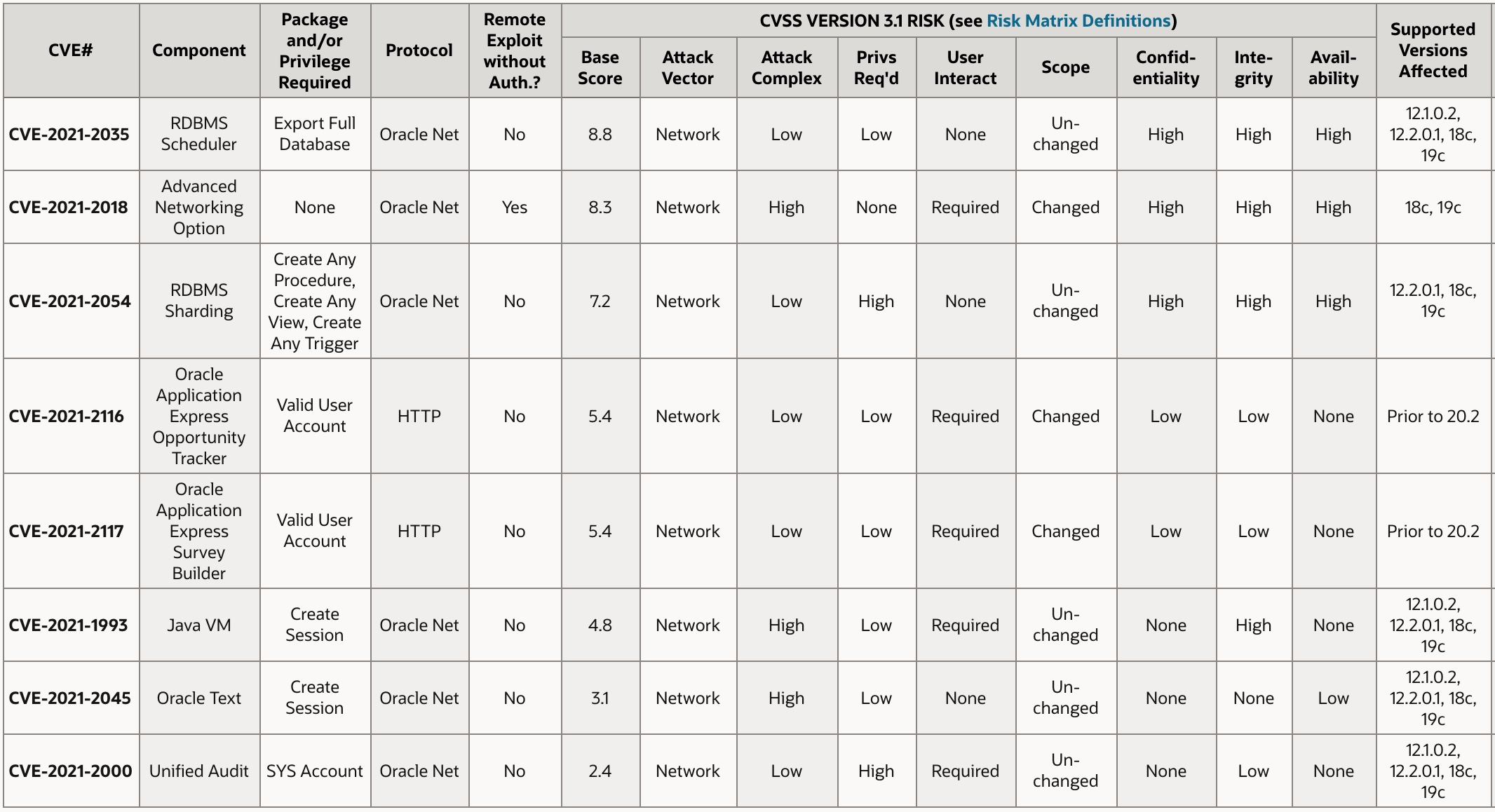

- CVE-2021-2018 漏洞无需身份验证即可远程利用,即入侵者可以通过网络利用这些漏洞而无需用户凭据。 这个漏洞的安全风险较高,风险评分 8.3分,但是攻击复杂度高,影响Oracle 18c 和 19c,但是只影响 Windows 平台。

- CVE-2021-2035 是通过数据库的 Scheduler 定时组件进行攻击,需要 Export Full Database 权限,管控这个权限可以降低风险,这个漏洞实现复杂度低,风险评分高达 8.8 分,建议梳理数据库的权限,或者应用补丁修复;

- CVE-2021-2054 和 Sharding 组件相关,相信大多数用户没有用到,如果没用分布式组件可以忽略;

- CVE-2021-2116 和 CVE-2021-2117 和 Oracle Apex 相关,通过 http 协议攻击,但是需要有效的用户帐号,做好账户管理,风险不大;

- CVE-2021-1993 和 Java VM相关,是之前一系列反序列化的漏洞延续,可以通过 Package 的权限限制防范,或者补丁修复;

- CVE-2021-2045 和 Text 组件相关,多数用户同样应该未使用这个选项,可以忽略(数据库安装时,这些用不到的选件,最好不要安装);

- CVE-2021-2000 是 Unified Audit - 统一审计管理特性相关的漏洞,需要 SYS帐号,对于权限要求极高,所以风险最低,安全分是 2.4 分;

以上的 8个 风险漏洞中,其中两个(CVE-2021-2035, CVE-2021-2054)来自北京安华金和的专家 Eddie Zhu 提报:

Eddie Zhu of Beijing DBSEC Technology Co., Ltd: CVE-2021-2035, CVE-2021-2054

具体风险矩阵如下:

总结一下,以上 8个安全漏洞中,最值得关注的是 CVE-2021-2035,这是一个影响范围广,风险高的安全风险,但是可以通过管控 Export Full Database 权限降低风险。

当然,有条件的环境,推荐通过应用 CPU 补丁一次性修复和自我生产环境有关的漏洞。

最后修改时间:2021-02-03 22:16:02

「喜欢这篇文章,您的关注和赞赏是给作者最好的鼓励」

关注作者

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文章的来源(墨天轮),文章链接,文章作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。