本文我们将讨论网络防火墙功能,如何部署网络防火墙,将向您展示网络防火墙的第一个用例。

Oracle 云基础设施网络防火墙是下一代托管网络防火墙、入侵检测和防御服务,适用于您的Oracle 云基础设施 VCN,由 Palo Alto Networks® 提供支持。

网络防火墙服务提供简单的设置和部署,让您可以查看进入云环境的流量(南北向网络流量)以及子网之间的流量(东西向网络流量)。

将网络防火墙及其高级功能与其他 Oracle 云基础设施安全服务结合使用,以创建分层网络安全解决方案。

网络防火墙是您在所选子网中创建的高可用且可扩展的实例。防火墙将业务逻辑通过防火墙策略应用于指定的流量。VCN 中的路由用于引导进出防火墙的网络流量。

网络防火墙提供的安全功能包括:

Stateful网络过滤:创建Stateful网络过滤规则,允许或拒绝基于源 IP(IPv4 和 IPv6)、目标 IP(IPv4 和 IPv6)、端口和协议的网络流量;

自定义 URL 和 FQDN 过滤:将入口和出口流量限制为指定的完全限定域名 (FQDN) 列表,包括通配符和自定义 URL;

入侵检测和预防 (IDPS):监控网络中的恶意活动。记录信息、报告或阻止活动;

SSL 检查:使用 ESNI 支持解密和检查 TLS 加密的流量以发现安全漏洞。Encrypted Server Name Indication (ESNI) 是 TLSv1.3 扩展,在 TLS 握手中加密 Server Name Indication (SNI);

VCN 子网内流量检测:通过网络防火墙在两个 VCN 子网之间路由流量;

VCN 间流量检测:通过网络防火墙在两个 VCN 之间路由流量;

网络防火墙提供了一个完整的日志系统,其中包括:流量日志和威胁日志。两个日志都需要激活,默认情况下不激活日志。

在部署网络防火墙之前,需要为网络防火墙创建 VCN 和子网。

1. 网络防火墙部署

1.1 导航到身份和安全 -> 防火墙

1.2 在创建网络防火墙之前,让我们创建一个网络防火墙策略,我们在创建网络防火墙时需要该策略。

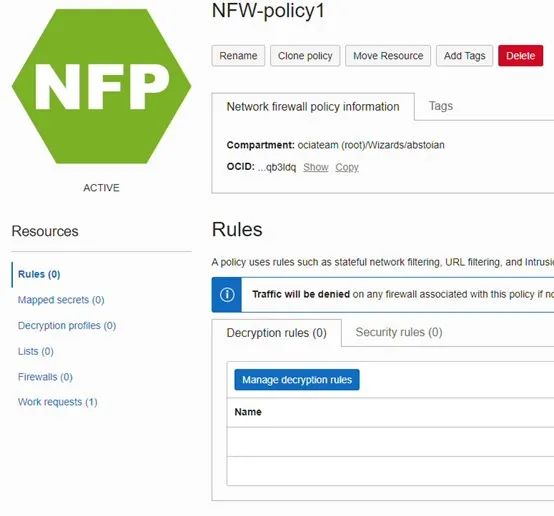

单击创建策略并提供名称,在我的示例中,我使用了 NFW-policy1,然后在所有部分上单击下一步,直到创建策略:

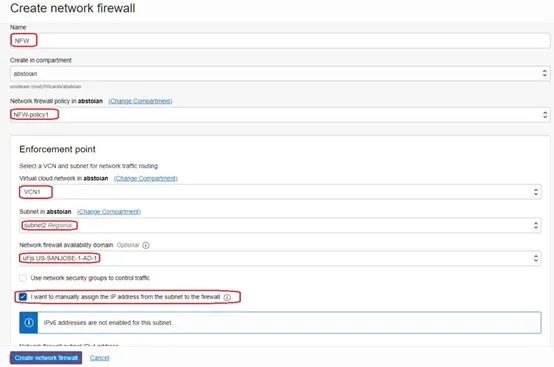

1.3 返回网络防火墙并单击创建网络防火墙:

我们的新网络防火墙将使用上一步定义的策略。我想控制分配给网络防火墙的 IP 地址,所以我启用了指定私有 IP 地址的功能,因为 IP 地址将用于我们的路由条目。在我的示例中,分配给网络防火墙的 IP 地址是 192.168.0.20。如果您决定不分配私有 IP 地址,系统会从部署网络防火墙的子网中随机分配一个空闲 IP 地址。

单击创建网络防火墙按钮后,我们需要等待20-30 分钟才能创建网络防火墙:

现在,我们全新的网络防火墙已经可以使用了。

2. 用例:使用 Internet 网关和网络防火墙从 Internet 访问 VCN 虚拟机

2.1 网络拓扑图

我们将分析一个简单但仍被广泛实施的用例。

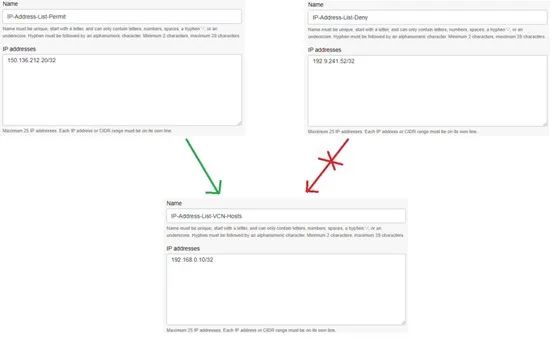

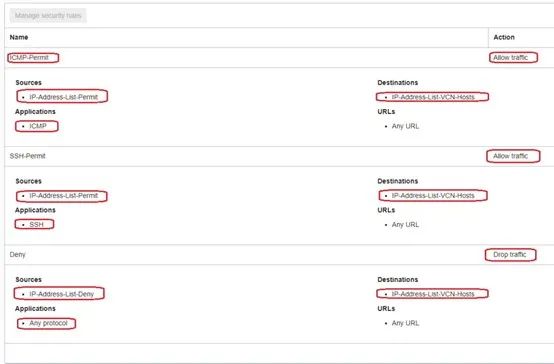

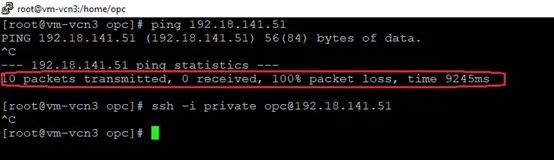

我们在 Internet 上使用两台主机,一台拥有150.136.212.20 IP 地址,另一台拥有 192.9.241.52 IP 地址。从 150.136.212.20 到 192.18.141.51(OCI VM),网络防火墙(由绿线表示)将允许端口 22 上的 ICMP 类型 8 和 SSH。另一方面,来自 192.9.241.52 的端口 22 上的 ICMP 类型 8 和 SSH 将被网络防火墙(由红线表示)拒绝,并且将记录被拒绝的流量以供进一步分析。

2.2 路由配置

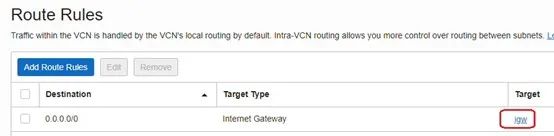

附加到 VM1 所在子网的路由表:

附加到部署我们的网络防火墙的子网的路由表:

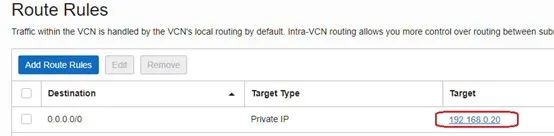

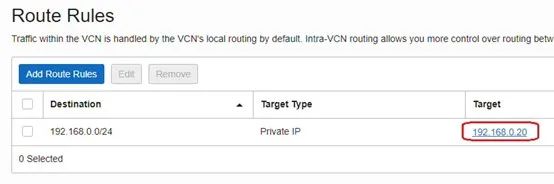

创建一个新路由表并使用网络防火墙添加一个路由作为下一跳:

将上述路由表附加到 Internet 网关:

上面我们可以清楚地看到,Internet 流量将通过Internet Gateway -> Network Firewall 到达 VCN。到目前为止,我们都知道,我们不能强制 Internet 网关通过位于 192.168.0.20 的网络防火墙将流量发送到 VM1,或者,我们可以吗?答案是肯定的,我们可以。我们扩展了 Internet 网关功能,现在我们可以将路由表附加到 Internet 网关。在随附的路由表中,我们可以指定路由规则并将网络防火墙用作到达VCN 内子网的下一跳。

我们已经完成了路由配置。确保您使用的安全列表或 NSG 允许流量流动。

2.3 网络防火墙配置

为了指示网络防火墙达到上面列出的范围,我们需要在网络防火墙正在使用的防火墙策略中添加正确的规则。我故意在创建阶段(在步骤 1.2)中没有在策略中添加任何规则,因为我想展示在网络防火墙使用特定策略后可以对其进行编辑的方式。

上面的消息明确指出当前使用的策略不能直接修改。相反,我们可以使用克隆策略功能。克隆策略允许创建网络防火墙使用的现有策略的克隆,以进行编辑。在克隆策略编辑过程中,网络防火墙将在没有任何停机的情况下执行,它仍然使用该策略。编辑完成并添加所有新规则或修改甚至删除一些现有规则后,需要使用“网络防火墙编辑”按钮将克隆策略添加到网络防火墙。添加新的克隆策略后,我们需要等待5-10 分钟,以便加载新的克隆策略并且网络防火墙开始使用它。

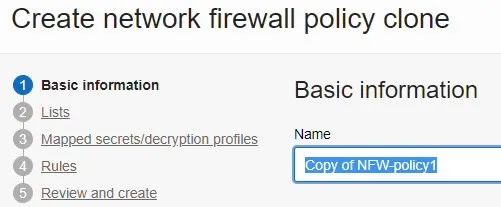

通过单击克隆策略按钮克隆 NFW-policy1,并为克隆的策略提供名称:

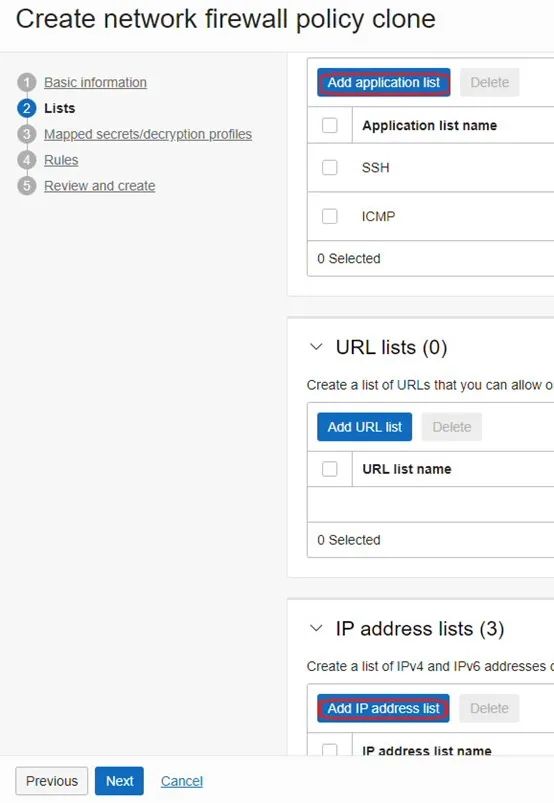

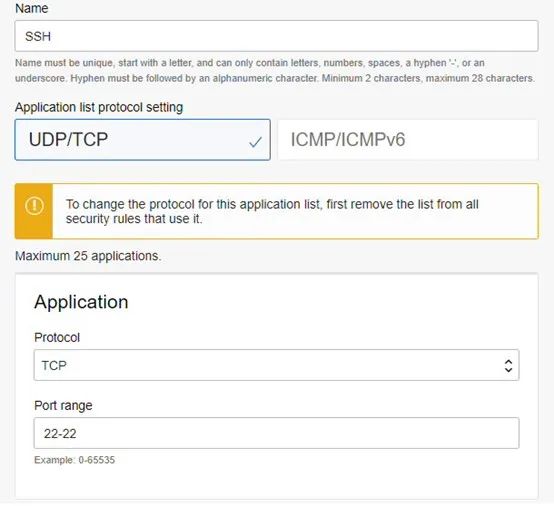

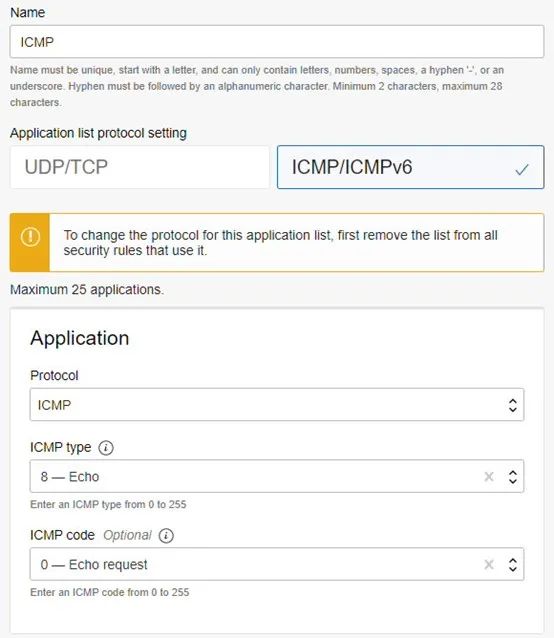

创建应用程序列表(用于 ICMP 和 SSH)和 IP 地址列表以定义目标 VM 和两个 Internet 主机:

在规则下,使用上面定义的应用程序列表和 IP 地址列表创建以下安全规则:

将克隆的策略附加到网络防火墙,然后等待 5-10 分钟,让网络防火墙图标再次变为绿色:

转到网络防火墙并从日志中启动流量日志:

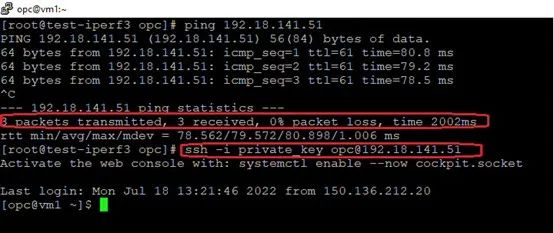

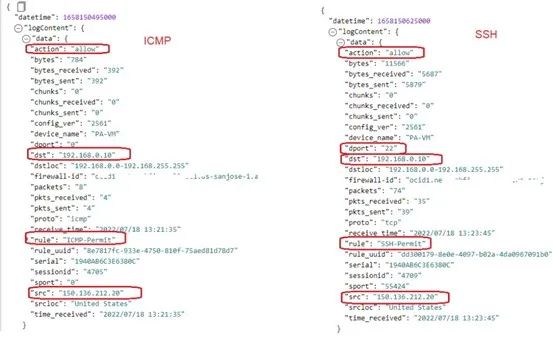

2.4 150.136.212.20 到 192.18.141.51 发起的 ICMP 和 SSH 会话

2.4 150.136.212.20 到 192.18.141.51 发起的 ICMP 和 SSH 会话

日志条目:

正如上述日志所证实的,所创建的策略规则正在完成允许由 150.136.212.20 发起的会话的范围。

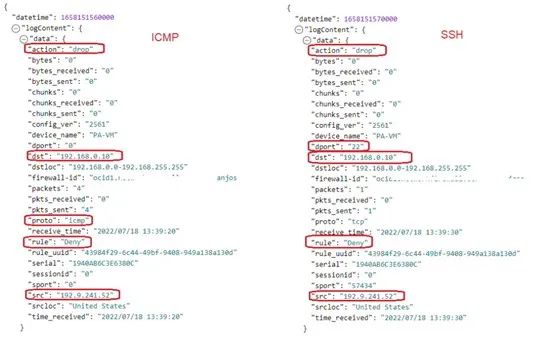

2.5 192.9.241.52 到 192.18.141.51 发起的 ICMP 和 SSH 会话

日志条目:

根据策略上实施的要求记录被拒绝的流量。

网络防火墙是 OCI 网络/安全产品组合中的一项出色的安全功能,它将为 VCN 基础设施增加另一层保护。后续的新功能介绍我们将会陆续更新,敬请期待。

作者简介

胡平,甲骨文云架构团队资深咨询顾问,拥有 15 年 IT 相关工作经验。目前主要负责甲骨文云平台产品在合作伙伴解决方案中的设计和实施,担任甲骨文应用开发技术中国推广的主要技术负责人。在加入甲骨文公司前,主要供职于 IBM,负责 ECM 相关产品的测试、研发和售后项目实施等工作。具有多年系统架构设计经验,熟悉架构设计的理念与设计方法。您可以通过vincent.hu@oracle.com,与他联系。