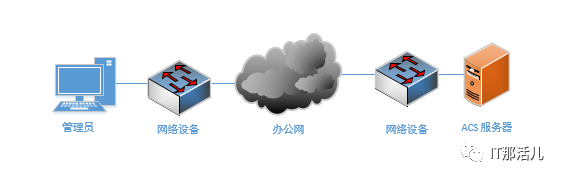

ACS服务器

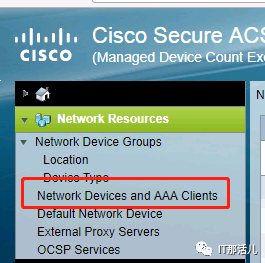

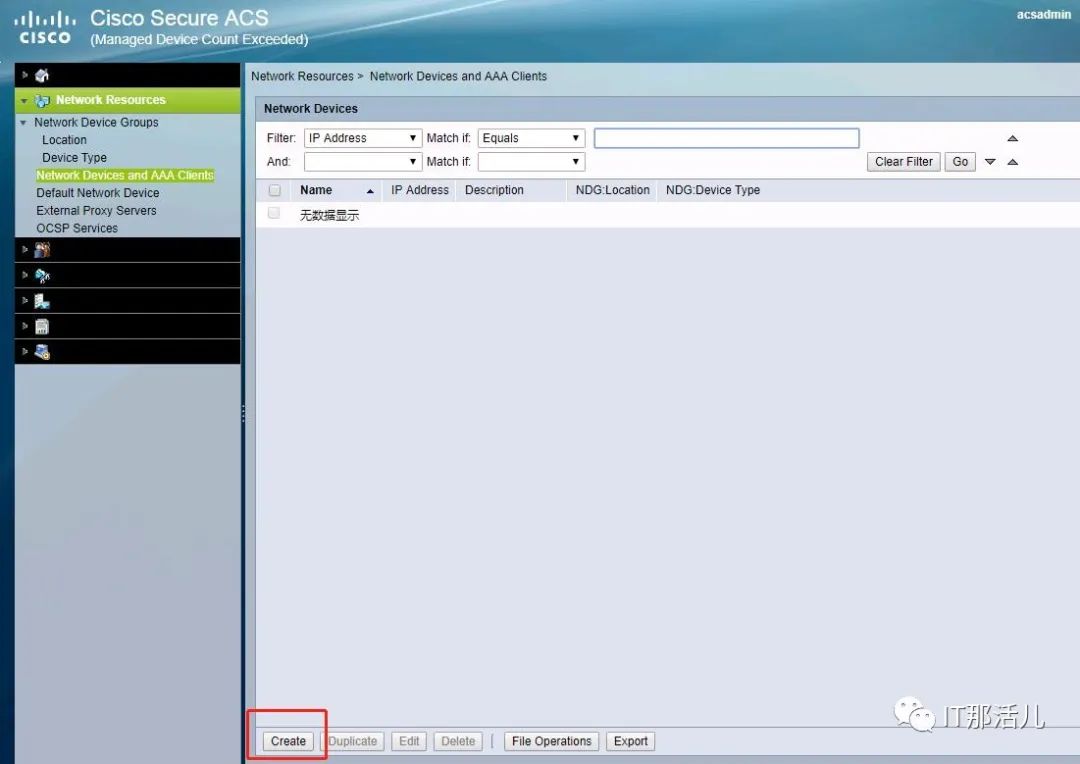

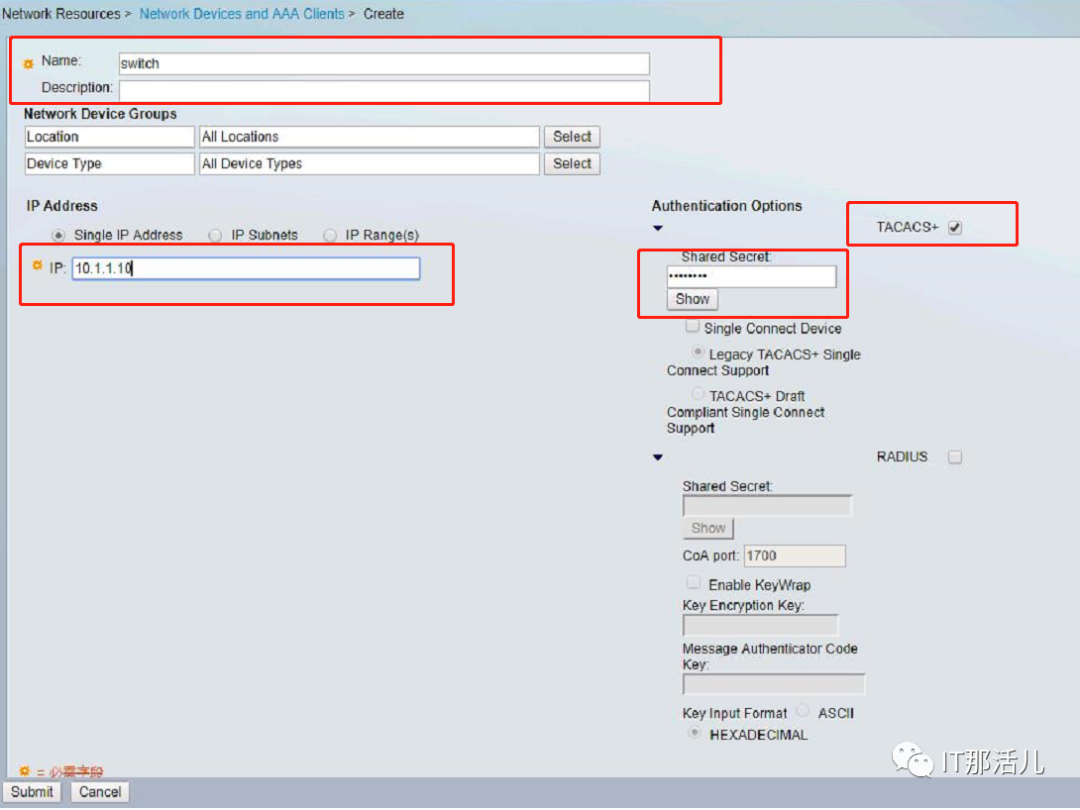

ACS服务器配置,以CISCO服务器为例

4. 点击Submit,完成提交。

交换机测

hwtacacs scheme loginacs /创建名为loginacs视图 primary authentication 10.1.1.1 key simple cisco //配置主认证服务器并填写TACACS服务预设密码 user-name-format without-domain //配置上传用户名为去后缀(不带域名模式) nas-ip 10.2.255.2 //配置发送报文源地址(交换机IP) domain loginacs //创建loginacs域 authentication login hwtacacs-scheme loginacs local //为login用户配置AAA认证方式为HWTACACS认证 authorization login local //授权login为本地用户 local-user admin class manage //创建本地yh账号 service-type ssh //服务类型ssh authorization-attribute user-role level-15 //授权level 15 authorization-attribute user-role network-operator //授权为管理员 domain default enable loginacs //修改默认域为loginacs(这步不做用户名后需加hwtacacs,例:admin@loginacs) line vty 0 63 authentication-mode scheme

本文作者:闫 浩(上海新炬王翦团队)

本文来源:“IT那活儿”公众号

文章转载自IT那活儿,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。