问题描述

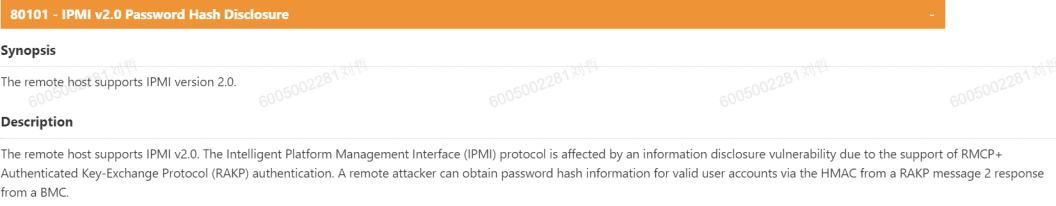

IPMI RMCP+ Authenticated Key-Exchange Protocol 信任管理问题漏洞CVE-2013-4786。

IPMI(Intelligent Platform Management Interface,智能平台管理接口)是美国英特尔(Intel)、戴尔(DELL)、惠普(HP)及日本NEC公司共同推出的一个使硬件管理具备“智能化”的新一代通用接口标准,提供监视、控制和自动回报大量服务器运作状况的功能。

信任管理问题IPMI 2.0版本规范支持的RMCP+ Authenticated Key-Exchange Protocol (RAKP)身份认证中存在信任管理问题漏洞。远程攻击者通过获得来自BMC响应的RAKP消息中的HMAC,利用该漏洞获得密码哈希值,实施离线口令猜测攻击。

适用产品

R5300 G4、R5500 G4、R8500 G4、R5300 G4X、R5500 G4X、R8500 G4X、R5930 G2、R5350 G4

原因分析

该漏洞是IPMI V2.0本身存在的问题,IPMI和服务器厂家都无法解决,该问题也同样出现在其他厂家的服务器上。IPMI服务涉及网管对接(SNMP/Redfish),故Web服务(HTTP/HTTPS)不建议直接关闭IPMI服务。

解决方案

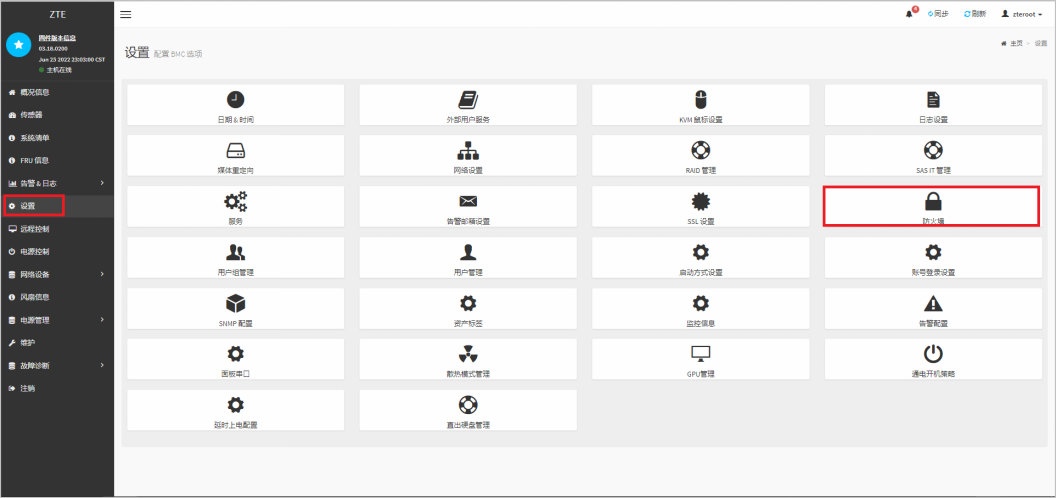

在服务器BMC WEB页面,选择菜单【设置→防火墙】,如下图所示。

单击端口防火墙规则,进入端口防火墙规则页面。

单击添加端口规则,进入添加端口规则页面。

添加如下图所示的两种端口防火墙规则。

【总结】

该漏洞没有补丁,是IPMI V2.0规范的固有问题,建议采取以下解决措施:

如果不需要IPMI服务,可禁用LAN上的IPMI。

使用复杂密码来限制离线字典攻击的成功可能性。

使用访问控制列表(ACL)或隔离网络来限制对IPMI管理页面的访问。

我们是一群平均从业年限5+的通信专业工程师。 关注我们,带你了解通信世界的精彩!

文章转载自中兴文档,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。