是密码总会泄露的,并且会以你想不到的方式泄露。今天可以试着查一下我们chrome浏览器下隐藏了多少密码。我们以为自己的浏览器是干净的,但实际上里面可能藏了不少数据。

Chrome 浏览器的密码默认存在以下目录:

C:\Users\Administrator\AppData\Local\Google\Chrome\User Data\Default\Login Data

文件名叫“Login Data",通过linux下的file命令可以检查文件类型:

$ file "Login Data"Login Data: SQLite 3.x database, last written using SQLite version 3038000

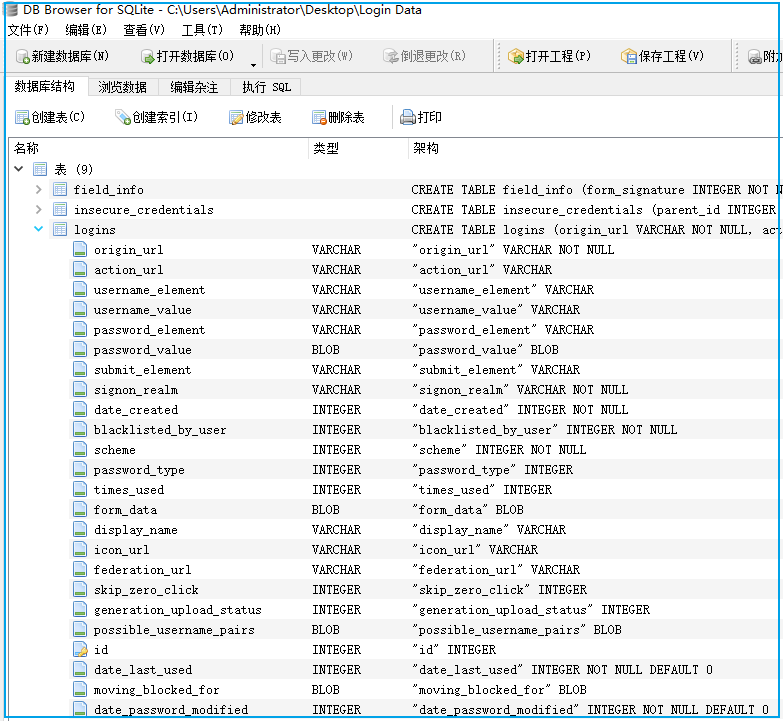

这个文件实际上是个SQLite数据库文件,通过 SQLite 的 DB Browser 工具打开可以看到表结构和里面的数据:

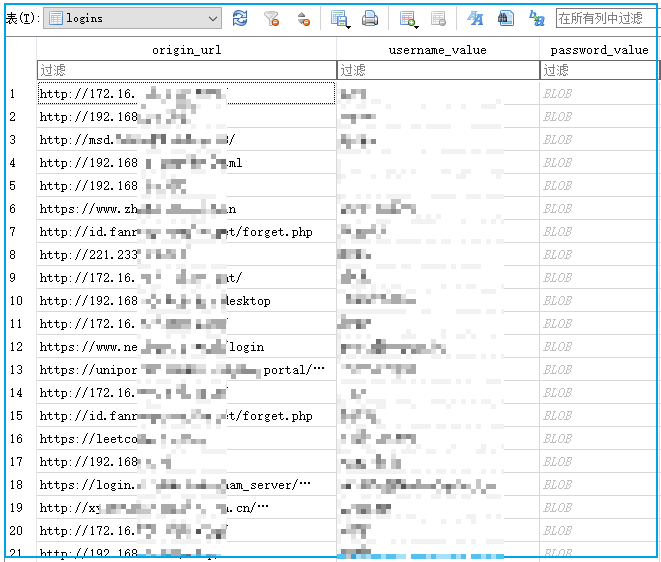

其中 logins 表中有用户的访问记录 URL、用户名、密码。其中密码是BLOG字段,并且是加密的。但加密方式实际上是可以被破解的,一旦文件泄露,黑客可以通过工具解密密码。

本来通过浏览器的设置也可以查看密码,但这里存的可能不全。特别是当用户以为浏览器中都清干净了,实际上可能还在数据库文件中存着。一旦浏览器的访问记录和密码被拿到,造成的危害是非常严重的。

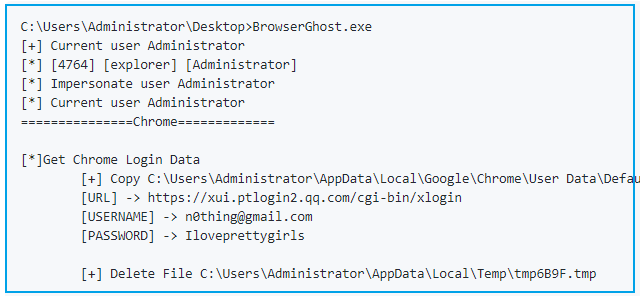

奇安信在Github上出了一款导出chrome加密密码的工具,在命令行执行会读出SQLite中的用户名和密码,项目地址:

https://github.com/QAX-A-Team/BrowserGhost

以下是工具运行时的输出(Demo),我在本地试过了,有用,会打印出很多我都忘掉的网址和密码,有些是其他人的账号,有些是很久以前用过的,以为浏览器没有存,但实际上都存下来了。

我自己的运行输出就不贴出来了,反正非常震撼,回头就改密码,不敢再偷懒了。

全文完。

如果转发本文,文末务必注明:“转自微信公众号:生有可恋”。

最后修改时间:2022-09-27 09:36:07

文章转载自生有可恋,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。