恶意文件名称:

RoBaj

威胁类型:

勒索病毒

简单描述:

RoBaj 勒索软件于 2022-08-06 首次在 VT上出现,该病毒使用 .Net 编写,其文件名我“说明 解锁文件(英文)”,实则是中文的提示勒索信息,猜测该病毒主要针对使用中文简体的国家和地区进行攻击。

恶意文件分析

1.恶意文件描述

近期,深信服深盾终端实验室在运营工作中发现,新型勒索病毒 RoBaj 正在传播。攻击者通过 3389 端口爆破 RDP 获得主机权限,进入内网,通过 smb、rdp爆破在内网传播,随后上传勒索文件,该病毒最终会释放勒索主程序system32.exe。

该勒索病毒主要针对使用中文简体的国家和地区进行攻击,在分析的过程中发现该勒索病毒直接或间接被 Neshta 蠕虫感染。病毒释放的所有可执行程序被 Neshta 蠕虫感染。

2.恶意文件分析

文件基本信息

MD5 | 26c4346f6939838c95488fdc7e7a9dce |

SHA-1 | fe3054b3a8108f62ad549455dbaa4f37828a127c |

SHA-256 | f22eaf840ec9aa6441df76c501eceb23618f5d9e72462947c4a40e35b629d56e |

勒索功能

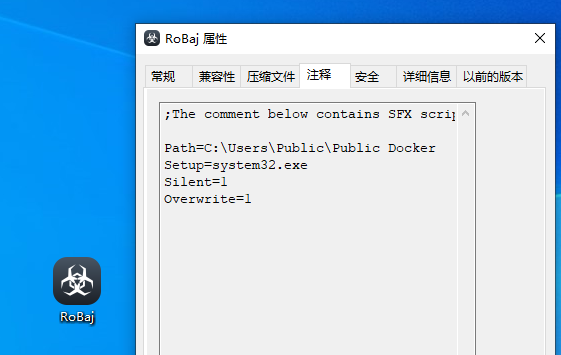

查看文件的属性信息,发现该文件为自解压格式 ZIP 压缩文件,同时在该文件的属性信息中包含了注释内容,该文件会在 C:\Users\Public\Public Docker 目录下释放所有文件,其中 system32.exe 属于启动文件,如下所示:

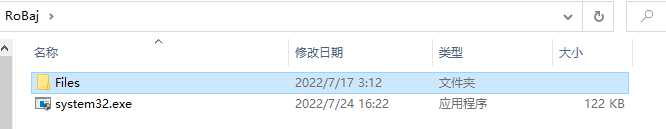

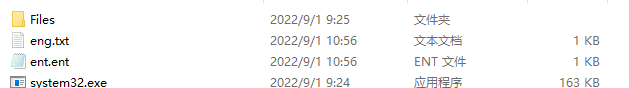

从注释内容可知,该文件为 SXF 自解压文件。这种文件结合了一种用来运行从压缩文件解压文件的可执行文件模块。这样的压缩文件不需要外部程序来解压自解压文件的内容,它自己便可以运行该项操作。其中可执行文件为内部的 system32.exe,同时也可以借助其他解压工具进行解压,解压后如下所示:

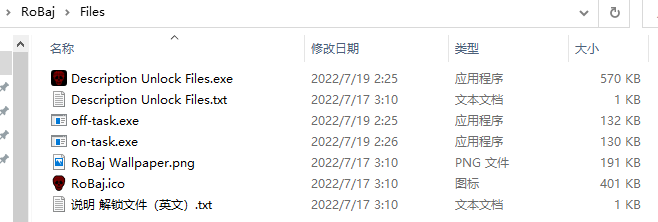

其中 Files 文件夹下的内容如下所示:

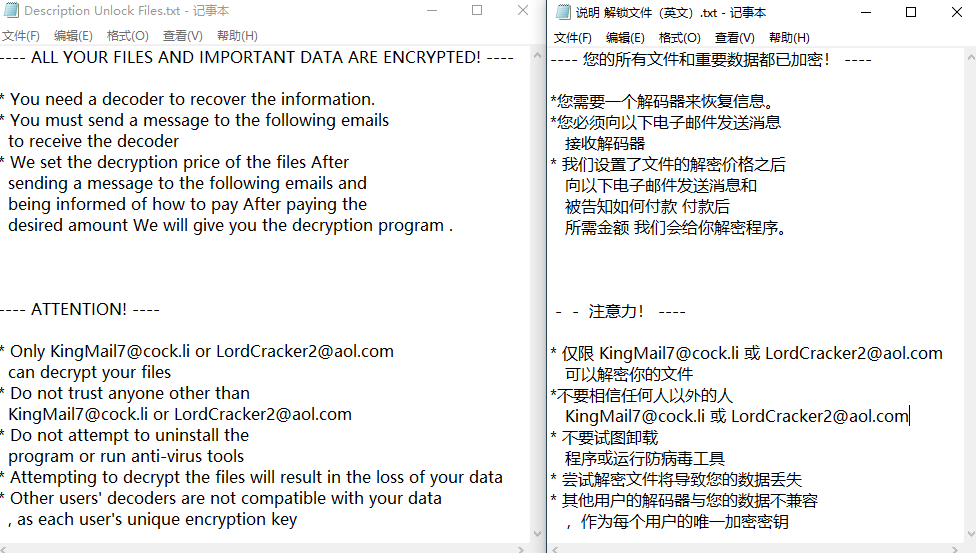

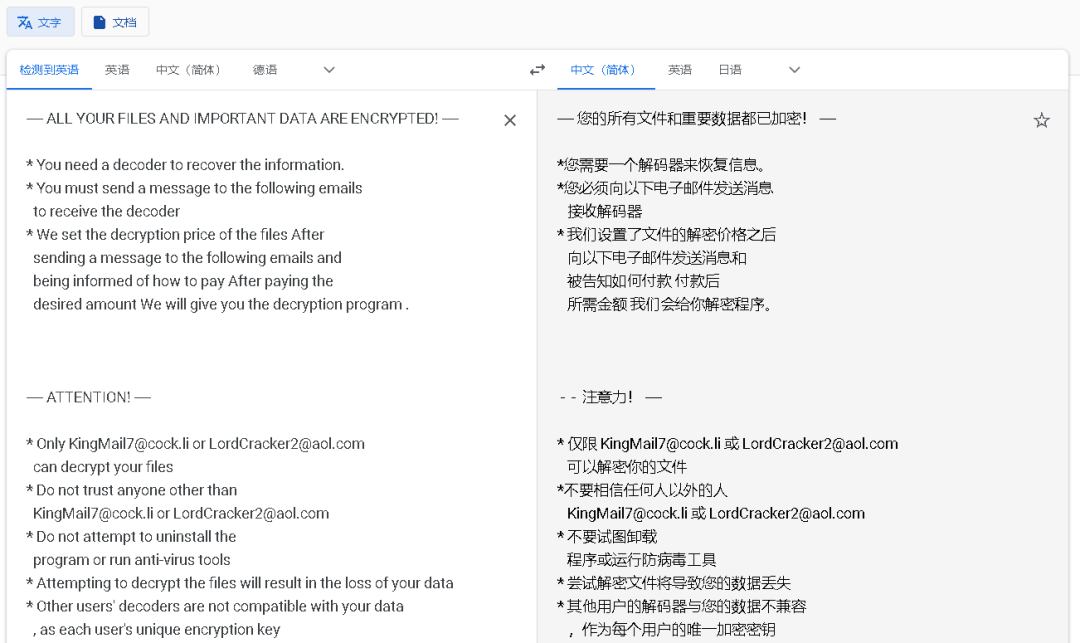

其中 “Description Unlock Files.exe” 为锁屏和勒索提示程序。而 “Description Unlock Files.txt” 则是英文版勒索提示文档,“说明解锁文件(英文).txt” 其实为中文版的勒索提示文档。通过对比谷歌翻译和百度翻译,发现采用谷歌翻译获得的结果和 “说明解锁文件(英文).txt” 中的文字及格式分毫不差,猜测该中文说明文档可能是由类似谷歌翻译等国外翻译网站直翻而来。由此猜测攻击者可能来自国外,该勒索样本可能是专门针对中国(不包括中国台湾)进行的攻击。

中英文勒索提示信息对照

中英文勒索提示(可能来源谷歌翻译),内容完全一致

勒索主程序 System32.exe

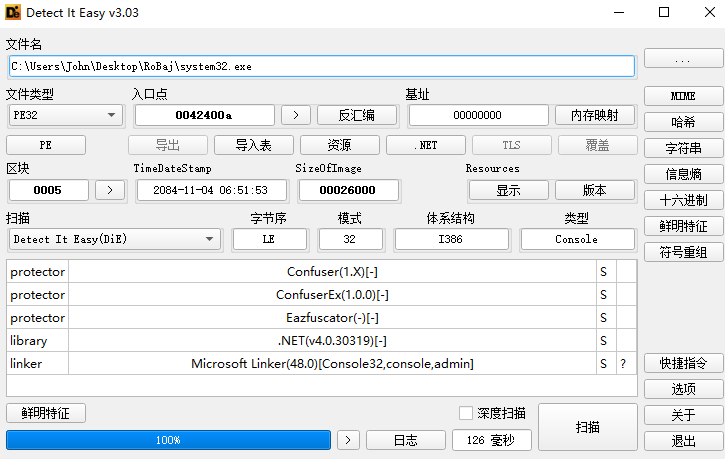

使用 DIE 查看文件的基本信息,发现该文件采用 .NET 编译,并使用了 Confuser(1.X)、ConfuserEx(1.0.0) 的混淆。

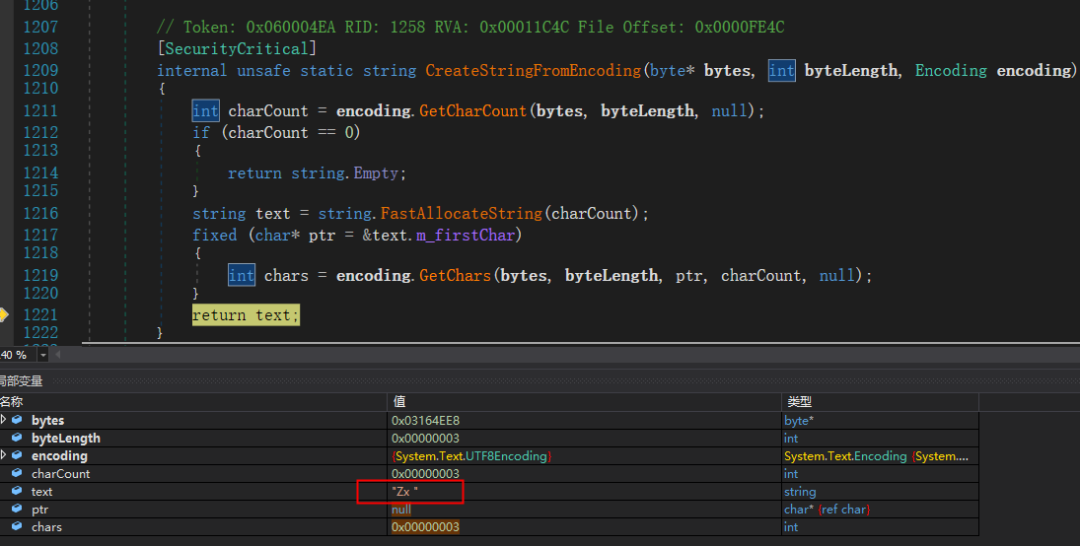

借助反混淆工具 UnConfuserEx 和 de4dot 进行解除混淆,发现该样本存在启动参数,参数为 “Zx ”,用来绕过沙箱自动执行的动态分析。当样本无参数启动或者以一个无效的参数启动时,控制台均会再次提醒输入参数,直至输入正确参数。

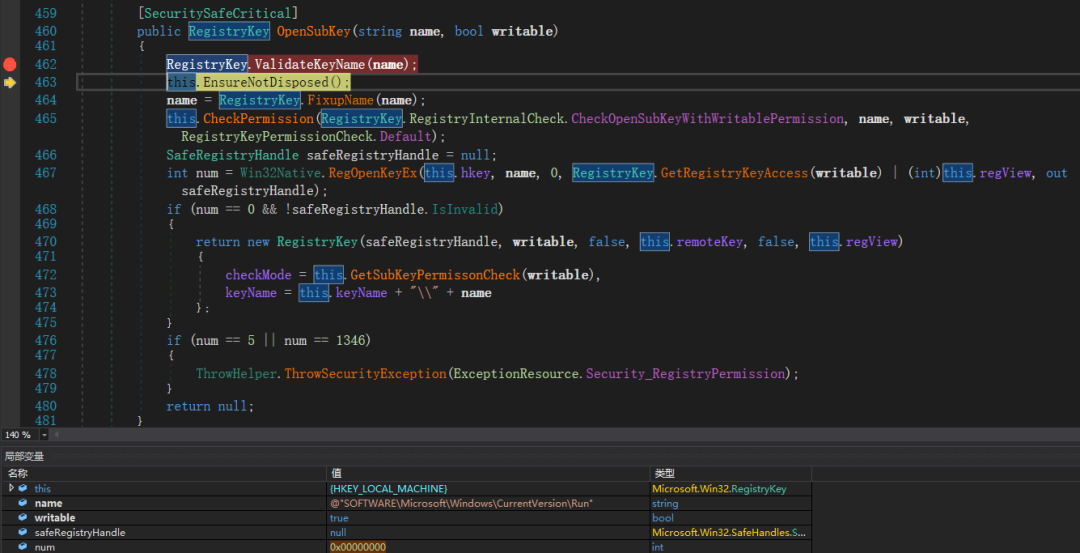

将自身添加进注册表启动项:

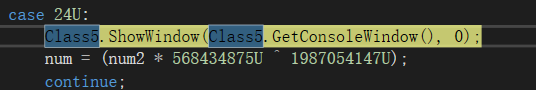

程序使用了参数设置为 0 的 ShowWindow 函数来隐藏执行窗口,使得程序的执行“悄无声息”。

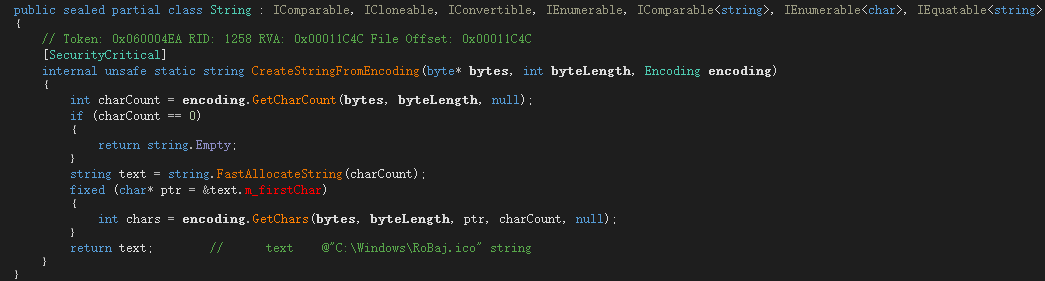

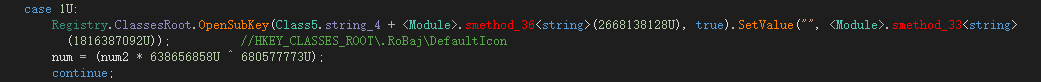

将自定义图标分配给固定的文件类型:

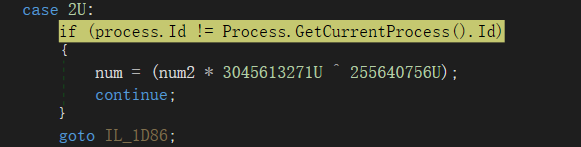

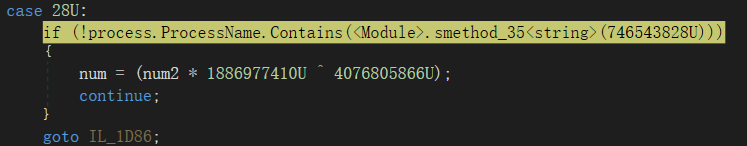

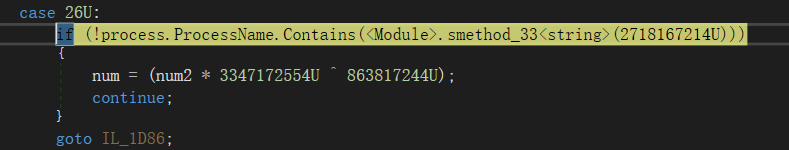

为了尽可能多得加密文件,避免文件被占用,勒索程序还会关闭一些非病毒主程序自身及进程名中不包含Description Unlock Files、说明 解锁文件(英文)、explorer、conhost 的进程。

病毒主程序:

Description Unlock Files:

说明 解锁文件(英文):

枚举每个进程,并将进程名与白名单中进行比较:

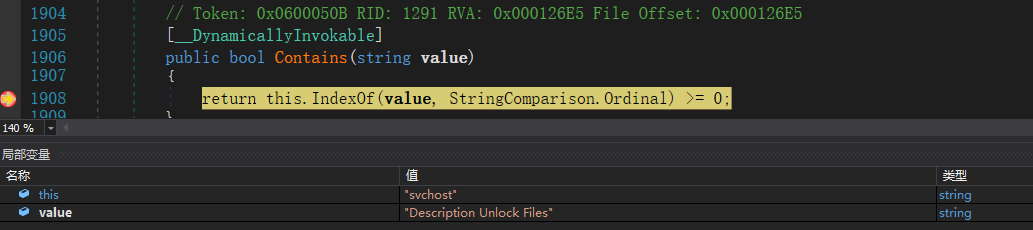

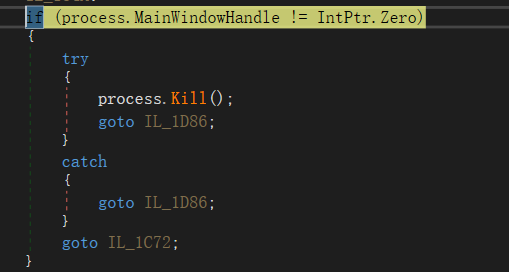

对不在白名单中的进程执行终止操作:

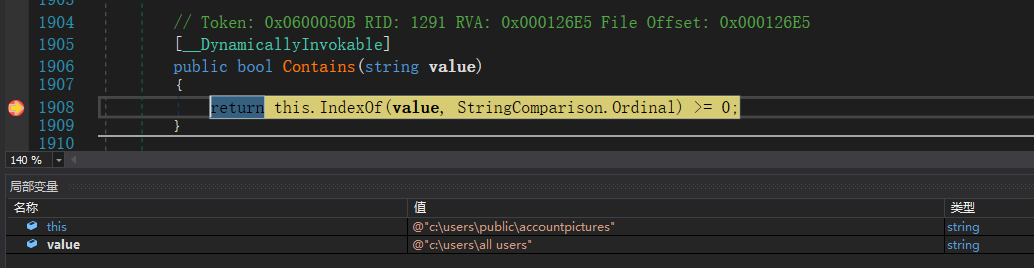

枚举每个文件夹,并比较该文件夹是否属于白名单文件夹,如果不属于,则继续枚举该文件夹下的每个文件。然后写入 Description Unlock Files.txt 和说明解锁文件(英文).txt 文件。

C:\Program Files

C:\Program Files (x86)

C:\Windows

C:\ProgramData

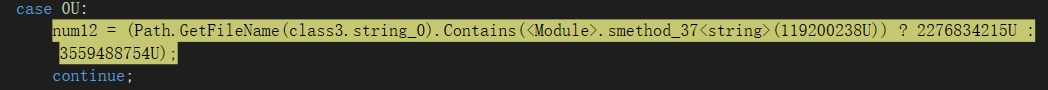

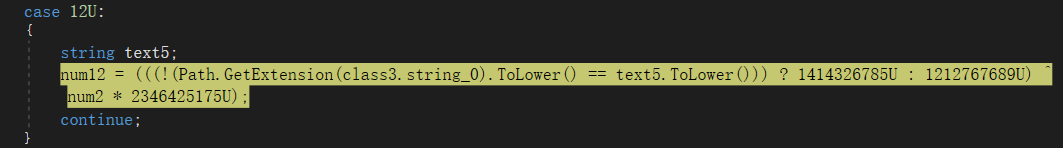

将枚举的每个文件的后缀与白名单文件后缀进行比较。如果属于白名单后缀,则不进行加密操作,其中白名单文件后缀为:.exe 或 .ddl。

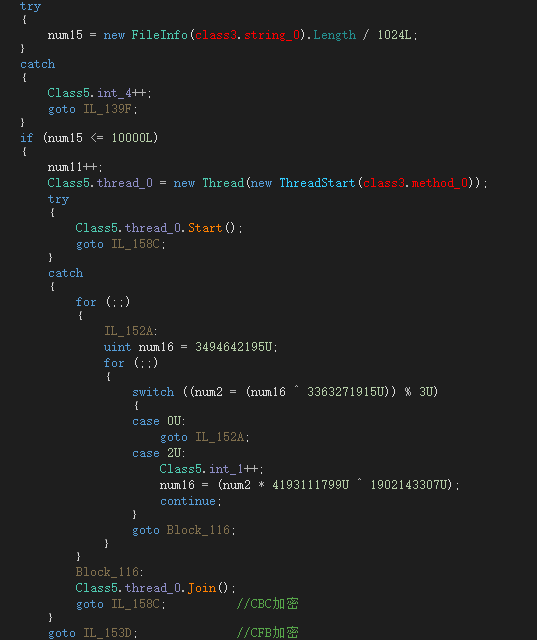

病毒会根据文件大小选择不同模式加密算法:对于小于 10000KB 的文件选用 CBC 堆成加密模式;而大于10000KB 的文件则采用 CFB 对称模式。

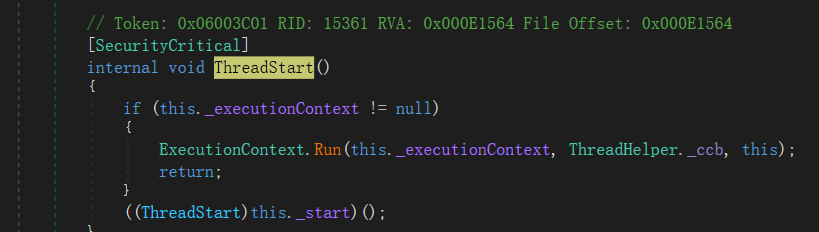

多线程加密:

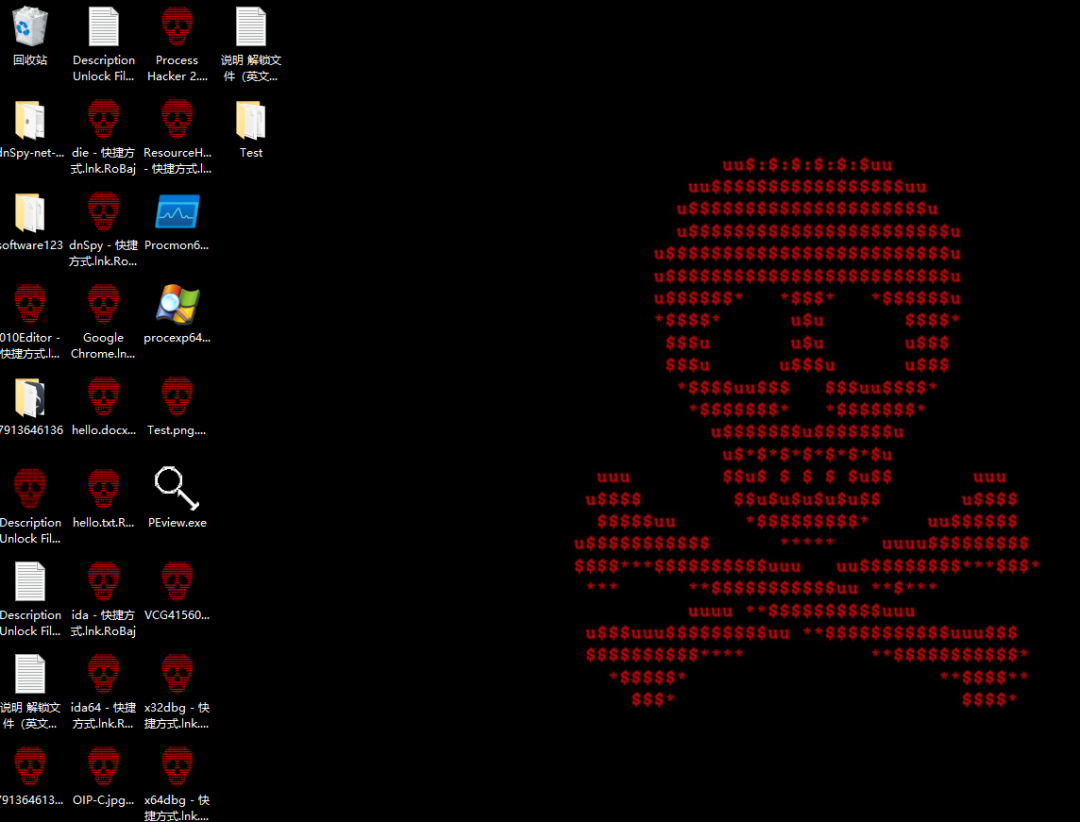

加密完成后,针对被加密文件添加后缀.RoBaj,并修改文件图标为红色骷髅头。

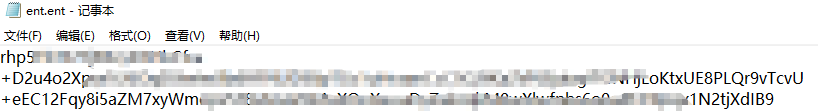

在病毒自解压目录会生成两个新文件即 eng.txt 和 ent.ent,其中 eng.txt 为磁盘的使用情况和生成的密钥,ent.ent 文件中为 eng.txt 中的密钥经过 base64 编码后生成的密钥。

eng.txt

ent.ent

蠕虫功能

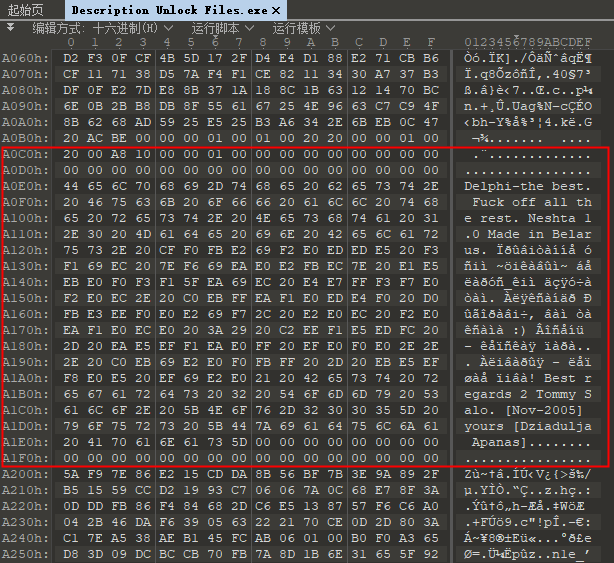

在分析可执行文件的过程中发现文件中包含了一串指纹,该指纹早已被披露为 Neshta 蠕虫感染特征。该勒索软件可能在开发过程中感染了该蠕虫病毒,并且在病毒释放的所有可执行程序均发现了这串指纹。病毒释放的所有可执行程序均被感染 Neshta 蠕虫。横向移动的过程中并不会附带勒索功能。

解决方案

处置建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

3. 重要的数据最好双机备份或云备份。

2.深信服解决方案

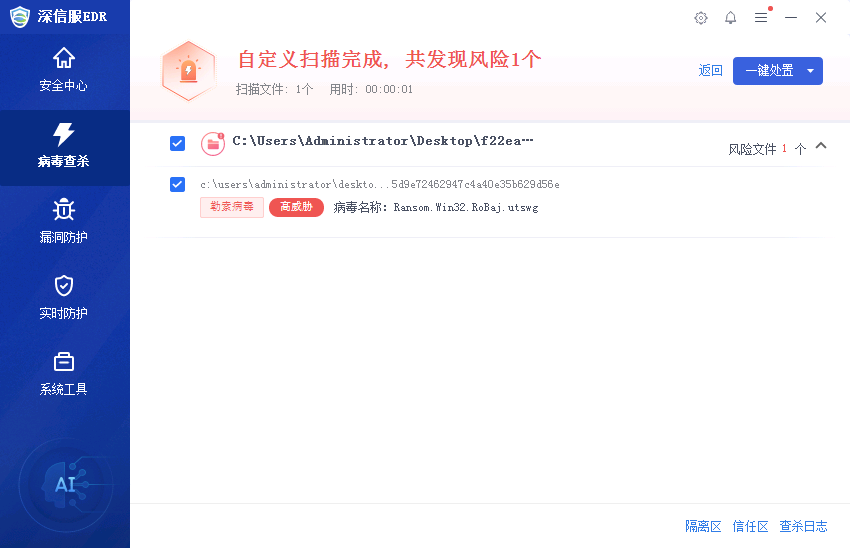

【深信服终端安全管理系统EDR】已支持查杀拦截此次事件使用的病毒文件,请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本,设置相应的防护策略,获取全方位的勒索防护;

1、事前防御:通过暴力破解检测、远程登录认证、漏洞扫描修复、实时防护等策略为终端进行日常加固,降低勒索入侵风险;

2、事中响应:文件加白二次认证、勒索诱饵防护、AI人工智能引擎检测等对勒索威胁文件进行高效检出,勒索病毒难以落地,无法加密;

3、事后溯源:高级威胁可视化还原入侵攻击链,排查企业内网存在风险点,全网威胁狩猎潜伏攻击,扫清内网威胁。

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服云平台,“云鉴” 服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入云图,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

深信服为广大用户提供免费解密工具,点击阅读原文可直接下载。