为什么需要CASB

原来企业只用本地软件,现在纷纷接入云端SaaS,接入的过程本身产生了新的威胁。例如:SaaS 服务本身安全性如何、敏感信息是否越界上传、接入身份是否合法等等。加上如今是移动互联网时代,用户是否用了不受管理的设备访问云端应用?比如对下面这几个常见的SaaS服务,考虑一下他们经常碰到的问题:

Salesforce

– 你是否知道通过Salesforce App Exchange 连接到Salesforce的应用?

– 如何监控和保护你在Salesforce上面的敏感数据,如价格,折扣数据?

– 给最终用户的权限是否超出他们的实际需要?

Microsoft Office 365

– 如何确保Office 365的配置始终遵守企业的合规要求?

– 如何确保数据防泄漏DLP的配置没有被不经意的修改?

– 当管理员角色被改变或者新的管理员账号被创建的时候,你是如何收到告警通知的?是通过人工流程吗?

AWS

– 你能多快确定是否有新的需要付费的实例被启动?

– 如何避免你AWS的设置发生配置漂移,并确保合规?

– 你的AWS环境受到潜在的攻击时,你是如何被告警通知的?

传统的安全技术,例如Web应用程序防火墙(WAF),安全Web网关(SWG)和企业防火墙等无法解决上面这些问题。这时候,你需要CASB。

什么是CASB

Gartner在2012年定义了CASB(Cloud Access Security Broker)云访问安全代理这一新技术, 看看Gartner对CASB的定义:

Cloud Access Security Brokers (CASBs) are on-premises, or cloud-based security policy enforcement points, placed between cloud service consumers and cloud service providers to combine and interject enterprise security policies as the cloud-based resources are accessed. CASBs consolidate multiple types of security policy enforcement. Example security policies include authentication,single sign-on, authorization, credential mapping, device profiling, encryption, tokenization, logging, alerting, malware detection/prevention and so on.

翻译过来就是:

CASB是一种本地或基于云的安全策略执行点,位于云服务消费者和云服务提供商之间,在云中的资源被访问时,组合并执行企业的安全策略。CASB考虑多种类型的安全策略执行,安全策略的例子包括认证,单点登录,授权,凭证映射,访问设备分析,加密,令牌,日志,告警,恶意软件检测和阻止等。

CASB解决了云服务用户的痛点:数据是我的数据,但它并不存储在我能控制的系统中。这种情况下,如何确保企业数据安全?

CASB的四大功能

Gartner定义了CASB的四大功能,帮助解决企业上云碰到的一些典型问题。

01

透明度(Visibility)

公有云提供商虽然提供了各种安全监控能力,但他们往往对企业是不透明的,也没有与企业既有的IT监控系统进行整合。大多数IT运维人员并不清楚企业内的哪些人在何时何地使用了什么云服务,使用了多少的云服务,因此就产生了Shadow IT问题。

CASB厂商通常会维护一个云服务的库,对云服务的访问进行监控,从而对于整个企业内云服务的使用情况、使用量、安全缺口等信息有了更加清晰的认知,进而避免了Shadow IT的存在。可以清楚的知道,谁在什么时候,通过什么设备,什么网络访问了什么云服务。

上面说到Shadow IT,这里谈谈什么是Shadow IT:

随着法规日趋完备、网络建设与应用渐趋成熟,以及软硬件技术的不断精进,企业信息安全的重要性,但也面临更为严峻的挑战。尤其是近年来,移动互联网和智能手机的普及,愈来愈多的员工,希望能使用自己熟悉的智能型手机或平板工作,BYOD(Bring Your Owe Device)的风潮也已经渐渐被企业所接受,但也因此产生了过去从未发生过的安全问题。

云安全联盟(CSA)将Shadow IT定义为“在企业IT部门以外所发生的技术投入和部署,包括个别员工、团队和业务部门所采用的云应用程序。”近一半的受访者(49%)表示,关于Shadow IT,他们主要关心的是企业数据在云中的安全性。简单说Shadow IT就是非IT部门授权的软件使用。

02

合规性(Compliance)

CASB自动持续监控安全策略和规则配置,用户自行修改的时候会告警,保证合规。另外,CASB一般会提供访问审计日志报告,满足企业的合规性的要求。

03

数据安全(Data Security)

CASB主要通过DLP(数据防泄漏)、加密等技术实现数据安全。对于DLP而言,相对于传统方案,CASB的区别在于其结合了用户、设备、内容和应用这几个维度,来理解数据是如何在云环境中被共享或被使用的,从而做出相应的策略配置。同时,这些关键的安全策略自身也应该被监控、防止被篡改。

例如在使用Office365的时候,有敏感数据保存在OneDrive或 SharePoint,可能被泄漏出去,或者敏感数据通过Outlook邮件泄漏出去。

同样,CASB可以监控什么文件通过网盘或者邮件共享出去。谁在什么时候通过什么网络或设备下载了什么文件,保护数据安全和合规使用。

04

威胁防护(Threat Protection)

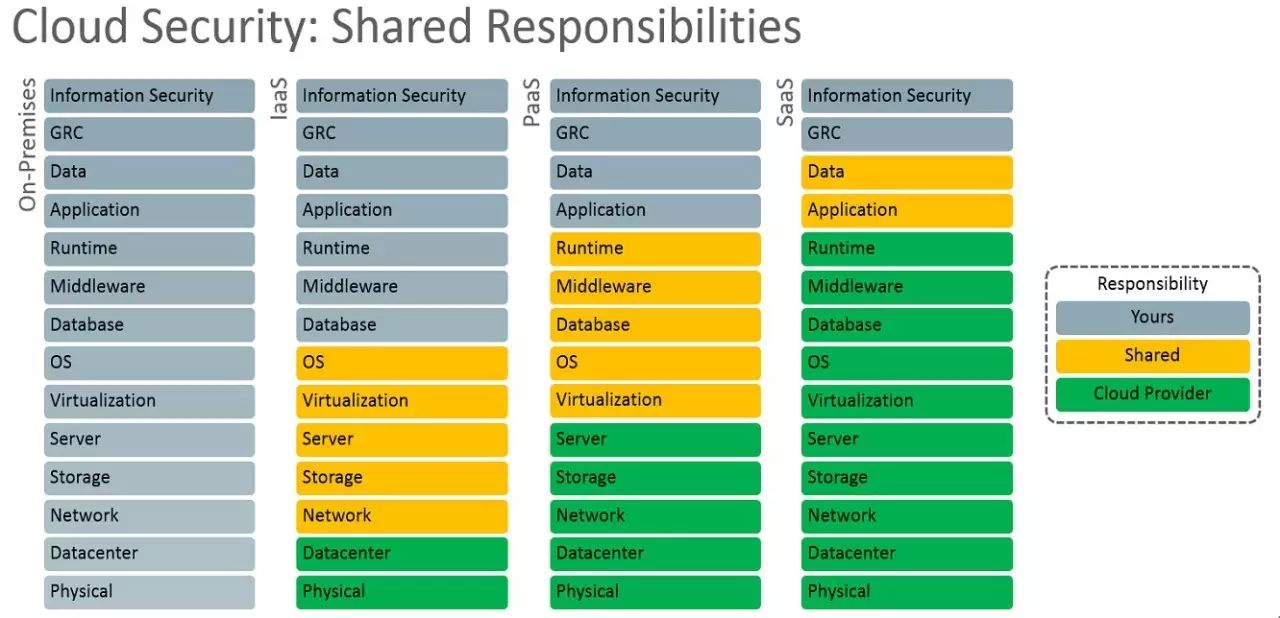

云端的安全是由云服务提供商和客户共同负责的。云服务商负责基础设施的威胁防护,而数据的防泄漏,账号安全,密码等是要由用户自己负责的。下面是AWS定义的云上安全职责划分图,也是业界的通用做法。

CASB能够帮助企业去检查进出云的内容,分析监控用户的访问行为,从而帮助企业去发现异常访问,进行威胁防护。

Oracle CASB简介

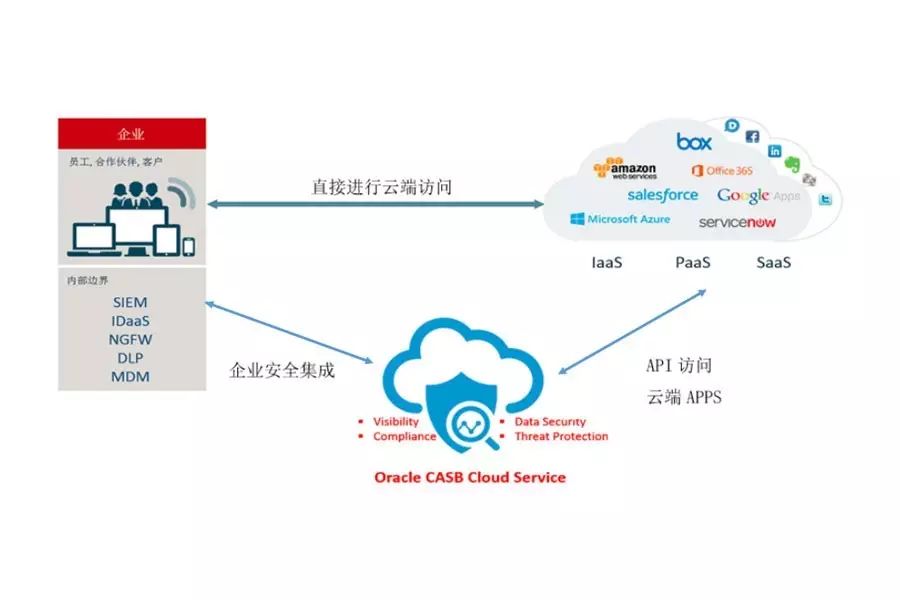

Oracle CASB位于云服务和服务的使用者之间,通过调用云服务提供商提供的API实现各种管理监控功能。另外它还可以同企业内部的SIEM, IDaaS, NGFW, DLP, MDM等系统集成。还可以上传内部网络设备的日志进行分析,发现Shadow IT。

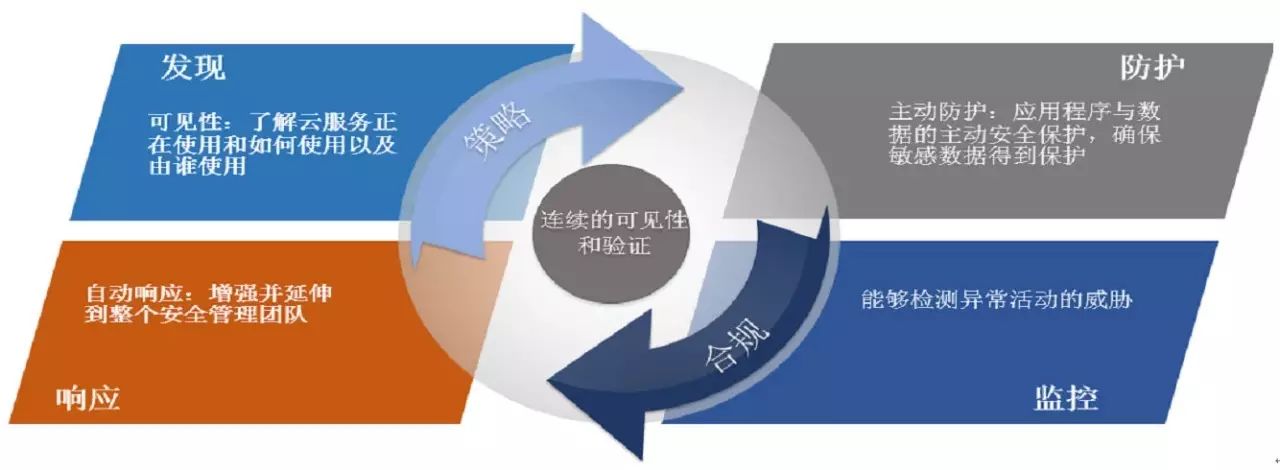

根据企业的合规性要求,管理员通过管理界面配置各种策略,根据策略,监控各种异常的活动,对敏感数据进行防护,对异常行为产生各种安全告警事件,对事件可自动或者人工进行处理。形成一个完整的闭环的安全监控管理,保证企业数据安全。

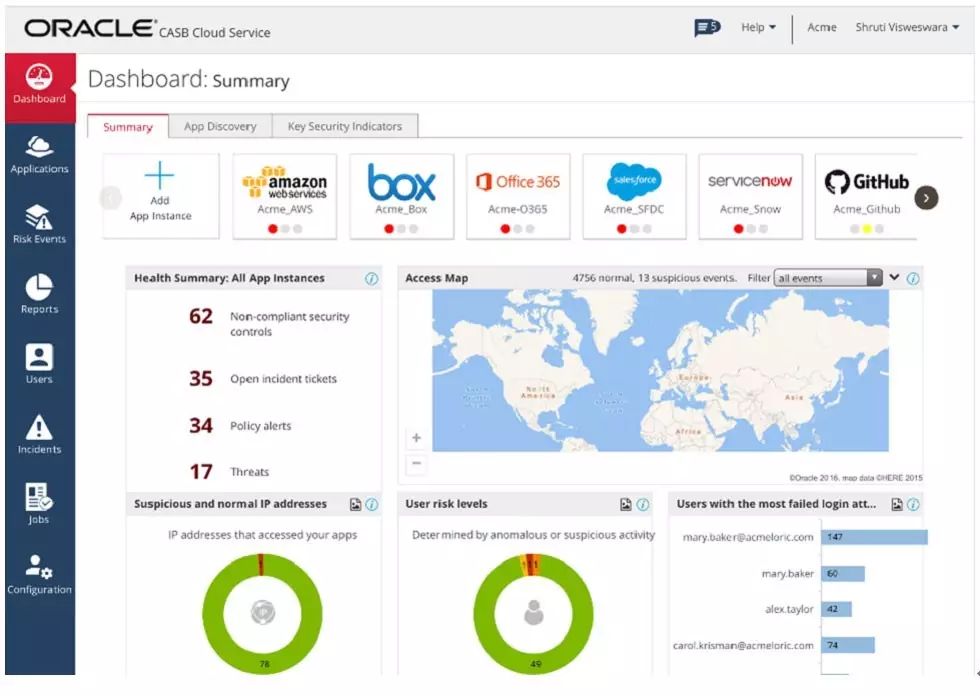

Oracle CASB提供图形化管理配置界面, 统一进行各种配置监控工作。同时,管理员对企业的云服务的使用情况有一个统一的视图,好比飞机驾驶舱的仪表盘,使管理员对企业的云服务安全了然于胸。

Oracle CASB的优势

端到端的安全覆盖

从SaaS到PaaS再到IaaS,从IT部门许可的(Sanctioned)到非许可的Unsanctioned服务。Oracle CASB提供一致的跨越整个云堆栈的安全服务,第三方集成,和威胁分析。

完整的应用可视化

可视化企业内所有的服务包括移动访问,不需要安装代理Proxy和Agent。对最终用户没有影响。

流线型的事件响应,自动响应

持续监控,自动产生事件,对有些事件可以自动响应,如非法IP访问。也可以同第三方应用集成,进行自动化处理。

跨越所有服务的威胁分析和用户行为分析

结合机器学习,进行用户行为分析和威胁分析,及时发现异常行为,产生告警事件。

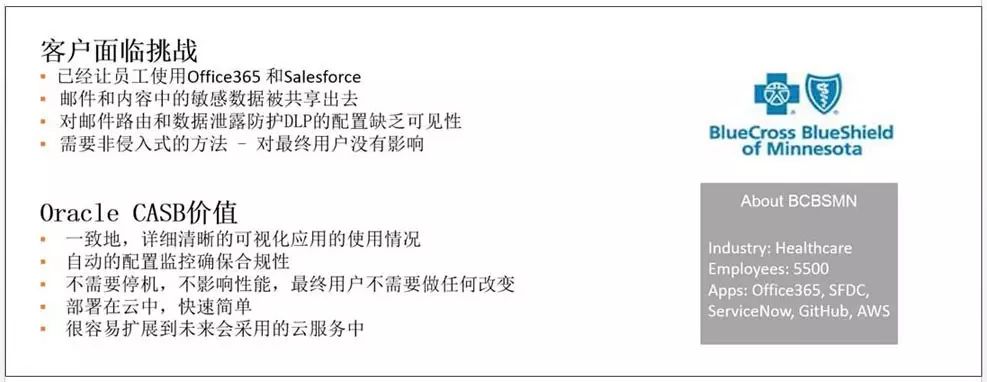

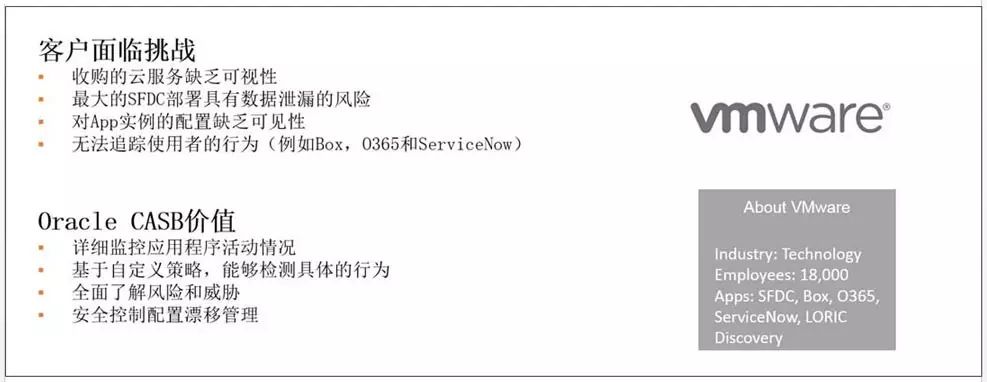

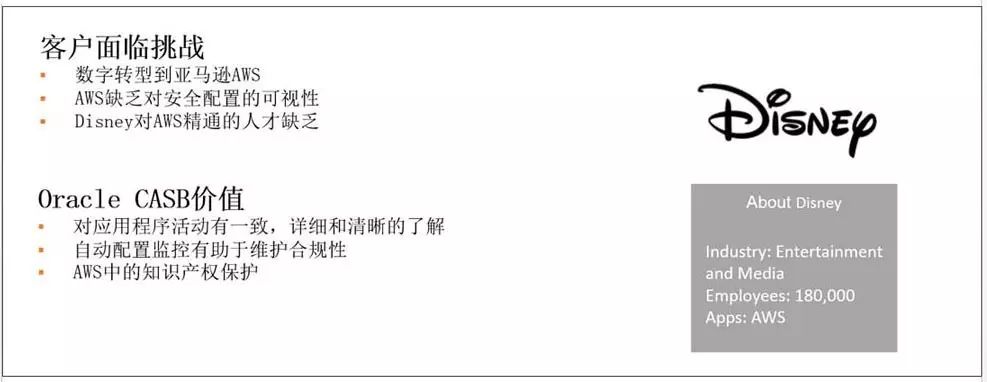

典型案例介绍

Oracle CASB已经有大量的成功案例,下面看3个比较典型的案例:

作者简介

徐春金,甲骨文云平台PaaS资深咨询顾问,专注于甲骨文PaaS相关产品及解决方案。具有17+年的中间件技术,产品,方案和项目实施经验。熟悉电信,电商行业。您可以通过chun.jin.xu@oracle.com与他联系。

了解更多,敬请关注甲骨文开发者社区......