信息化系统建设已成为各单位有效提升生产力及效率的有力技术手段,随着信息化发展的进一步推进,物联网建设、大数据挖掘与分析、区块链技术应用、人工智能技术融合等越来越多的信息处理技术受到各界用户广泛关注及应用,这些技术在某些方面无疑能够进一步提升用户业务场景的灵活适应性及技术先进性,更快的加速各行各业信息化应用发展的新步伐,提升行业及国民生活生产的便利性。

但需要引起我们注意的是,不管是党政行业,还是资源、水利、能源、交通、金融、医疗等重要关键基础建行业,亦或是常规大中小型企业的ERP系统或者CRM系统,也无论是传统生产行业的信息自动化改造、行业业务业务管理系统的革新,亦或是智能便民系统的建设,各行各业所涉及的所有业务系统基本上都需要大量的数据作为基础支撑,数据库所存储的数据可以称得上是业务系统中极具战略性的信息资产。

信息化的急速发展使得政企数据库信息的应用价值及数据可访问性得到了提升,但同时,也致使数据库信息资产面临严峻的安全挑战。用户的业务系统当中,通常都保存着重要的业务流程信息、访问用户账号及资料、业务系统核心数据,这些信息都需要被严格的保护起来,以防止竞争者和其他非法者通过各种非常规手段获取。伴随着数据库信息应用价值及数据可访问性进一步提升,数据库所面对的来自内部和外部的安全风险大大增加,如违规越权操作、恶意入侵导致机密信息窃取泄漏等事件,亦或是通过非常规手段窃取正常访问账号密码进行“正常”访问。

面对此类事件,瀚高作为专业的数据库管理系统的技术研发者,除了进一步细化数据库细粒度权限赋予,进一步加强数据安全访问机制、安全传输机制等常规安全防护手段外,瀚高数据库产品增加数据库审计功能,能够追溯数据库访问行为,进行用户操作事后有效追溯和审计,丰富安全防护维度,从而进一步提升产品整体安全性。

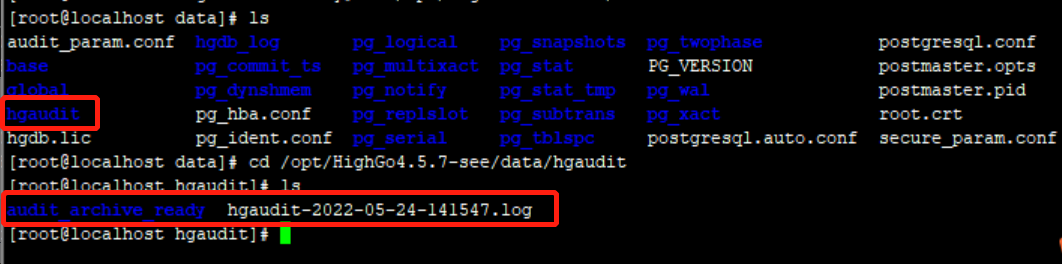

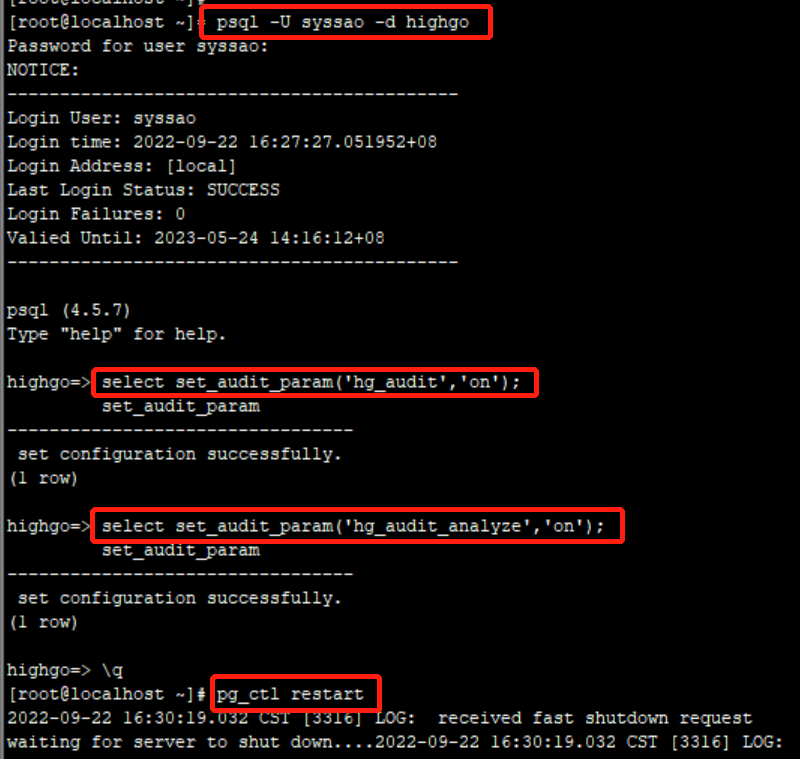

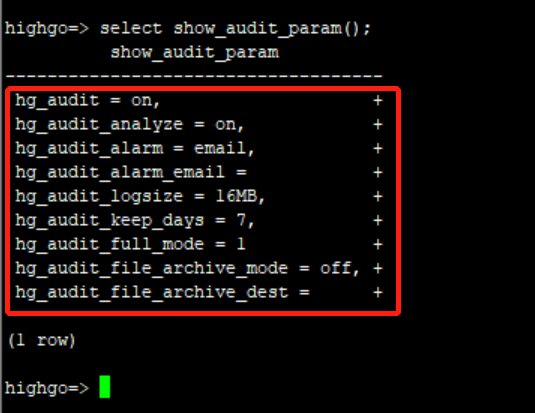

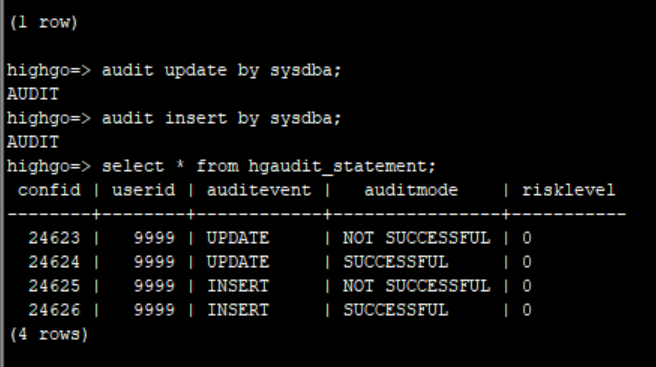

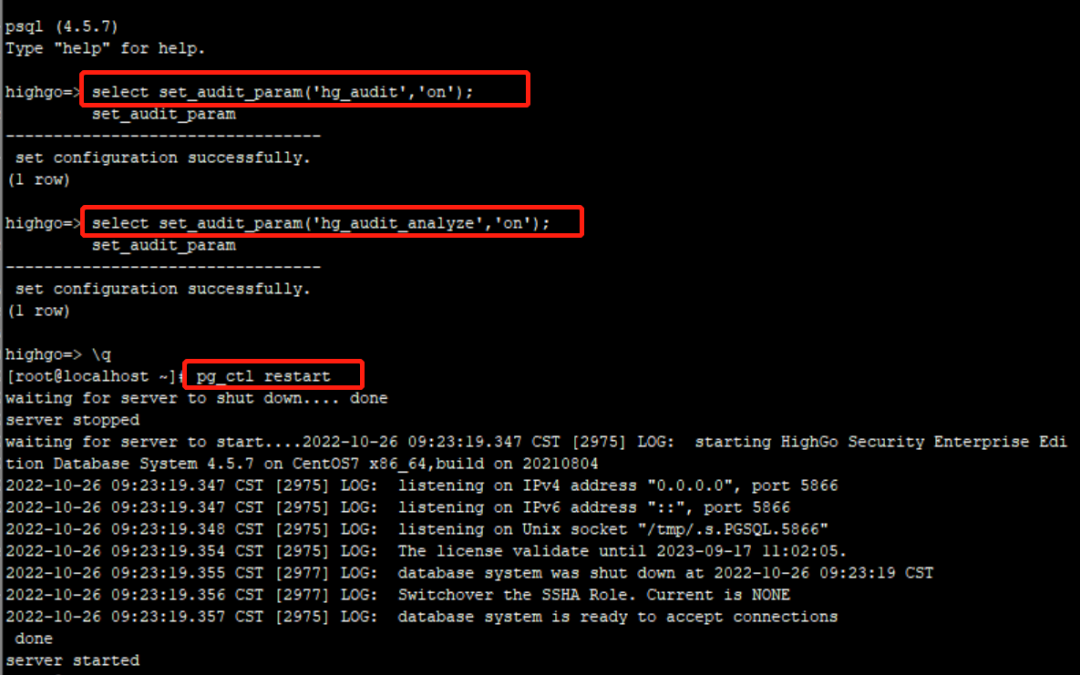

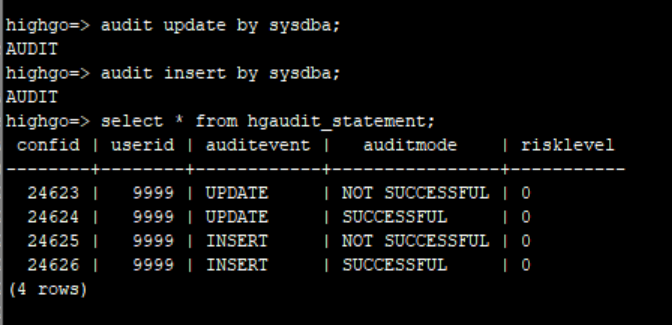

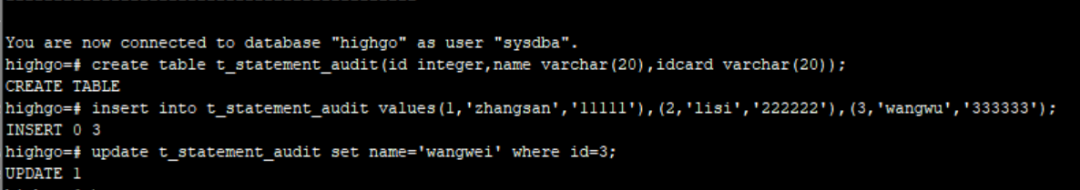

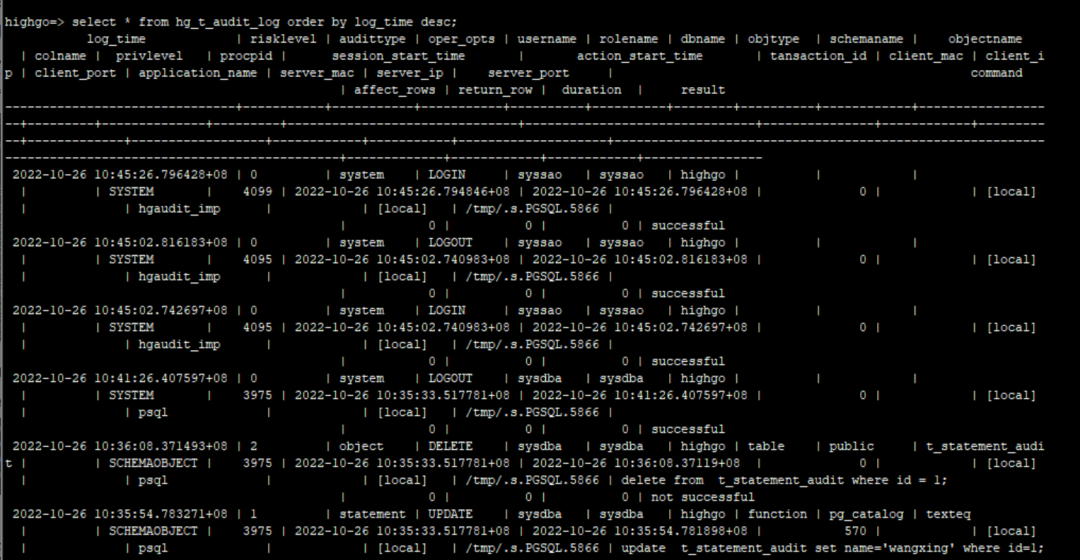

瀚高数据库管理系统审计技术是用于安全事件发生后,对用户数据库操作进行细粒度审计,通过对用户访问数据库行为的记录、分析,进行事后追踪的用户合规性操作管理技术。该技术以全面审计和精确审计为基础,通过科学的方法和分析手段进行用户行为审核检查,判断其是否合法、合理和有效。其核查依据是记录用户在数据库访问过程中所有动作的用户审计日志。瀚高数据库管理系统审计技术能够实时、智能的记录与解析用户对数据库服务器的各种操作,并记入审计日志中以便日后进行查询、分析、过滤,实现对目标数据库系统用户操作的监控和审计。审计用户对数据库中的数据库表、视图、序列、包、存储过程、函数、库、索引、同义词、触发器等的创建、修改和删除等操作,数据库审计技术均可记录。通过审计技术进行监控和事后分析的内容,可以精确到SQL操作语句一级;同时还可以根据设置的规则,智能地判断出违规操作数据库的行为,并对违规行为进行记录、报警。同时,通过事故追根溯源提供高效查询审计报告,精准定位事件原因,方便用户日后查询、分析、过滤,实现加强内外部数据库网络行为的监控与审计,提高数据资产安全。切换角色,使用syssao账户开启审计、审计分析、审计告警,然后重启数据库。·hg_audit_analyze:审计分析开关,on 表示需要检查用户配置的审计事件风险等级,并根据风险等级进行处理,off 表示只记录审计记录,而不处理风险等级,默认为off.·hg_audit_alarm:审计告警方式,当前只支持email 方式,即当需要进行审计告警时,发送邮件到hg_audit_alarm_email所配置的邮箱;·hg_audit_alarm_email:审计告警邮箱;·hg_audit_logsize:生成的审计文件大小,可配置的范围为16MB~1GB;默认为16MB。·hg_audit_keep_days:hgaudit 目录下的审计记录文件所保存的时间(以天为单位),若超过这个时间,相关文件将会被删除。·hg_audit_full_mode:当没有足够的磁盘空间时的审计处理策略。可取值为 1,2。取值为 1 时:暂停审计,并发出告警;取值为 2 时:采取 1 的策略外,同时停止数据库服务。当一条审计日志写入磁盘失败后,就会认为当前磁盘空间不足,系统会自动发送邮件至审计告警邮箱,同时,审计日志里会记录给 提前设定的邮箱发送了一封邮件。·hg_audit_file_archive_mode:审计自动归档模式的开关,on 表示打开审计文件自动归档,审计归档进程扫描hgaudit/audit_archive_ready 下的ready文件,把相应的审计日志文件归档到hg_audit_file_archive_dest 指定的路径下。默认为off·hg_audit_file_archive_dest: 审计归档路径,只支持绝对路径。设定的路径必须存在且数据库运行用户对其有写权限。注:审计管理员可以用 select set_audit_param()函数来设置上述配置,第一个参数是要配置的参数名称,后边是要设置的值,两个参数全部都是字符串类型。使用syssao账户开启审计、审计分析、审计告警等功能后,进行数据库重启。在使用syssao配置好策略后查看相关策略,接下来,可通过sysdba账户尝试触发策略。

瀚高数据库支持对象级审计

在使用syssao配置好策略后查看相关策略,接下来,可通过sysdba账户尝试触发策略。

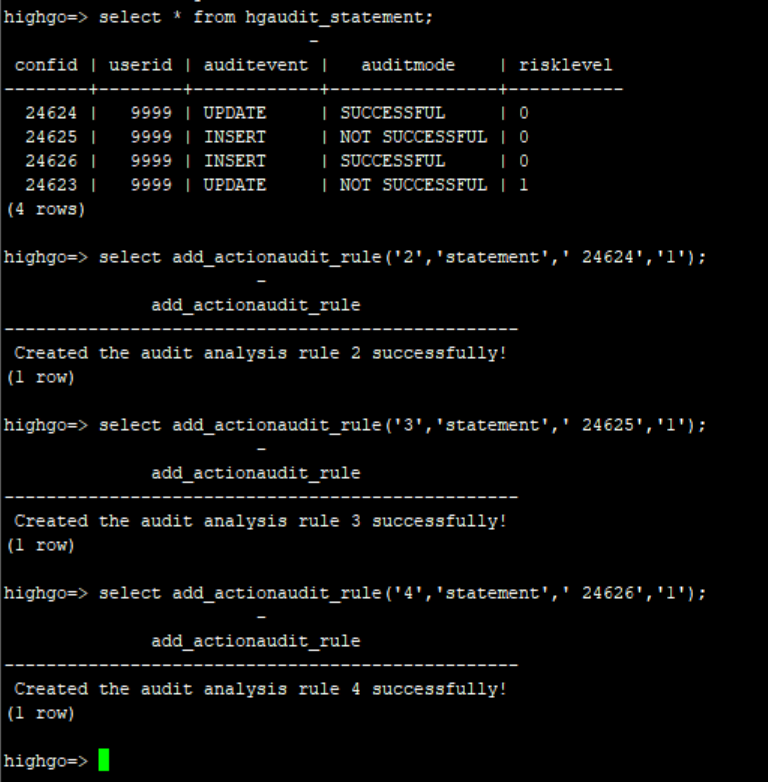

使用syssao配置告警级别,以下为支持语句级审计配置相关操作:配置语句级、对象级安全审计后,可通过sysdba账户尝试触发告警。瀚高数据库把审计事件分为 3 个等级,分别的告警行为为:· 低风险(1):按照配置的告警方式告警(目前只支持邮箱的方式) · 中风险(2):违例进程终止。终止当前操作,但是用户连接仍存在。同时进行告警。· 高风险(3):服务取消。终止当前操作,断开用户连接,退出登录。同时进行告警。在瀚高安全版数据库bin目录下执行hgaudit_imp后,可使用syssao账户登录查询审计信息。此外,用户可以自主配置需要审计的事件及其风险等级,当发生审计事件的时候,不同的风险等级对应着不同的处理。特殊的审计事件

除了用户自主配置的审计事件,系统中还定义了两种类型的特殊审计事件:

1、mandatory(强制审计事件):

一定会被审计的事件,无论审计功能是否开启

该类型的事件目前只包含一个:审计总开关 hg_audit 修改。

注:该审计事件在 HGDB-SEE V4.5.3 及以后的版本中支持

2、system(系统审计事件):不需要用户配置,只要 hg_audit 为 on 就会审计

包含以下事件:

①数据库启动

②数据库停止

③用户登陆

④用户登出

⑤reload 配置文件