关于MongoDB未授权访问漏洞引发勒索删库的记录

漏洞:MongoDB遭遇删库勒索

申明:本地安装测试,请遵守法律,切勿对未授权网站进行恶意攻击渗透

## 0X01 漏洞介绍

最近在看的项目源代码用到很多类型的数据库,除了上次我们讲到redis数据库,这次我又发现,除了已知的redis之外,MongoDB数据库开放27017端口,也可能造成未授权访问登录

这里我们对MongoDB不做特别介绍,只需要知道该漏洞,和上次的redis漏洞一样初始化运行时候,默认都是没有密码的

且没有严格的访问控制,容易造成任意用户登录问题

## 0X02 漏洞利用

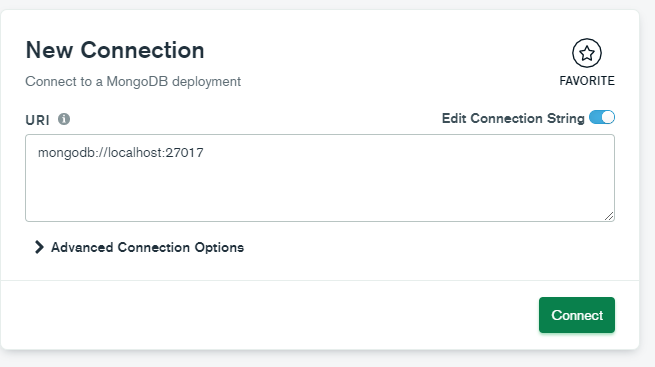

信息搜集一番,安装MongoDB Compass,根据ip和端口号尝试连接

通过输入ip:port连接成功!

灵机一动,我们去fofa(网络空间扫描)看看其他机器是否有类似的漏洞

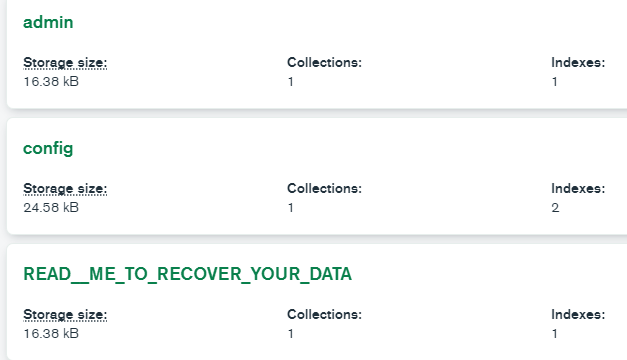

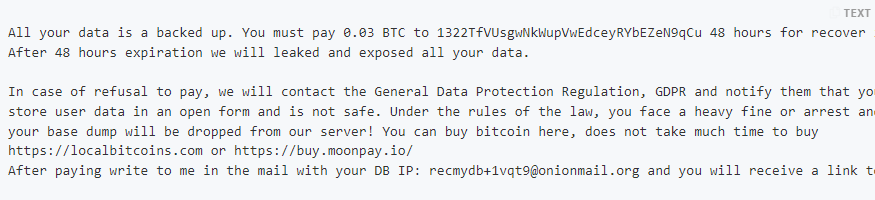

果不其然,很多ip都存在,且相当一部分机器已经被删库,并留下勒索信息

## 0X03 可能造成的影响:

首先数据库内容若非敏感信息,损失不严重

若可以任意上传文件,推测可以造成服务器内存异常,

这样就会使得原本正常运行在该服务器上的服务无法很好地运行

## 0X04 可能造成的影响:

1.关闭端口,设置权限

2.其他修复意见见网络

## 0X05 相关博客

https://www.cnblogs.com/lzkalislw/p/15991123.html

详细内容见博客:https://kitescat.gitee.io/

click:https://kitescat.gitee.io/

<Debug urself.>

copyright@ kitescat

文章转载自打代码的猫,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。