请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

一、enum4linux(smb专用扫描器、samba专用扫描器)

-U 获取用户列表-M 获取机器列表-S 获取共享列表-P 获取密码策略信息-G 获取组和成员列表-d 详述适用于-U和-S-u user 用户指定要使用的用户名(默认"")-p pass 指定要使用的密码(默认为"")

常用方法:enum4linux -ip (可以检索目标用户的共享文件夹啥的)

其它扫描:enum4linux -a ip # 简单枚举

enum4linux -l ip #通过LDAP389/TCP获取一些信息

enum4linux -o ip #获取操作系统信息

成功扫描后的操作:

smbclient -L 127.0.0.0 # 查看

smbclient -N 127.0.0.0/kathy # 连接

二、masscan(最快的端口扫描工具)

示例:masscan --ports 1-10000 127.0.0.131 --adapter-ip 127.0.0.1

--adapter-ip 指定发包的ip地址--adapter-port 指定发包源端口--adapter-mac 指定发包的源MAC地址--router-mac 指定网关MAC地址--exclude IP地址范围黑名单,防止masscan扫描--excludefile 指定IP地址范围黑名单文件--includefile,-iL 读取一个范围列表进行扫描--wait 指定发包后的等待时间

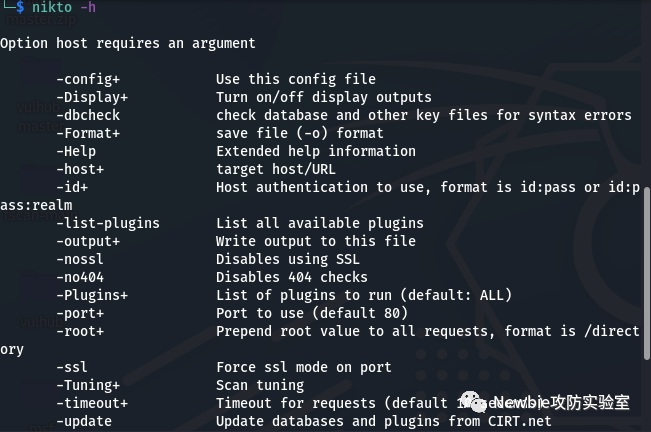

三、Nikto(漏洞扫描神器)

使用方法:1、 命令:nikto -update #升级,更新插件;2、 Nikto -list-plugins #查看插件;3、 Nikto -host http://1.1.1.1 #扫描目标:域名方式;4、 Nikto -host http://1.1.1.1 -output #扫描并输出结果5、 Nikto -host 1.1.1.1 -port 80 #扫描目标:ip地址加端口号6、 Nikto -host www.baidu.com -port 443 -ssl #扫描https网站7、 Nikto -host 文件名.txt #批量扫描目标8、 nmap -p80 192.168.1.0/24 -oG - | nikto -host - #利用nmap扫描开放80端口的IP段并且oG(nmap结果输出并整理)通过管道的方式“|”用nikto进行扫描9、 nikto -host 192.168.0.1 -useproxy http://localhost:8070 #利用代理进行扫描(防止IP封杀)10、 -vhost #当一个网站存在多个端口时可以使用-vhost遍历所有网站进行扫描或一个ip对应多个网站

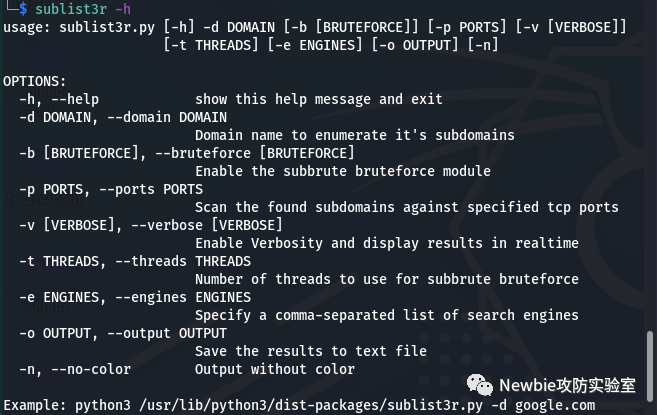

四、sublist3r (子域名扫描工具)

ps:新版可能没有安装

先进行安装

git clonehttps://github.com/aboul3la/Sublist3r/

安装组件

apt-get install python-requests

参数详解(kail中-h翻译而来)-d -domain要枚举子域的域名-b -bruteforce启用subbrute bruteforce模块-p -ports根据特定的tcp端口扫描找到的子域-v --verbose启用详细模式并实时显示结果-t -threads用于subbrute bruteforce的线程数-e - 引擎指定逗号分隔的搜索引擎列表-o -output将结果保存到文本文件-h -help显示帮助信息并退出

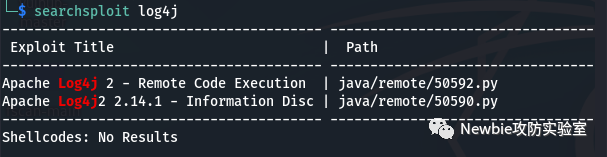

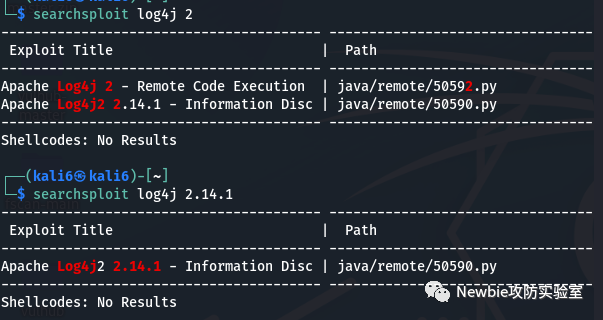

五、Searchsploit( 可以直接搜索漏洞)

基本搜索方法:searchsploit+可能包含漏洞的软件/系统等等,对应回显存在的漏洞和用于渗透的脚本。

示例:

进一步精确

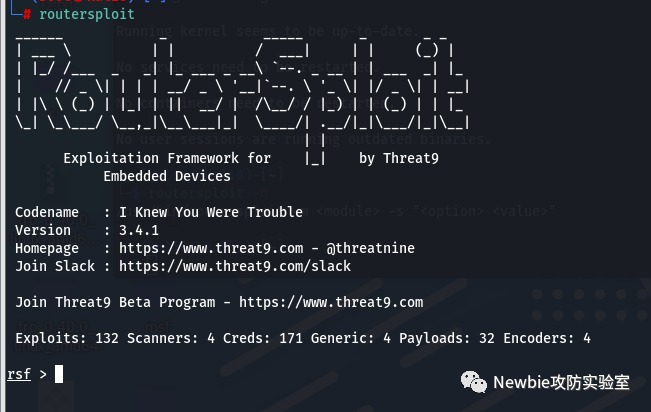

六、Routersploit(针对于内网路由器的漏洞渗透)

ps:新版好像又没有(kail2018版本工具啥的都是比较全的,升级可以直接在kail中进行升级就可以,后面kail界面美化了,但是工具都精简了)

routesploit有一个autopwn模块,可以自动检查适合我们设置的目标的任何漏洞

这里使用search autopwn来查找路径,通过use scanner/autopwn选中

show options查看选项,可以看到需要设置的一些项以及默认值

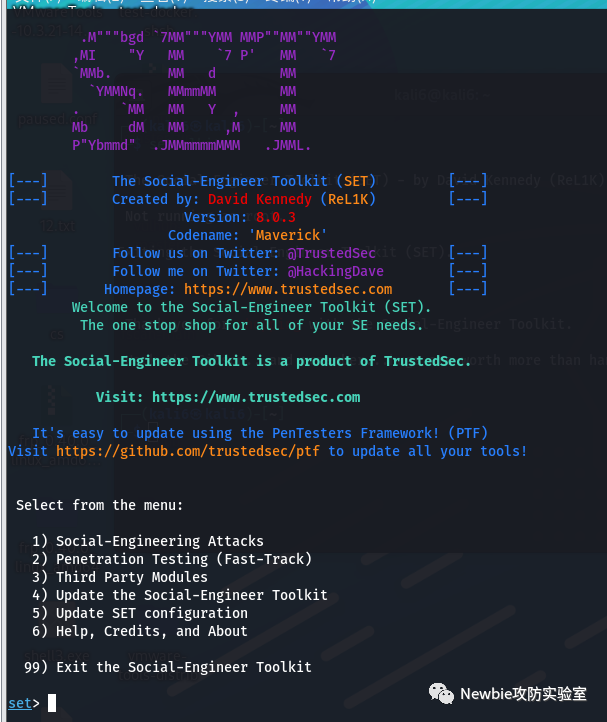

七、setoolkit(社会工程学钓鱼攻击)

具体操作可以到kail官网上或者其他网站进行查询

八、wfuzz神器(fuzz的意思是模糊测试) 结合好字典

wfuzz可以:1.目录遍历2.post数据爆破3.头部爆破4.测试HTTP请求的方法

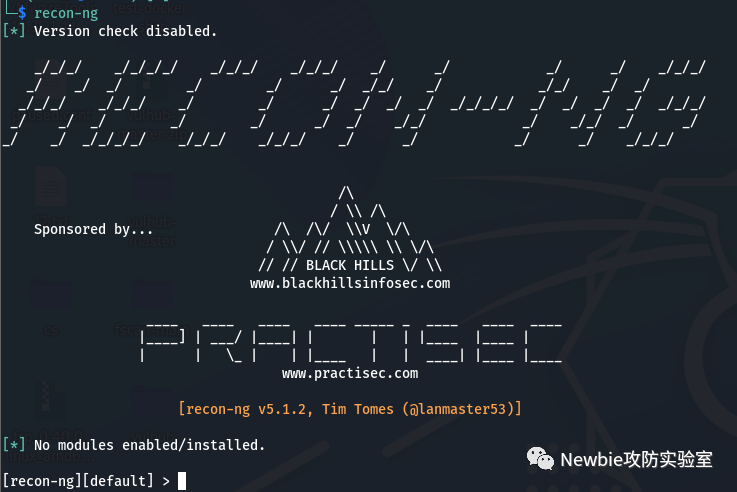

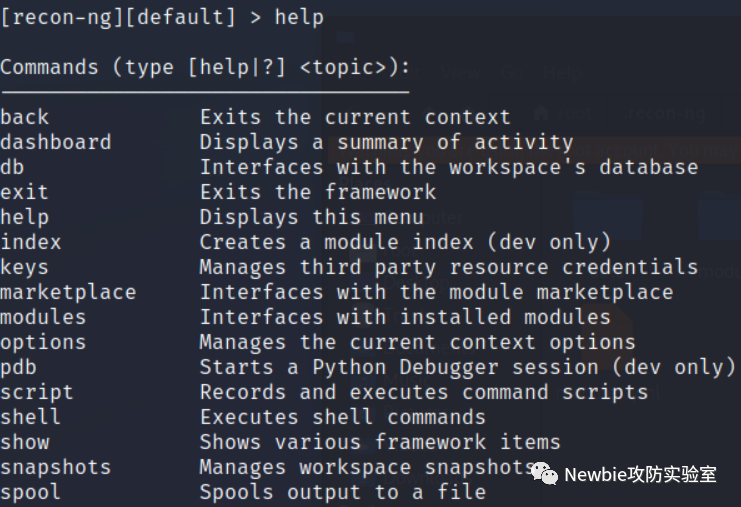

九、recon-ng(推荐深入研究的信息收集的工具)

如图:

需要安装模块的,否则运行不了,而安装模块一般需要科学上网。但不用科学上网其实也是可以让recon-ng工作的。

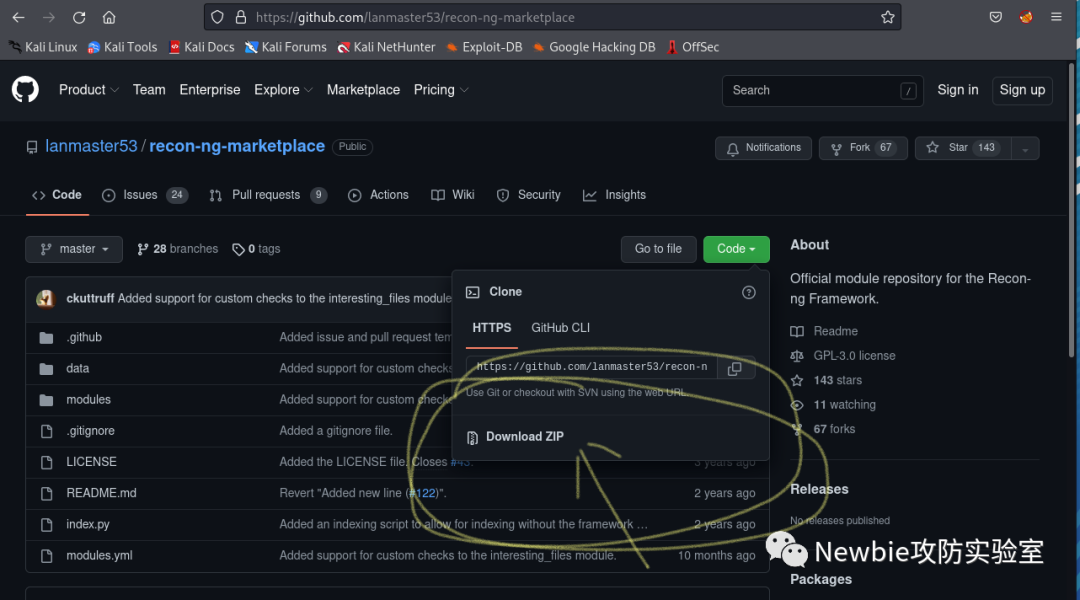

GitHub下载链接(用这个就可以):

https://github.com/lanmaster53/recon-ng-marketplace

下载后解压,把文件放在这里/root/.recon-ng,注意这个文件夹默认是隐藏的,需要勾选显示隐藏文件夹,并以root用户登录才行。

基本使用

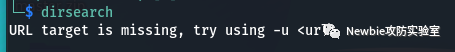

十、dirsearch 目录扫描工具 (类似于御剑)

使用方法:dirsearch -u

当然kali的神器不止这么少,还有很多,谢谢支持!

封面图片来源网络,如有侵权联系必删。安全小白,不喜绕过。