近日,开源密码管理软件KeePass就被爆出存在恶性安全漏洞,攻击者能够在用户不知情的情况下,直接以纯文本形式导出用户的整个密码数据库。

据悉,KeePass采用本地数据库的方式保存用户密码,并允许用户通过主密码对数据库加密,避免泄露。

但刚刚被发现的CVE-2023-24055漏洞,能够在攻击者获取写入权限之后,直接修改KeePass XML文件并注入触发器,从而将数据库的所有用户名和密码以明文方式全部导出。

这整个过程全部在系统后台完成,不需要进行前期交互,不需要受害者输入密码,甚至不会对受害者进行任何通知提醒。

目前,KeePass官方表示,这一漏洞不是其能够解决的,有能力修改写入权限的黑客完全可以进行更强大的攻击。

因此,注意设备环境的安全,避免受到攻击才是最重要的,并称“KeePass无法在不安全的环境中神奇地安全运行。”

密码管理软件KeePass出恶性漏洞!整个数据库可被黑客明文导出。

KeePass开发人员对漏洞提出异议

虽然荷兰和比利时的CERT团队也发布了有关CVE-2023-24055的安全公告,但KeePass开发团队认为,鉴于对目标设备具有写入访问权限的攻击者也可以通过其他方式获取KeePass数据库中包含的信息,因此不应将其归类为漏洞。

事实上,至少从 2019 年 <> 月开始,KeePass 帮助中心上的“安全问题”页面就将“对配置文件的写入访问”问题描述为“不是 KeePass 的真正安全漏洞”。

如果用户将KeePass安装为常规程序并且攻击者具有写入权限,则他们还可以“执行各种攻击”。如果用户运行便携式版本,威胁参与者还可以将 KeePass 可执行文件替换为恶意软件。

“在这两种情况下,拥有对KeePass配置文件的写入访问权限通常意味着攻击者实际上可以执行比修改配置文件更强大的攻击(这些攻击最终也会影响KeePass,独立于配置文件保护),”KeePass开发人员解释说。

“这些攻击只能通过保持环境安全(通过使用防病毒软件、防火墙、不打开未知电子邮件附件等)来防止。KeePass无法神奇地在不安全的环境中安全运行。

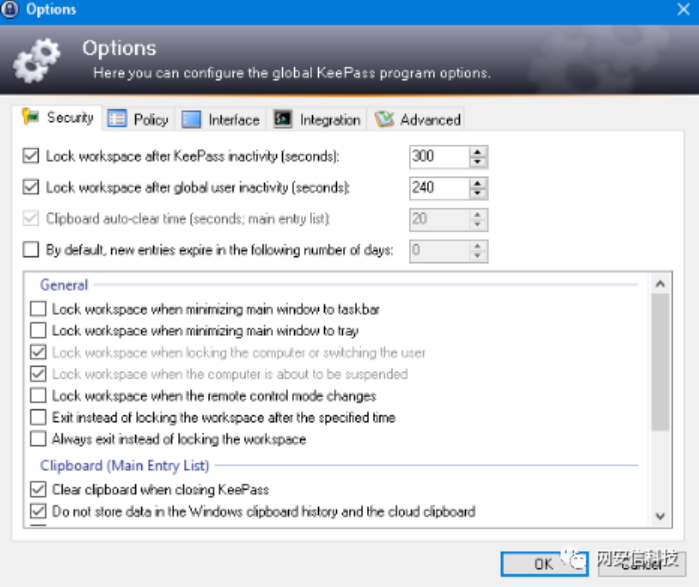

但是,即使KeePass开发人员不会为用户提供通过触发器问题导出为明文的应用程序版本,您仍然可以通过以系统管理员身份登录并创建强制配置文件来保护数据库。

这种类型的配置文件优先于全局和本地配置文件中描述的设置,包括恶意参与者添加的新触发器,从而缓解 CVE-2023-24055 问题。

在使用强制配置文件之前,您还必须确保常规系统用户对 KeePass 应用程序目录中的任何文件/文件夹没有写入权限。

还有一件事可能允许攻击者绕过强制配置:使用从另一个文件夹启动的KeePass可执行文件,而不是保存强制配置文件的文件夹。

“请注意,强制配置文件仅适用于同一目录中的KeePass程序,”KeePass开发团队说。

“如果用户在没有强制配置文件的情况下运行 KeePass 的另一个副本,则该副本不知道存储在其他地方的强制配置文件,即不强制执行任何设置。”

文章来源:https://tech.ifeng.com/c/8N1Z3txzXaz

https://mp.weixin.qq.com/s/sgJ7L4FVesC9Cc5w888f7Q