后缀.halo勒索病毒是一种恶意软件,它会加密用户的文件并要求用户支付赎金才能解密文件。勒索病毒通常通过电子邮件、恶意软件下载、漏洞利用和恶意广告等方式传播。当用户打开了一个包含勒索病毒的文件时,勒索病毒会开始加密用户的文件,并在加密完成后显示一个勒索信息,要求用户支付一定数量的加密货币才能恢复文件。

- 后缀.halo勒索病毒的定义和工作原理

勒索病毒是一种恶意软件,它会加密用户的文件并要求用户支付赎金才能解密文件。勒索病毒通常通过电子邮件、恶意软件下载、漏洞利用和恶意广告等方式传播。当用户打开了一个包含勒索病毒的文件时,勒索病毒会开始加密用户的文件,并在加密完成后显示一个勒索信息,要求用户支付一定数量的加密货币才能恢复文件。

勒索病毒的工作原理可以分为三个步骤:

步骤一:感染计算机

勒索病毒会利用漏洞或者通过社会工程学手段感染用户的计算机。漏洞利用是最常见的感染方式之一,攻击者可以利用操作系统或者第三方软件的漏洞来感染计算机。社会工程学手段包括伪装成合法的电子邮件、软件下载链接等等来欺骗用户点击下载并打开文件。

步骤二:加密文件

一旦勒索病毒感染了计算机,它会开始加密用户的文件。勒索病毒通常使用对称密钥算法加密文件,然后使用公钥加密这个对称密钥,将其发送给攻击者。攻击者收到公钥后,可以使用私钥解密对称密钥,并使用对称密钥解密文件。由于加密和解密都需要密钥,所以用户无法自行解密被加密的文件。

步骤三:勒索信息

加密完成后,勒索病毒会显示一个勒索信息,要求用户支付一定数量的加密货币才能恢复文件。勒索信息通常会包含支付细节、加密货币地址和联系方式等。用户需要支付赎金,然后攻击者会提供密钥来解密文件。

2后缀.halo勒索病毒的概述

.halo勒索病毒是一种新型勒索病毒,它是通过漏洞利用攻击来传播的。攻击者利用微软Exchange Server的漏洞,通过远程代码执行来安装.halo勒索病毒。一旦安装了.halo勒索病毒,它会开始加密用户的文件,并将勒索信息存储在被感染的计算机的桌面上。

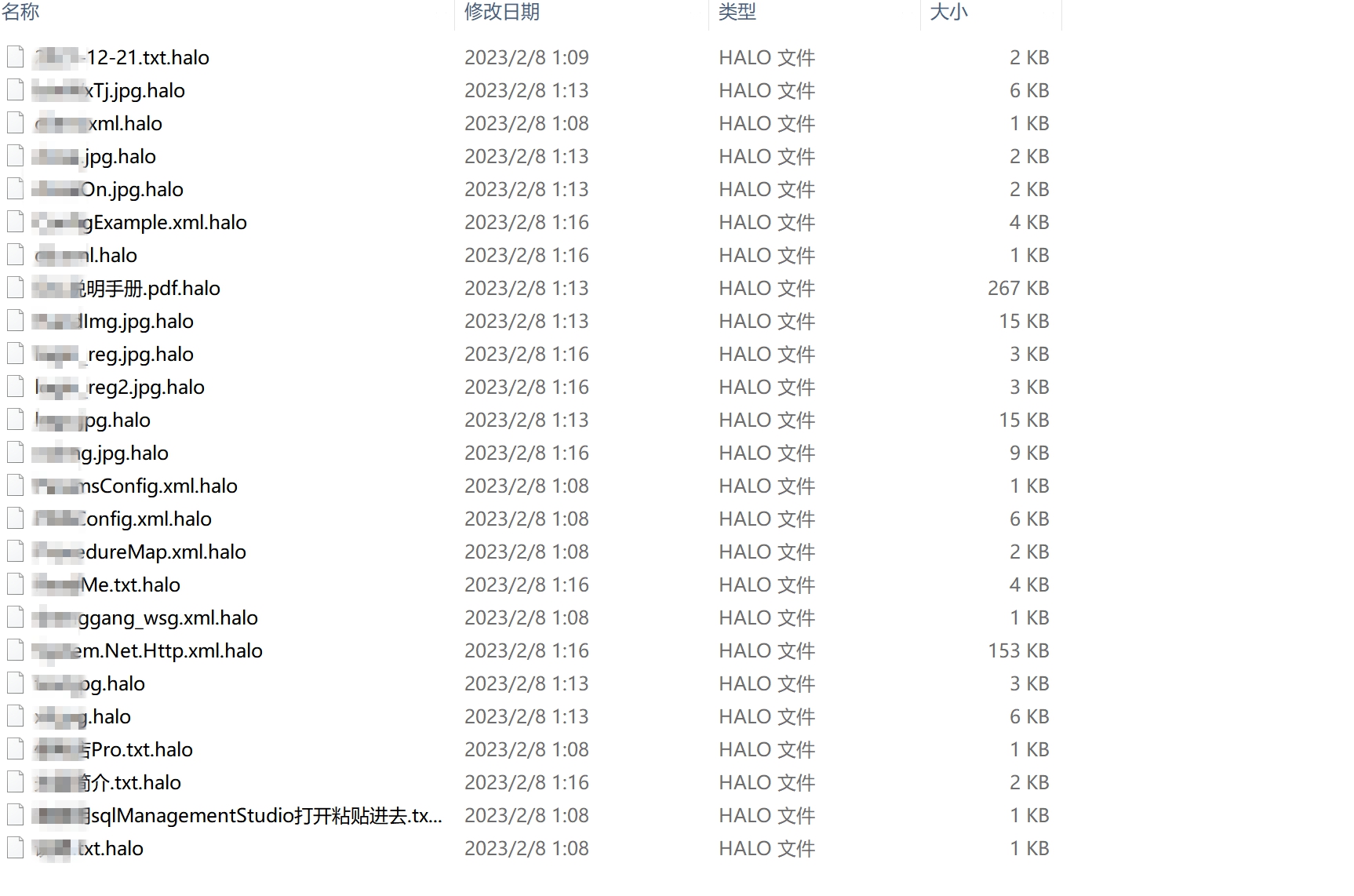

.halo勒索病毒加密文件时,.halo勒索病毒使用AES和RSA加密算法。攻击者使用AES算法来加密受害者的文件,然后使用RSA算法来加密AES密钥。加密后的文件会带有.halo扩展名,并显示一个勒索信息,要求用户支付赎金才能恢复文件。

.halo勒索病毒还可以通过RDP攻击进行传播。攻击者使用常见的用户名和密码来暴力破解远程桌面协议(RDP)访问,然后通过远程桌面连接将.halo勒索病毒传播到其他计算机上。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(data966)进行免费咨询获取数据恢复的相关帮助。

3.扩展名.halo勒索病毒的技术分析

3.1 漏洞利用

.halo勒索病毒利用微软Exchange Server的漏洞进行攻击。漏洞利用是一种利用操作系统、应用程序或网络协议的漏洞来入侵计算机的攻击方法。攻击者可以通过漏洞利用来获取管理员权限、安装恶意软件或者窃取敏感信息等。

在.halo勒索病毒攻击中,攻击者利用了微软Exchange Server的四个漏洞:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858和CVE-2021-27065。这些漏洞可以允许攻击者通过发送特制的电子邮件来执行远程代码,并在受害者的计算机上安装.halo勒索病毒。

3.2 加密算法

.halo勒索病毒使用AES和RSA加密算法来加密用户的文件。AES是一种对称加密算法,它可以快速地加密和解密数据。攻击者使用AES算法来加密受害者的文件。

RSA是一种非对称加密算法,它使用公钥和私钥来加密和解密数据。在.halo勒索病毒攻击中,攻击者使用RSA算法来加密AES密钥。攻击者使用公钥来加密AES密钥,并将加密后的密钥发送给受害者。然后,受害者需要支付赎金,攻击者使用私钥来解密AES密钥,并使用解密后的密钥来解密文件。

3.3 RDP攻击

.halo勒索病毒还可以通过RDP攻击进行传播。远程桌面协议(RDP)是一种允许用户通过Internet连接到其他计算机的协议。攻击者可以使用常见的用户名和密码来暴力破解RDP访问,并通过远程桌面连接将.halo勒索病毒传播到其他计算机上。RDP攻击是一种常见的攻击方式,因为许多用户使用弱密码或默认凭据来保护他们的RDP服务。

为了防止RDP攻击,用户可以采取以下措施:

禁用RDP服务:如果您不需要使用RDP服务,请禁用它,或者至少将其限制在只有授权的用户才能访问的情况下。

使用强密码:使用强密码来保护RDP服务,包括大写字母、小写字母、数字和符号。

启用多重身份验证:启用多重身份验证可以增强RDP服务的安全性,使攻击者更难以破解访问凭据。

更新和修补:确保您的操作系统和第三方软件都是最新的,并及时修补已知的漏洞。

4.如何避免扩展名.halo勒索病毒

为了避免.halo勒索病毒的攻击,您可以采取以下措施:

4.1 更新和修补

.halo勒索病毒利用微软Exchange Server的漏洞进行攻击。因此,及时更新和修补是防止.halo勒索病毒攻击的关键。您应该确保您的操作系统和第三方软件都是最新的,并及时修补已知的漏洞。

4.2 加强密码和身份验证

使用强密码来保护您的计算机和网络服务。密码应该包含大写字母、小写字母、数字和符号,并且应该至少有8个字符。您还可以启用多重身份验证,这样攻击者就需要更多的凭据才能访问您的计算机和网络服务。

4.3 提高安全意识

提高安全意识可以帮助您避免.halo勒索病毒攻击。您应该教育自己和您的员工识别和避免电子邮件钓鱼、不打开不明来源的文件和链接、不下载和安装未经授权的软件等等。

4.4 阻止RDP攻击

为了防止RDP攻击,您可以采取以下措施:

禁用RDP服务或限制RDP访问权限。

使用强密码来保护RDP服务。

启用多重身份验证来增强RDP服务的安全性。

更新和修补已知的漏洞。

4.5 数据备份

定期备份您的数据是防止勒索病毒攻击的最后一道防线。您应该定期备份您的数据,并将备份文件存储在安全的地方,以防止数据丢失或被勒索病毒加密。

5.如何应对后缀.halo勒索病毒攻击

如果您的计算机感染了.halo勒索病毒,以下是一些最佳实践:

5.1 立即断开与网络的连接

如果您的计算机感染了.halo勒索病毒,您应该立即断开与网络的连接。这可以防止勒索病毒继续传播和加密更多的文件。您可以拔掉网线或关闭无线网络,或者使用网络断开工具来隔离感染的计算机。

5.2 不要支付赎金

虽然攻击者通常会在勒索信息中提供一个可支付的加密货币地址,但是我们强烈建议您不要支付赎金。首先,这并不能保证您的文件会被解密,而且还可能会鼓励攻击者继续进行攻击。其次,支付赎金也可能会触犯当地的法律和条例。

5.3 寻求专业的技术支持

如果您的计算机感染了.halo勒索病毒,最好的选择是寻求专业的技术支持。您可以联系反病毒软件提供商、安全顾问或技术支持人员,以获取帮助和建议。他们可能会提供解密工具或其他方法来帮助您恢复加密的文件。

5.4 不要重装操作系统

重装操作系统不是解决.halo勒索病毒攻击的最佳方法。如果您重装了操作系统,您可能会永久丢失加密的文件,并且无法恢复这些文件。相反,您应该尝试使用反病毒软件或其他工具来恢复加密的文件。

最后结论

.halo勒索病毒是一种新型的勒索病毒,它利用微软Exchange Server的漏洞攻击来加密受害者的文件。采取预防措施可以减少受到攻击的风险,但即使您的计算机被感染了,也不要惊慌和贸然行动。立即断开与网络的连接,不要支付赎金,并寻求专业的技术支持。通过这些最佳实践,您可以在面对.halo勒索病毒攻击时做出正确的决策,保护您的数据和网络安全。