OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组所维护的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输进行加密,可有效阻止窃听、连接劫持以及其他网络级的攻击。

OpenSSH 7.7及之前版本中存在用户枚举漏洞,该漏洞源于程序会对有效的和无效的用户身份验证请求发出不同的响应。攻击者可通过发送特制的请求利用该漏洞枚举用户名称。

当前操作系统OpenSSH版本:

OpenSSH_6.0p1, OpenSSL

1. 准备工作

1)准备好telnet,23端口放开,修复漏洞前保证登录测试正常,避免ssh出问题断连。

2)准备好当时设备随机带的光盘或者软件下载连接,以备修复失败回退用。

3)OpenSSH-7.8版本安装包上传服务器(openssh-7.8p1.tar.gz)。

2. 检查工作

1)当前操作系统

ssh -V

OpenSSH版本:OpenSSH_6.0p1, OpenSSL

2)检查是否安装了openssl

用户:root

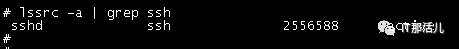

命令:lssrc -a | grep ssh

检查结果:9.16.1.2已安装openssl

图1 命令返回结果

1. 升级依赖包OpenSSL

1)进入到安装包文件路径

cd AIX-REPAIR/OPENSSL

2)解压安装包

gunzip -S tgz openssl-1.0.2.2106.tar.Z

tar -xvf openssl-1.0.2.2106.tar

pwd

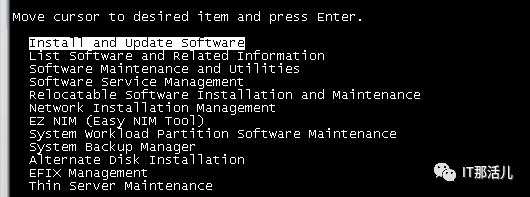

3)smitty install

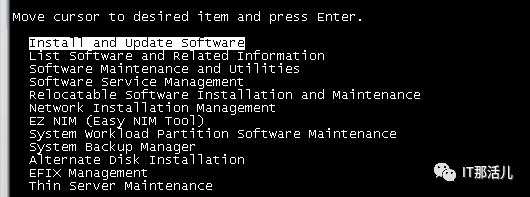

4)install and Update Software

图3 回车返回结果

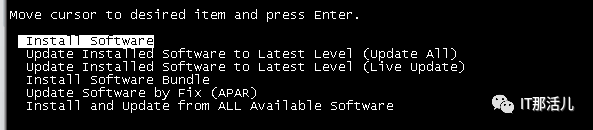

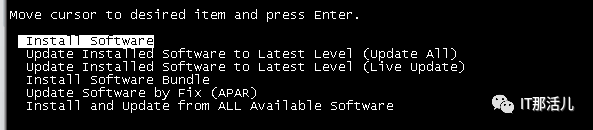

5)install Software

图4 回车返回结果

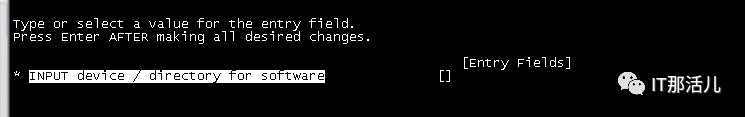

6)INPUT device directory for software [.] --安装包所在目录,“.”为当前路径

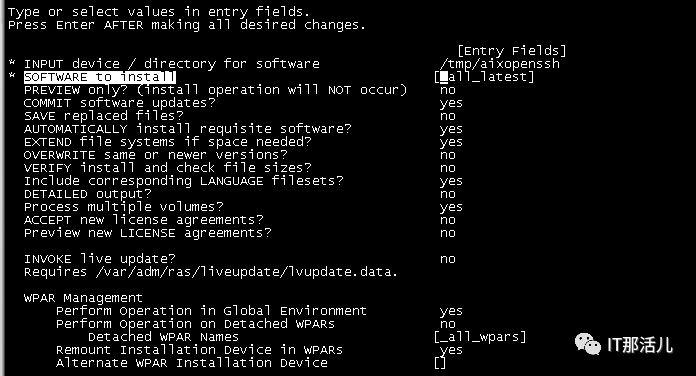

图5 输入安装包路径返回结果

2. 升级OpenSSH

1)进入到安装包文件路径

cd AIX-REPAIR/OPENSSH

2)解压安装包

gunzip -S tgz OpenSSH_8.1.102.2106.tar.Z

tar -xvf OpenSSH_8.1.102.2106.tar

pwd

3)smitty install

4)install and Update Software

图8 回车返回结果

5)install Software

图9 回车返回结果

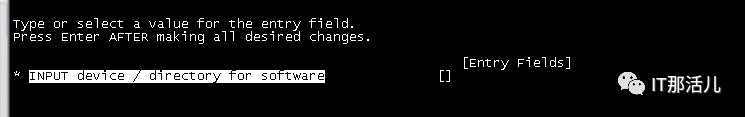

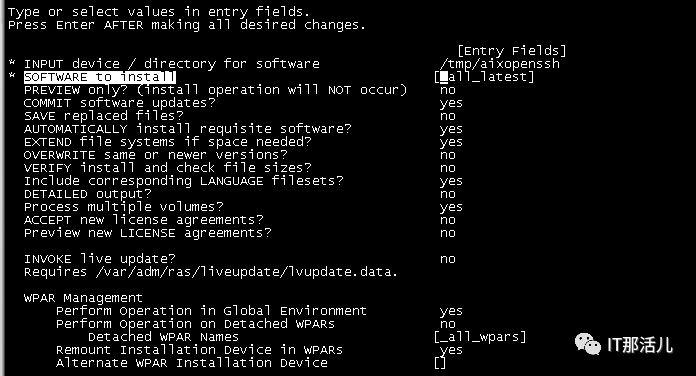

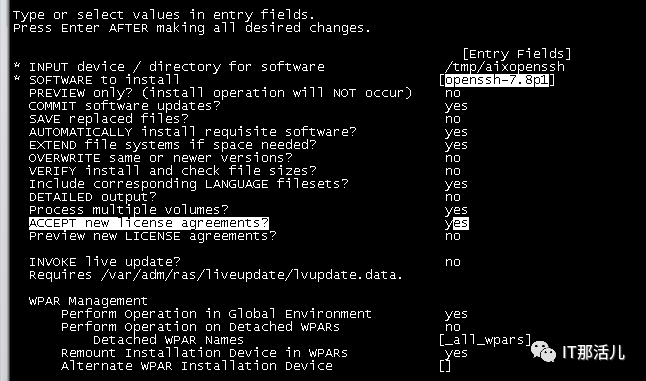

6)INPUT device / directory for software [.] --安装包所在目录,“.”为当前路径

图10 输入安装包路径返回结果

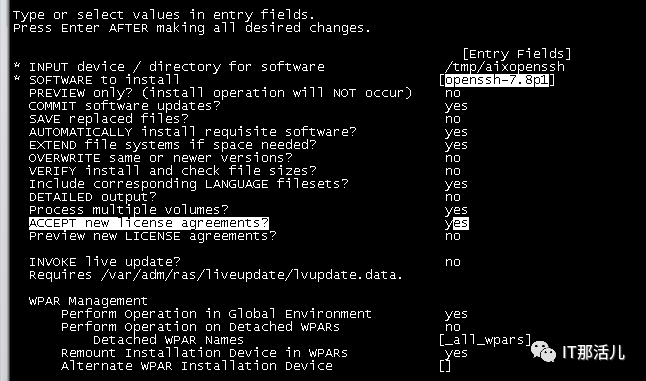

7)ACCEPT new license agreements?

Yes --修改为yes

图11 修改为yes后返回结果

安装完毕。

验 证:

1)运行ssh服务

lssrc -a | grep ssh

sshd ssh 2556588 active ---命令返回结果

如果是inactive,可通过以下命令启停下ssh服务:

#startsrc -s sshd

2)停止ssh服务

#stopsrc -s sshd

1. 远端rexec服务漏洞修复

1)解决方案

关闭exec服务。

2)操作方案

备份/etc/inetd文件,cp inetd.conf inetd.conf.bak0407;

使用vi编辑器将/etc/inetd.conf文件中以exec开头的rexec服务注释;

保存退出;

重启inetd 服务(其下有很多子系统服务),命令:refresh -s inetd;

漏洞修复验证。

2. 远端rlogin服务漏洞修复

1)解决方案

关闭rlogin服务。

2)操作方案

备份/ etc/inetd文件,cp inetd.conf inetd.conf.bak;

使用vi编辑器将/etc/inetd.conf文件中以login开头的rlogin服务注释;

保存退出;

重启inetd 服务(其下有很多子系统服务),命令:refresh -s inetd;

漏洞修复验证。

3. 远端rsh服务漏洞修复

1)解决方案

禁用RSH服务。

2)操作方案

备份/ etc/inetd文件,cp inetd.conf inetd.conf.bak0407;

使用vi编辑器将/etc/inetd.conf文件中以shell开头的rshd服务注释;

保存退出;

重启inetd 服务(其下有很多子系统服务),命令:refresh -s inetd;

漏洞修复验证。

4. NTP Mode 6 检测漏洞修复

cd /etc

cp ntp.conf ntp.conf.bak0407

vi ntp.conf

## 在最后加上一行

restrict default notrust nomodify nopeer noquery notrap

## 重启xntpd服务

refresh -s xntpd

本文作者:白炀斌(上海新炬中北团队)

本文来源:“IT那活儿”公众号