昨天分享的:如何从Azure Databricks访问Azure存储账户

这篇文章,后台有同学问第3种方式:SAS Token如何创建,那今天我们就来看看这个SAS token如何创建。今天这一篇才算是今年最后一篇了。

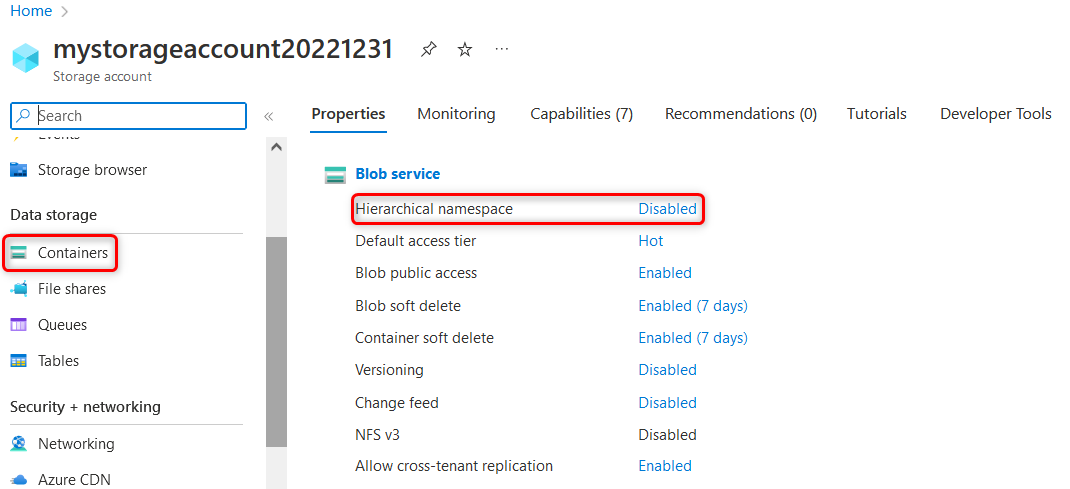

在开始之前,简单的说以下Azure Storage Account - 存储账户服务,它提供了下面4种数据存储服务:

- Containers

- File shares

- Queues

- Tables

我们只讨论Containers - 容器服务,此容器非彼容器,请悉知。

这里有个小知识点:

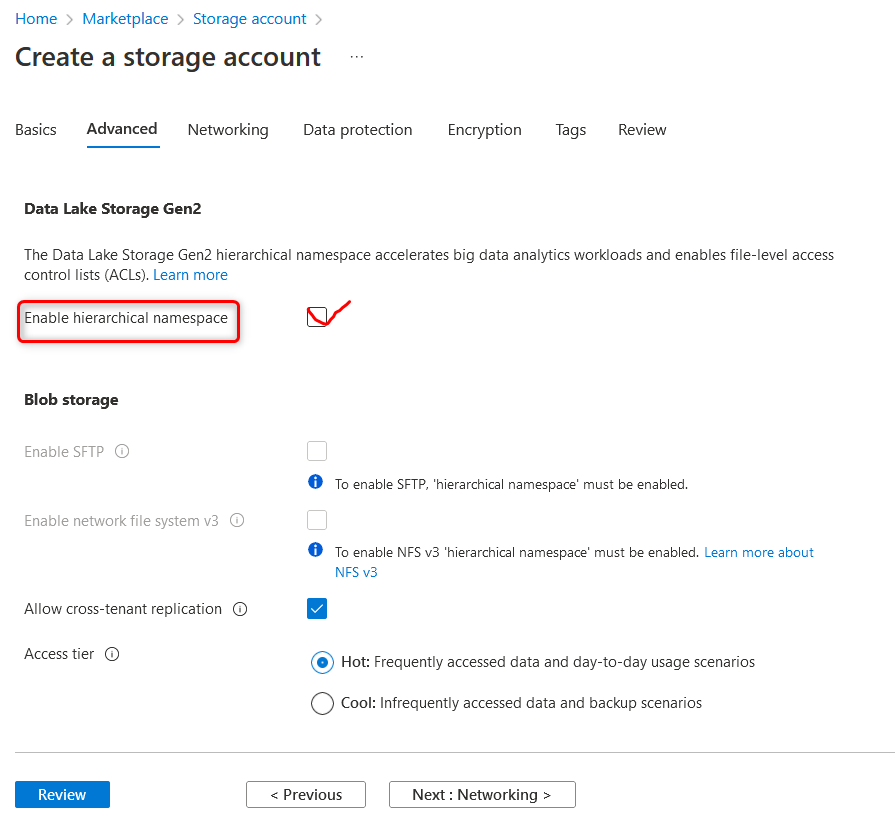

Azure还有一个Azure Data Lake服务,其实就是Azure Storage Account,只不过在你创建Azure Storage Account时,你必须开启Enable hierarchical namespace,开启之后,你创建的Azure Storage Account才是Azure Data Lake Gen2服务,否则你创建的只是普通的Azure Storage Account服务。

我们接着说如何创建SAS Token

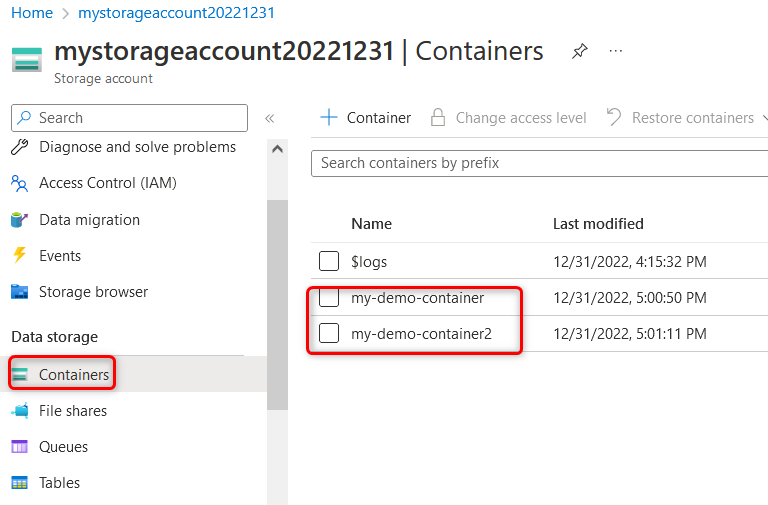

点击Data storage下面的Containers,可以看到我这里有两个containers

my-demo-container和my-demo-container2,上面$logs这个container时默认创建出来的,我们不用管。

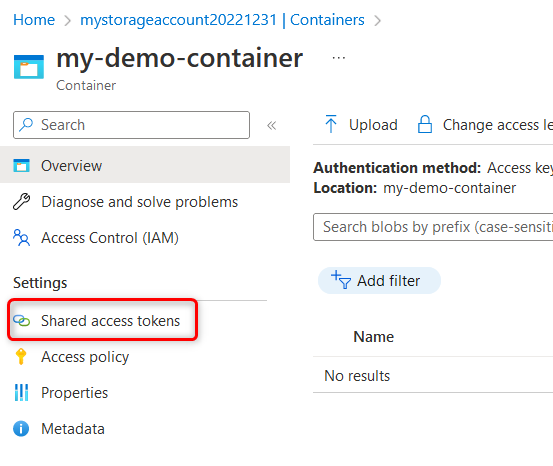

如果我们想给某个应用程序开通访问my-demo-container这个container的权限,我们只需要点击进入这个container

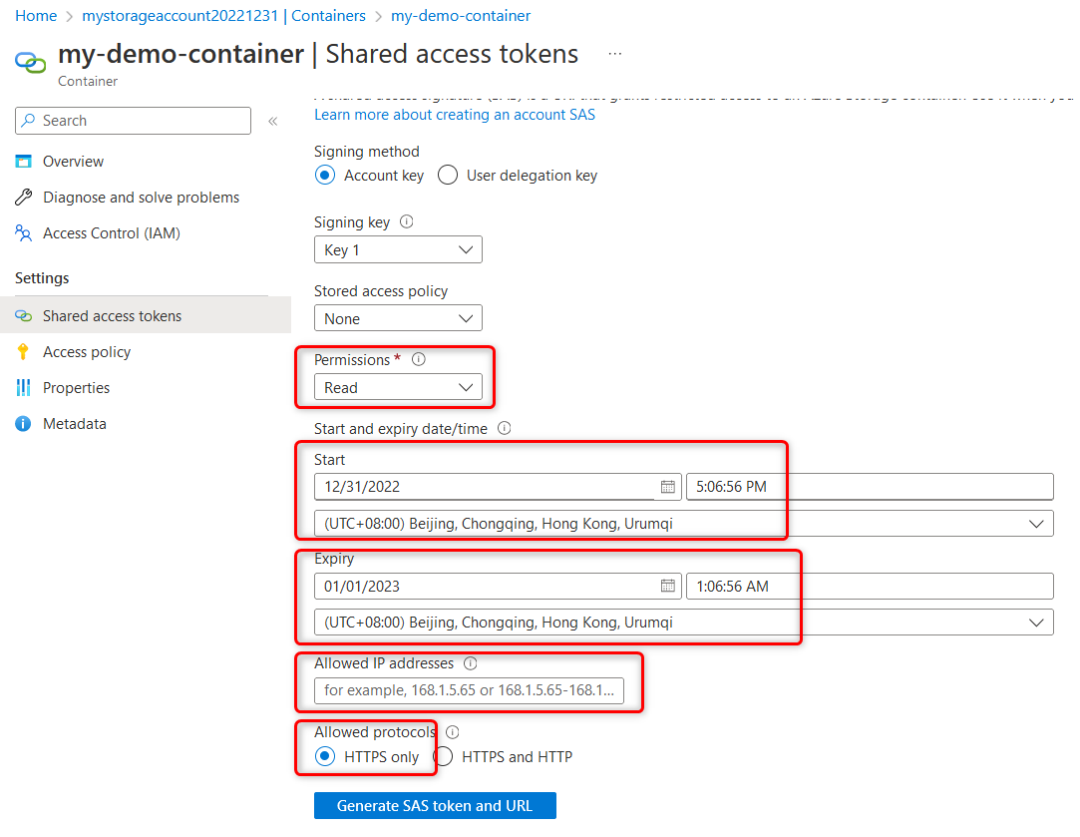

可以看到左边菜单栏Settings下面有一个Shared access tokens选项,这个就是SAS token,我们点击一下这个选项,进入创建页面:

从上面创建页面我们可以看到,有很多配置选项供我们自定义配置,我们来讲几个比较重要的:

【Permissions选项】

必选项。默认只有Read,而且只对单个文件生效,也就是说你的container下面如果只有文件,没有文件夹,也就是没有子文件夹,不需要枚举子文件夹的文件,那你选用这个默认Read是可以的。

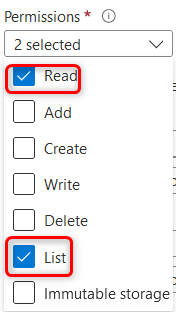

如果你的container下面有层级机构的文件夹文件,而且你只想给只读权限,那你还需要选择List权限,如下选择:

熟悉Linux文件权限管理的同学应该比较清楚。

【Start and expiry date/time选项】

可选项。默认8个小时。可以根据自己需要更改你创建的SAS token有效期。建议定期更新,否则被人拿到就可以访问你的数据了。

【Allowed IP addresses】

可选项。可以只限制某些IP访问你当前设置SAS Token的这个container的内容,不是你允许的IP禁止访问。这个又是一个安全措施,建议也加上。

【Allowed protocols】

默认HTTPS only。建议使用默认选项,毕竟HTTP不安全。

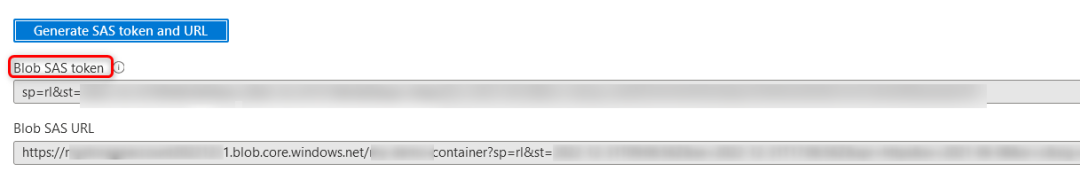

OK,所有选项都配置完成之后,只需要点击Generate SAS token and URL即可。创建出来的token就会立即显示在下面了。

然后你就可以把这个SAS token复制到你的应用程序里,你的应用程序就可以访问该container下面的内容了。

更多有关Azure云服务知识,请

点击关注本公众号,且听下回分解!

👇

提前祝大家元旦愉快!