我们今天就以CentOS系统为例,排查自己的服务器是否被入侵过。

可以查看日志信息是否还存在或者是否被清空,相关命令如下:

ll -h var/log/*

# 或者

du -sh var/log/*

可以查看 /etc/passwd 及 /etc/shadow 文件,相关命令如下:

# 查看/etc/passwd文件

ll etc/pass*

# 查看 etc/shadow 文件

ll /etc/sha*

3.入侵者可能修改用户名及密码文件

# 查看密码文件

more /etc/passwd

# 查看shadow文件对比密码是否被修改过

more /etc/shadow

4.查看机器最近登录成功的时间和最后一次不成功的登录时间

对应的日志 /var/log/lastlog,相关命令如下:

lastlog

5查看机器当前登录的全部用户

对应的日志文件 /var/run/utmp,相关命令如下:

who

6.查看机器创建以来登录过的用户

对应的日志文件 /var/log/wtmp,相关命令如下:

last

7.机器产生的异常流量

可以使用 tcpdump 命令抓取网络包查看流量情况

尝试发现入侵者的信息,相关命令如下:

cat /var/log/secure | grep -i "accepted passwd"

9.查询异常进程所对应的执行脚本文件

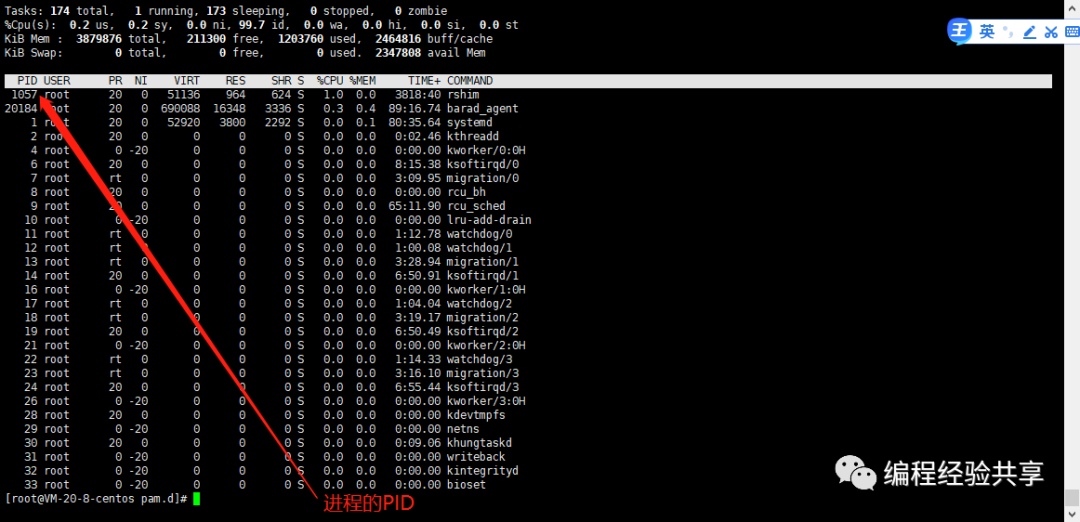

使用top命令查看异常进程对应的pid

在虚拟文件系统目录查找该进程的可执行文件,命令如下:

ll /proc/1850/ | grep -i exe

注意:/proc/后面的数字是进程pid值

PS:防止找不到本篇文章,可以收藏点赞,方便翻阅查找哦。

文章转载自编程经验共享,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。