最近,领导给潭主布置了一个IT资产和数据治理相关的任务。

找同事做了访谈,听她从安全视角谈了谈对IT资产的看法,无意间聊到了Tenable,勾起了潭主的一些回忆。

于是临时切换赛道,更新一下Tenable。

确有收获,既完成了领导交办的工作,又对漏洞扫描有了新认识。

初识Tenable

虽说潭主的主营业务不是信息安全,但要说到Tenable,还是略懂皮毛。

想来都是新冠疫情前的事了。

那时公司定期会对系统进行漏扫,听说用的是“绿盟”的产品。

每次扫完出一大堆报告,一没分类,二没建议,修补繁星般的漏洞威胁成了一个不可能完成的任务。

不想受制于人,于是找Tenable跨界学习了一下先进经验。

也是从那时起,潭主对绿盟有了看法,可能技术还行,但要说产品和服务,不行。

最近几年,因为护网大家的安全意识提高了,安全厂商日子好过了,但产品力提高了吗?还真不好说。

知己知彼,百战不殆

这次学到一个词叫“攻击面管理”,感觉跟金融风险敞口的概念有点像。

金融资产需要根据市场、利率和信用等多个维度去量化风险,风险量化的前提是要先识别底层资产。

对应到安全的攻击面管理,也需要先摸清IT资产这张底牌。

攻击方也一样,在实施攻击前也会派兵侦查一下地形和敌情,谋定而后动。

又该如何对自身安全的风险敞口进行管理呢?

漏洞扫描四部曲

攻击面管理需要内外兼修,主要涉及资产扫描、漏洞扫描、网站扫描和安全配置四部分。

资产扫描

通过扫描识别IT资产,包括服务器、虚拟机、容器、网络和存储,甚至包括打印机和扫描仪,只要设备联网就是风险点。

除了实物资产,还包括软件资产,倒是“数据资产”会相对特殊一些。

总之,不管主动探测还是被动监听,最后都是要获得IP+Port+Service,完成IT资产的画像。

漏洞扫描

漏扫的实质是以IT资产画像(清单)为输入与漏洞库进行匹配的过程,最后得到与资产关联的漏洞信息。

比较权威的漏洞库:

CVE(Common Vulnerablities & Exposures):公共漏洞和暴露,包含已知安全漏洞和缺陷的标准化列表。

CNNVD(China National Vulnerability Database of Information Security): 国家信息安全漏洞库(中国信息安全评测中心)

CNVD(China National Vulnerability Database):国家信息安全漏洞共享平台(国家互联网应急技术处理中心),

之后就是根据漏扫的输出信息进行漏洞验证、评估和修复工作。

网站扫描

网站应用扫描其实也可以看成是漏扫的一种,但偏应用安全范畴。

一般是通过“网络爬虫”遍历网站的所有页面,这部分内容跟基于Web的自动化测试有点像。

其目标是识别出OWASP Top 10这样的应用安全威胁,比如SQL Injection、Cross Site Scripting(XSS),以及XML External Entities(XXE)等。

根据资产的重要性、漏洞的严重程度,以及网络的暴露面,综合判定风险并设定优先级。

安全配置

安全配置检查的前提是要有安全基线,针对不同的IT资产制定相应的安全配置标准,以及相应的核查手段,识别出其中存在的安全隐患。

与漏洞防护相比,安全配置检查更主动和可控。比如密码策略就是一个典型的安全配置,这部分跟信息安全审计有一定的工作交叉。

很多攻击案例表明安全配置的疏漏很容易造成安全问题,潭主最初用公有云时就吃过亏。

综上所述,扫描和检查后就可以有的放矢进行有针对性的防护,根据需要选择接受、规避、控制和转移风险。

Tenable和VRM

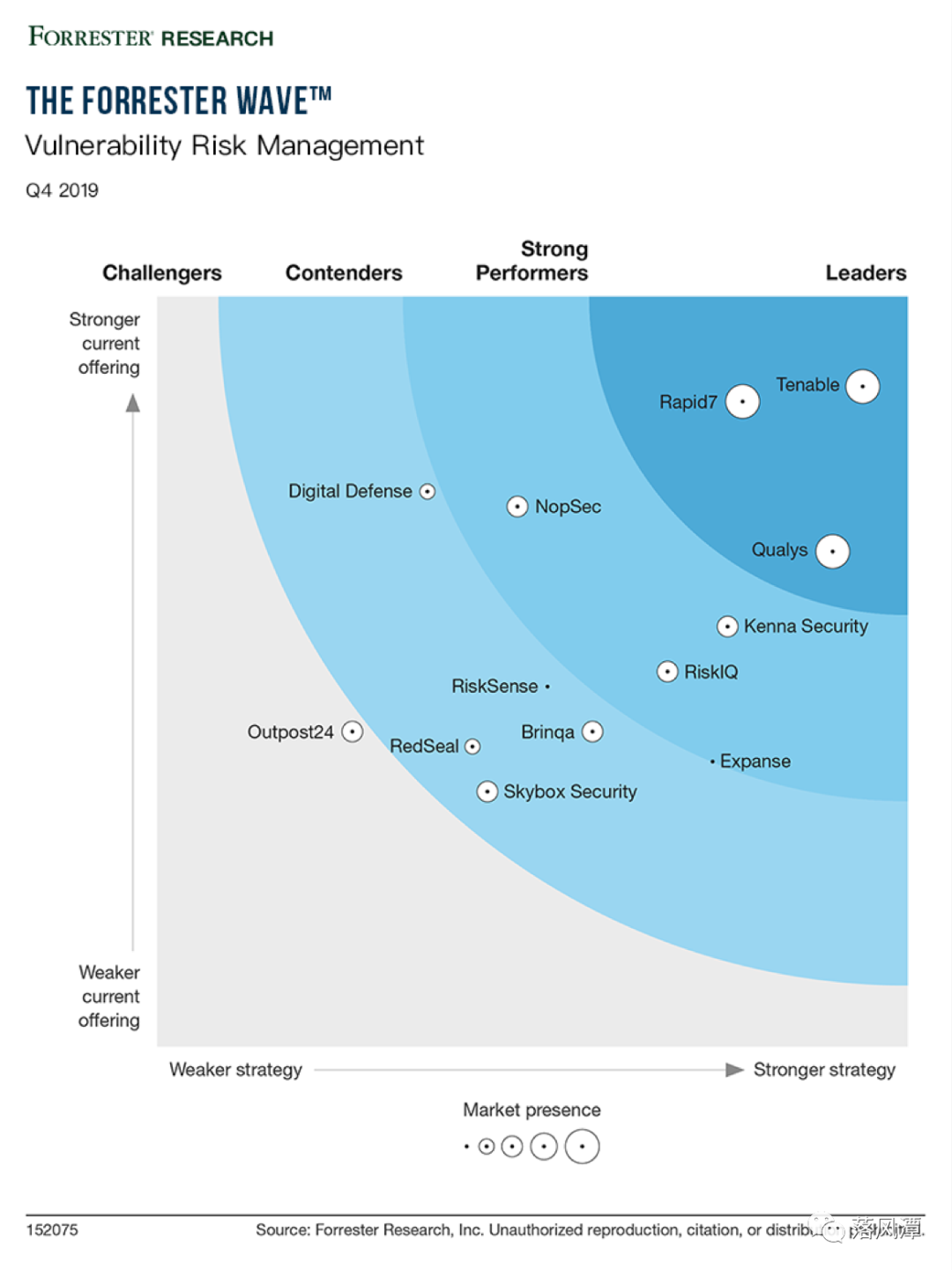

如上图所示,脆弱性风险管理(Vulnerability Risk Management)领域的领导者象限主要是Tenable、Rapid7和Qualys三个厂商。

除了商业化产品外,每个细分领域都有对应的开源工具:

资产扫描:Nmap、Zmap、Masscan

漏洞扫描:OpenVAS、Nessus

网站扫描:SQLMap、XSSer、Nikto

配置核查:Lynis

其中,Tenable是Nessus的Owner,而Nessus是全球使用最为广的漏洞扫描与分析工具。

工具更适合局部,但要想整体解决问题,还得依靠Tenable这样的网络安全产品,当然你也可以选国产的深信服和绿盟等。

Tenable产品家族

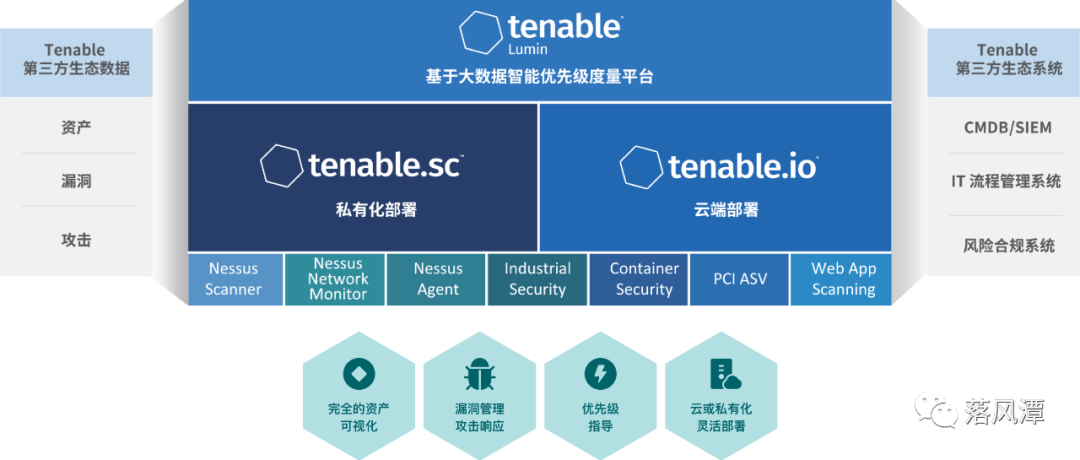

之前接触Tenable时没太在意,这次发现产品线有点长,不过上图还是比较清晰的介绍了产品生态:

Tenable.sc:私有化部署,可以采用单管理端+多扫描器分离的部署模式,每个扫描器可以看成是一个Nessus。

Tenable.io:SaaS服务,基于原有安全产品的云化改造,但功能比Tenable.sc丰富。

Tenable Lumin:安全态势可视化,可以度量风险暴露程度,并比照同行业和整体均值,客观评价自身的安全风险水平。

此外,Tenable还Release了一些新功能:

Tenable.ad:对微软AD(Active Directory)的支持

Tenable.cs:支持云原生和IaC的代码扫描Terrascan

VPR:相比CVSS,利用监督式AI算法压缩高危漏洞比例,重塑优先级

内行看门道,外行看热闹。

Tenable产品太多,像Tenable.ep(Exposure Platform)潭主就没太搞明白。

安全资产与CMDB

漏扫的第一步是资产发现,这些资产理论上跟CMDB的资产是一致的,也就是漏扫资产的数据源可以是CMDB,而且与业务相关的信息通常也都在CMDB中。

通常漏扫都是基于网段的扫描,得到的都是“技术”资产,但现状是CMDB不堪重用,数据质量不过关,识别业务关系和确定优先级还得靠人。

另一方面天天说安全,但真要花钱办事时又不愿意多投入,跟买保险差不多,买的时候觉得钱多,赔的时候觉得钱少。

再说将扫描资产同步到CMDB这事,钱没花到位,自身安全都搞不利索,这时候将协同,理想和现实差距太大。

EASM,外部攻击面管理

相对于内网,企业在互联网上的安全状况更为堪忧。

除了可以使用Tenable.sc进行互联网侧的漏扫外,也可以使用Tenable.io的SaaS服务,不过需要考虑云端的数据安全性。

当然,基于安全的特殊性,也可以通过异构增强进行交叉验证。

总之,企业在互联网上暴露的资产越少,受攻击的范围就越小,相应的安全防护就更有针对性,被入侵的可能性也会越小。

安全圈的二把刀

想起之前写过一篇安全相关的文章,从《无证之罪》看信息安全攻防演练,分享了信息安全管理的八字箴言:态势感知+攻击溯源。

这次扫盲学习了一下漏洞扫描,对安全防护又多了一些了解。

资产扫描的覆盖面、识别和画像能力、漏洞库更新的及时性,以及操作策略都是影响漏扫工作质量的关键要素。

水平有限,文章不足之处还请见谅。

最后,潭主祝大家国庆假期快乐!

- END -

感谢阅读。如果觉得写得还不错,就请点个赞或“在看”吧。

公众号所有文章仅代表个人观点,与供职单位无关。