燕云实验室,是河北千诚电子科技有限公司成立的网络安全攻防技术研究实验室。专注于web安全,网络攻防,安全运维,应急溯源方面的研究,研究成果应用于产品核心技术研究,国家重点科技项目攻关。

近期由于爆发新型冠状病毒(2019-nCoV),全国上下不得不开启由城市到乡村的严格封锁模式,严格限制出入,学习企业均延后复学复工。因此大量企业单位启动线上远程办公模式

大多数企业的远程办公时期,也正是黑客的“骚动期”。据了解, 远程办公期间网络设备,通信设备和服务器的安全策略更新的时效性较平日差,因此引来黑客试图乘虚而入,攻击量达到高峰节点。

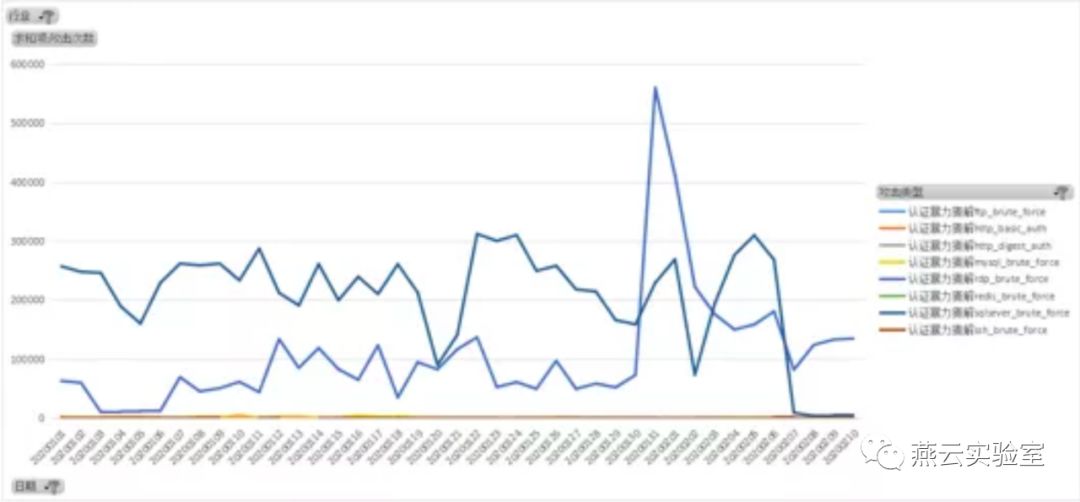

而在春节过后,众多企业开启远程办公模式,即在互联网使用大量远程办公“接口”,往往为了便利可能会使用简易的账户密码,这些“接口”反而成了攻击者窃入的最佳点,一本(字典)万利(权限)的认证暴力猜解成为黑客最常采用的攻击手段。

RDP\SQL Server成热门暴力拆解目标,随年关返工潮突增

医疗行业在此次疫情中扮演着重要角色,大量前沿互联网医疗技术被用于抗疫一线,云上医疗行业因此迎来井喷式发展。但与此同时,医疗行业也面临着前所未有的网络安全威胁。在往年开工日正月初七这天,网络黑客对医疗行业的攻击达到了单日80万次的高峰。Windows生态中的远程桌面服务RDP和数据库服务SQL Server成为占绝对大头的“软柿子”。

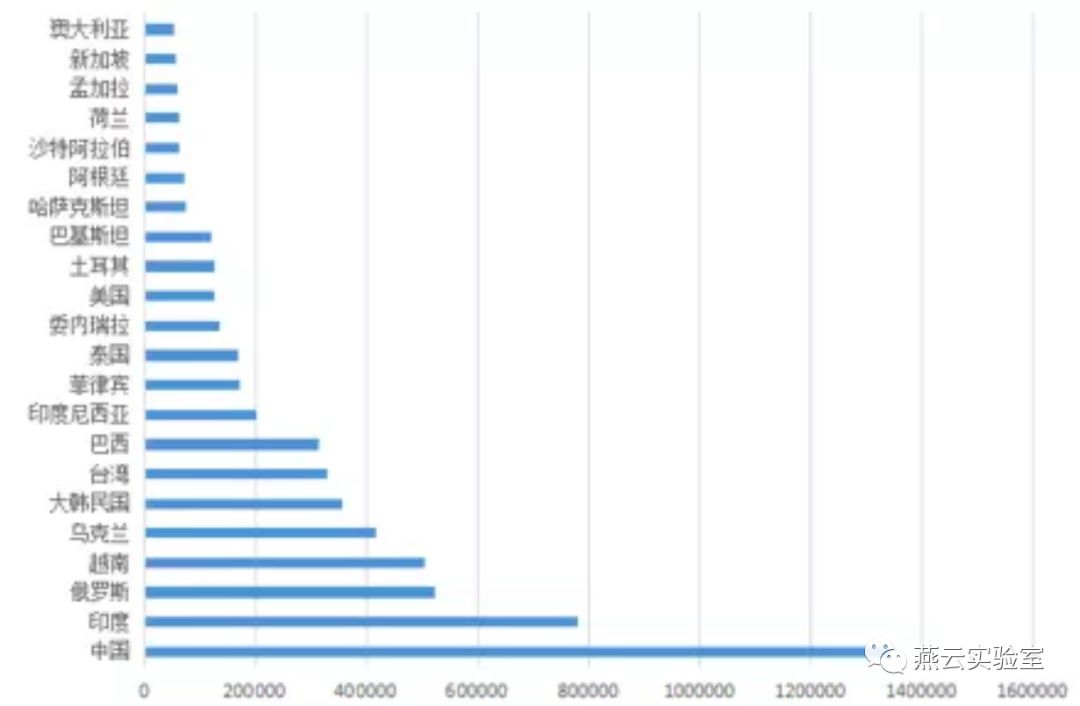

从攻击来源上看,针对云上医疗行业客户的认证暴力猜解攻击超过70%来自境外125个国家。因为日益趋严的机房管控措施,美国成为攻击源的“冷门片区”,而印度、俄罗斯、越南则跃居前列,成为最主要的黑客攻击来源地区。

认证暴力猜解攻击源:境外异常活跃

此外,医疗行业客户上线抗疫小程序时需要注意等保三级合规,数据安全更需要注意,数据安全审计与堡垒机的组合能够预防大多数外部数据攻击和内部数据窃密,对数据库的访问进行有效审计。

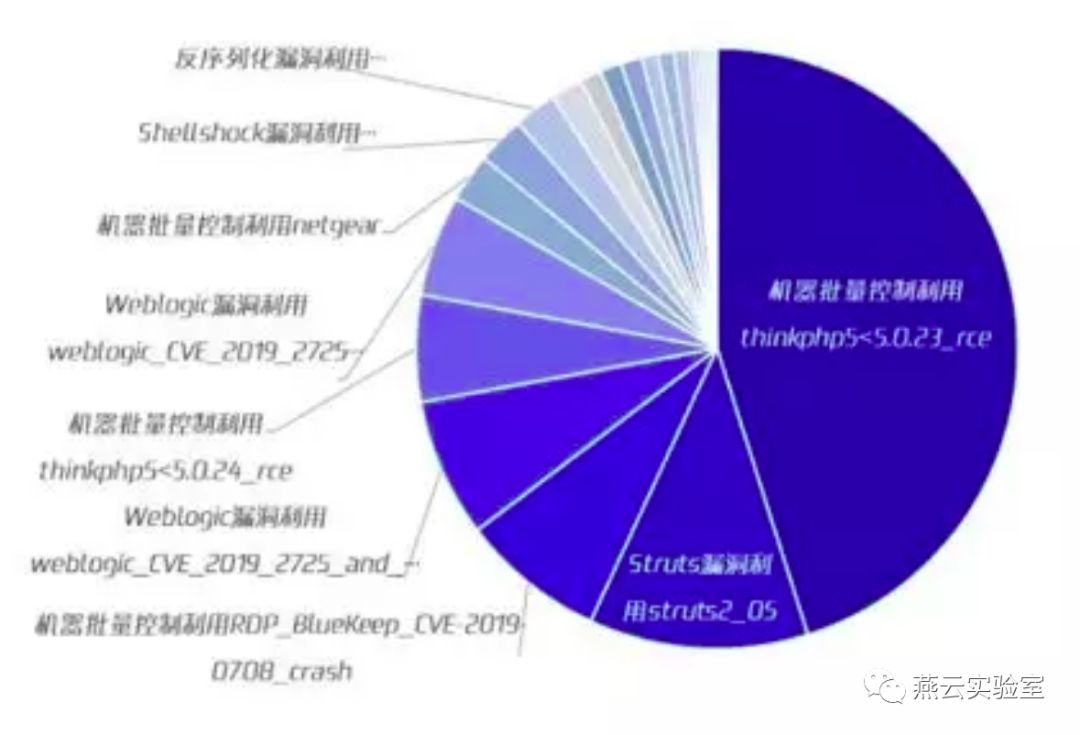

新冠疫情之下“停课不停学”的号召,为在线教育行业注入催化剂。相对于传统的医疗行业,在线教育行业由于激增的线上教学需求,在业务研发上更加“激进”,这也带来了第三方组件滥用的风险,高危漏洞频出的ThinkPHP、Struts2、RDP成为黑客近期攻击教育行业的“突破口”。针对教育行业的Nday漏洞攻击源绝大部分来自境内。由于此类手法“动静”较小,加上国内拨号IP资源集中的现状,动态秒拨IP技术是攻击惯用手段。

高风险漏洞类型统计

疫情期间电商行业成为黑客“趁火打劫”的目标对象,黑客针对云服务主机,每日发动千万次爆破攻击、频繁更新挖矿木马、勒索病毒等新变种,破坏企业核心业务正常运行,窃取用户机密数据,并对数据进行加密勒索,给企业带来巨大损害。攻击手段也从原来单纯的Web攻击开始转向信息窃取售卖、“薅羊毛”非法获利等形式,而较高的访问频次和多端口流量需求也对电商行业的安全防护提出了更高的可靠性要求,构建云主机安全防护体系和Web应用安全防护体系也尤为重要。

弱密码:安全管理意识弱,大量对外设备或远程办公接口使用弱密码或默认密码,容易遭受暴力破解等攻击攻击;

漏洞:部分网络设备或服务器自身安全防护能力不足,导致网络设备的Web界面存在安全漏洞,容易被黑客利用并植入木马程序,同样服务器中也存在大量高危风险漏洞;

维护:疫情期间由于管理人员仅在线上办公维护,无法在线下及时交流,相比对于设备的维护会比较力不从心,对外网络设备或服务器系统老旧,升级困难,无法及时修复发现的安全问题,导致安全漏洞无法及时修补;

管理:疫情期间,为了方便管理,部分网络设备或服务器直接暴露于公网,致使被入侵风险增大。

针对无处不在的网络安全威胁和日趋猛烈的黑客攻击,我们提出以下安全建议,助力企业安心抗疫,保障核心业务安全。

关闭非必须的服务和端口,对必须的服务,采用IP地址白名单,只允许可信地址进行通信;

定期审查与设备相关的通信历史记录和日志,检查视频设备是否有和境外IP地址通信,是否有主动与异常IP建立连接发送数据,从而确认是否存在已被攻陷的设备;

定期修改设备或远程办公系统的账户密码,并增加密码复杂度,如果使用证书登录,需及时更新证书;定期审视,并删除无用账号;

及时升级相关设备或服务器操作系统最新版本;

定期进行漏洞扫描,并及时修复所发现漏洞,相关管理人员应关注即时安全攻击事件,做到在第一时间修复最新安全隐患;

在网络出口部署专业DDoS防御系统,防止针对远程办公系统进行DDoS,恶意干扰系统正常使用。

声明

署名:CC BY-NC-SA 3.0 CN

文中所涉及的技术,思路和工具仅供以安全为目的的学习交流使用,请勿做非法用途否则后果自负。