近日,91数据恢复团队接到甘肃某实业公司的咨询求助,该公司的服务器在遭遇了Phobos家族新型变种勒索病毒.[backupransomware@tutanota.com].eking后缀的攻击,公司的文件数据共享服务器上的数据被加密锁定,所有文件后缀均被改为.[backupransomware@tutanota.com].eking后缀,导致很多员工的业务受到影响。该公司找到91数据恢复团队,希望能尽快协助恢复数据。根据该公司的要求,91数据恢复团队立即安排工程师团队远程进行数据检测及数据恢复工作,并立即与客户沟通确定恢复方案,客户当天下午3点下单,91数据恢复团队5点多完成数据恢复,并成功恢复了99.99%的数据量,获得了客户十分满意的评价。

该病毒有同类的后缀病毒还有以下后缀,91数据恢复团队均可以恢复处理:

.[Chadmad@ctemplar.com].eking

.[helpmedecoding@airmail.cc].eking

.[Harpia2019@aol.com].eking

.[newera@ctemplar.com].eking

.[decrypt20@vpn.tg].eking

.[zhaolingdecrypt@firemail.cc].eking

.[surpaking@tutanota.com].eking

等等

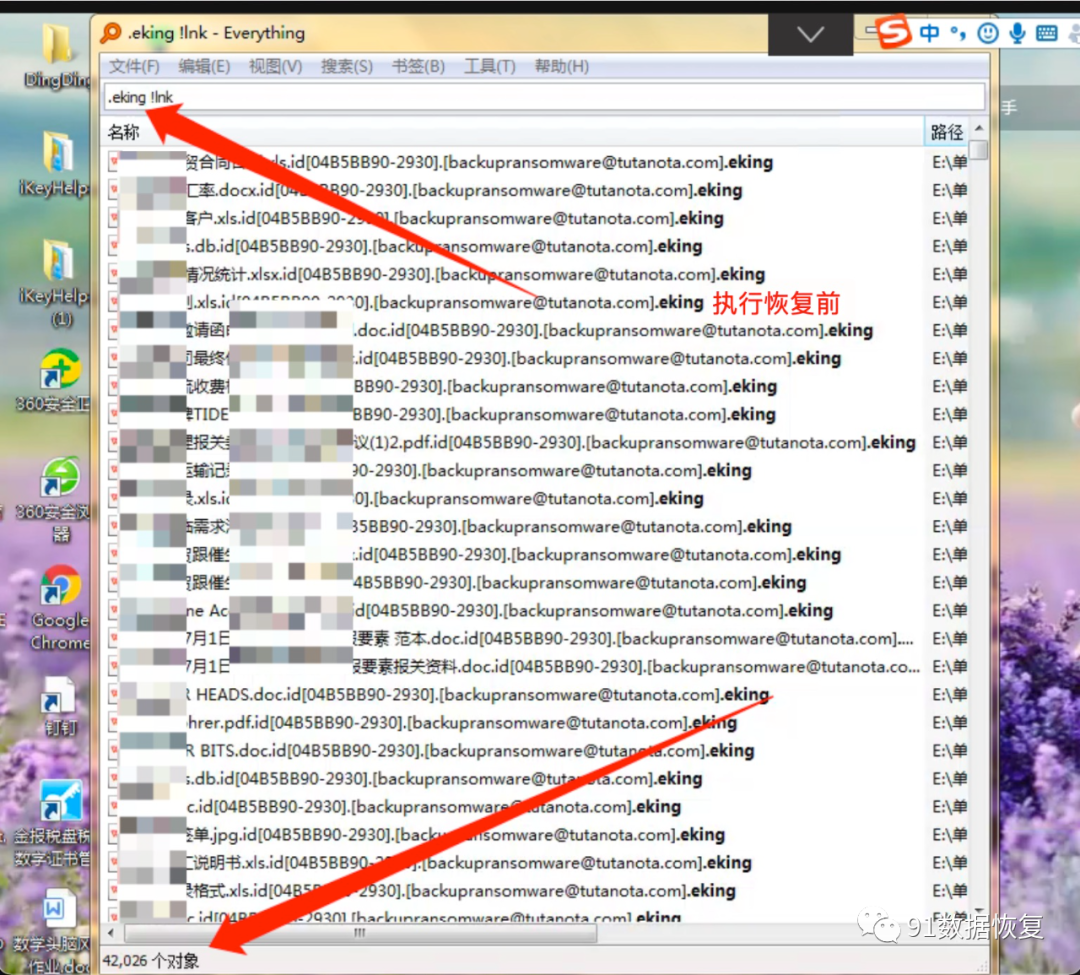

中毒数据情况:

一台服务器,被加密数据量一共4.2万+个,数据量大约200G+:

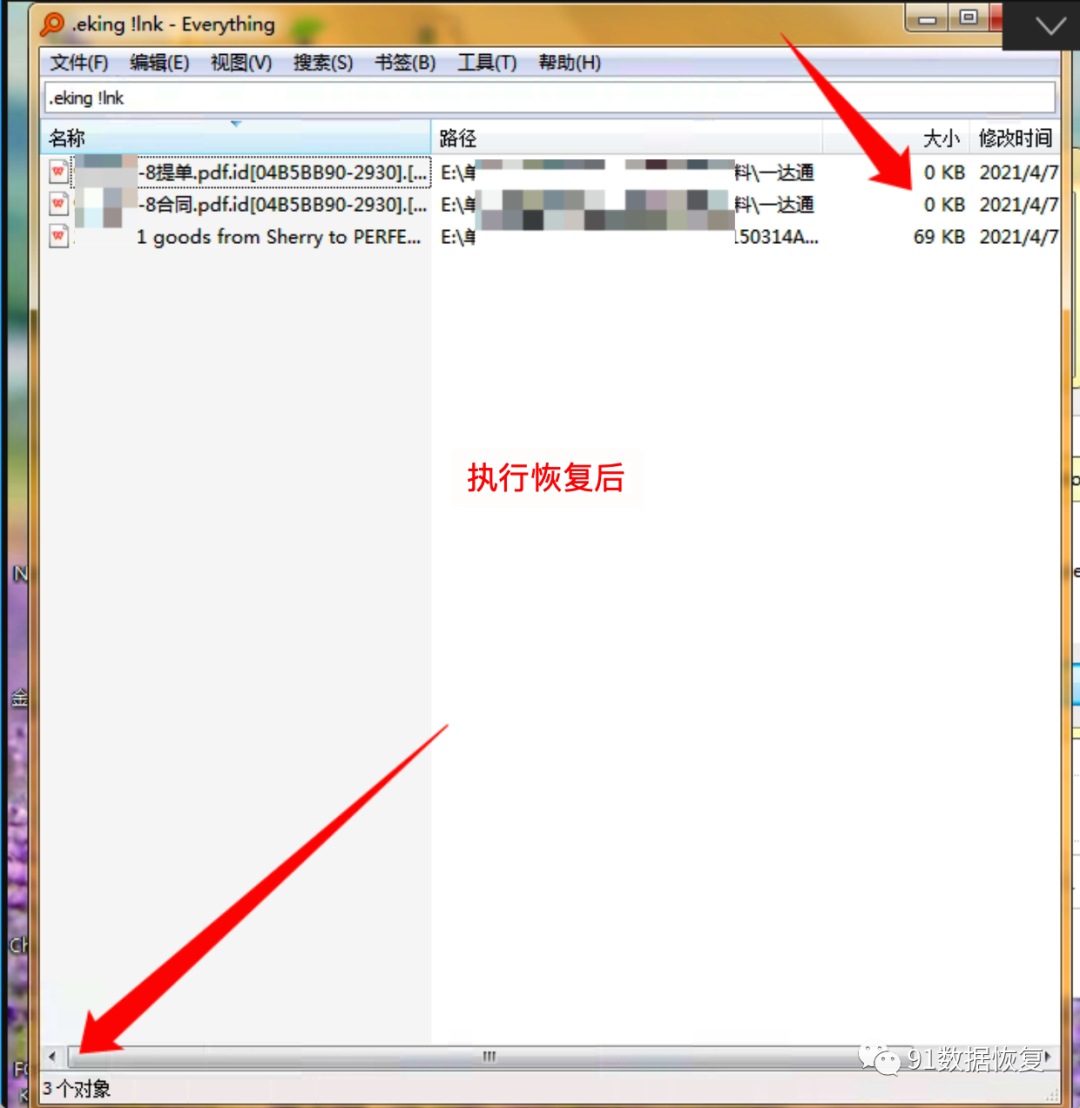

数据恢复完成情况:

数据全部完成恢复,共有3个文件未恢复,其中2个是0KB文件,空文件属于无效文件,1个是60几KB的文件,这个应该是被加密损坏的文件,无法恢复,其余文件均恢复成功。

恢复工期:

一台服务器,从客户当天3点下单,工程师团队立马开始准备恢复工作,最终于3小时内完成了全部的数据恢复。