点击蓝色小字

关注官方微信

点击右上角

分享本文

Linux对账户的锁定功能可以帮助你起到一定的防护作用,当有人恶意尝试破解服务器密码时,暴力破解密码错误超过设定次数后就会锁定该账户,锁定时间可以自行设定,时间过后会自行解锁。

Linux中可以使用pam的pam_tally2.so模块来实现。首先要确定系统是否含有该模块,如果没有就需要使用pam_tally.so模块,两个模块使用方法不太一样。

[root@ecs-test ~]# find -name "pam_tally2.so"/usr/lib64/security/pam_tally2.so

在操作前先行备份三个配置文件

cp etc/pam.d/system-auth etc/pam.d/system-auth.bakcp etc/pam.d/sshd etc/pam.d/sshd.bakcp etc/pam.d/login etc/pam.d/login.bak

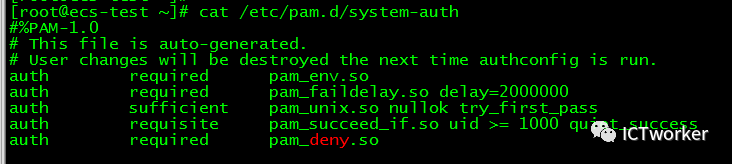

如果想限制服务器终端,编辑系统/etc/pam.d/system-auth文件,在#%PAM-1.0的下面,在pam_env.so后面添加如下策略参数:

auth required pam_tally2.so onerr=fail deny=3 unlock_time=40 even_deny_root root_unlock_time=40# onerr=fail 表示当出现错误时的缺省返回值# deny 表示设置普通用户和root用户连续登陆最大错误数,超过则锁定该用户# even_deny_root 表示同时也限制root用户# unlock_time 表示普通用户锁定时间,单位是秒# root_unlock_time 表示root用户锁定时间,单位是秒

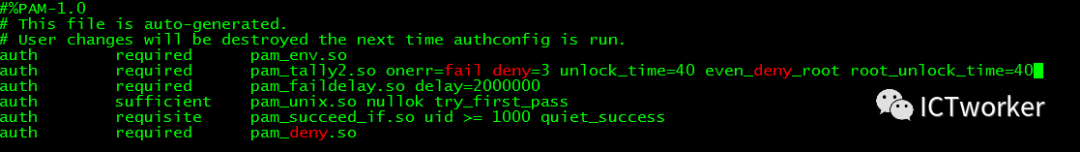

登陆鉴定故障

再次输入正确密码测试

终端登陆锁定后查看:

#pan_tally2--user test Login Failures Latest failure Fromtest 410/06/20 14:07:45 pst/0

如果想限制ssh远程,需要修改/etc/pam.d/sshd这个文件,添加的内容同上面一样

ssh锁定用户后查看:

#pan_tally2--user test Login Failures Latest failure Fromtest 610/06/20 14:12:15 192.168.254.181

如果想限制TTY登陆,需要修改/etc/pam.d/login文件,添加的内容同上面一样

tty登陆锁定后查看:

#pan_tally2--user root Login Failures Latest failure Fromroot 1710/06/20 14:20:40 tty1

如果是限制telnet,是在/etc/pam.d/remote文件中修改

查看用户失败次数

#pam_tally2#pam_tally2--user root

如何手动解锁指定用户

#pam_tally2 -u 账号 //查看失败登陆#pam_tally2 -r -u root(账号) //清除失败登陆后可以正常登陆

往期推荐

文章转载自ICTworker,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。