PuTTY密钥泄露漏洞(CVE-2024-31497).docx

10墨值下载

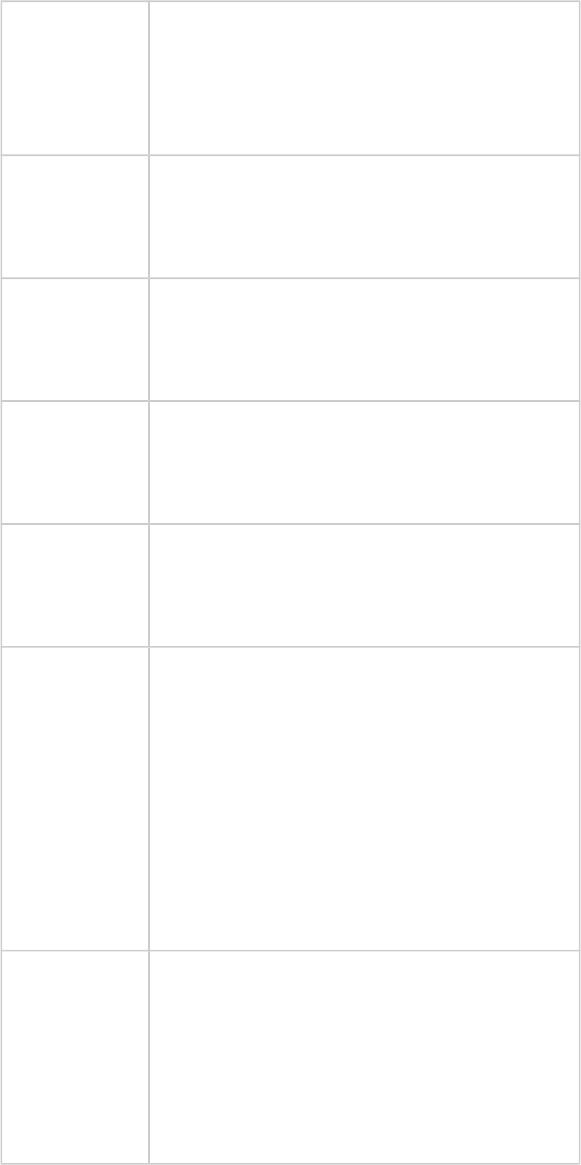

漏洞概要

漏洞名称

PuTTY

密钥泄露漏洞

(CVE-2024-

31497)

发布时间

2024

年

4

月

23

日

组件名称

PuTTY

影响范围

0.68 ≤ PuTTY

<

0.81

漏洞类型 密钥管理错误

利用条件

1

、用户认证:不需要用户认证

2

、前置条件:默认配置

3

、触发方式:远程

综合评价

<

综合评定利用难度

>

:困难。

<

综合评定威胁等级

>

:高危。

官方解决方

案

已发布

漏洞分析

组件介绍

PuTTY

是一个流行的终端模拟器,主要用于远程访问

Unix

和

Unix-like

系统

(如

Linux

、

BSD

等)以及

Windows

平台。它是一个开源软件,最初由

Simon Tatham

在

1990

年代开发。

PuTTY

支持多种网络协议,包括

SSH

(

Secure Shell

)、

Telnet

、

rlogin

和原始套接字连接。

漏洞描述

2024

年

4

月

23

日,深信服深瞳漏洞实验室监测

PuTTY

存在密钥泄露漏洞,

编号

CVE-2024-31497

,漏洞威胁等级:高危。

在

PuTTY 0.68

至

0.80

(

0.81

之前)版本中,有偏差的

ECDSA nonce

生成

允许攻击者在大约

60

个签名内通过快速攻击恢复用户的

NIST P-521

密钥。

在对手能够读取由

PuTTY

或

Pageant

签名的信息的情况下,这一点尤为重要。

所需的签名信息集可能是公开可读的,因为它们存储在支持使用

SSH

进行提

交签名的公共

Git

服务中,而

Pageant

通过代理转发机制进行了签名。换句

话说,即使不再使用易受攻击的

PuTTY

版本,对手也可能已经掌握了足够的

of 4

10墨值下载

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文档的来源(墨天轮),文档链接,文档作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

下载排行榜

评论