点击上方“IT那活儿”公众号,关注后了解更多内容,不管IT什么活儿,干就完了!!!

关于http-basic也实验过,使用的是elasticSearch-http-basic提供了针对ES HTTP连接的IP白名单、密码权限和信任代理功能。可以安装elasticsearch-http-basic包,但是在Github上目前发布的是已经是7年前的版本了。而且对应es的版本也只是支持到es6.x,所以排除了http-basic这个插件包。 在本文中测试用到的ES版本是7.8,使用X-Pack进行安全认证。

xpack.security.http.ssl: enabled: false 【开启还是关闭】

verification_mode: certificate 【如下】

【full:它验证所提供的证书是否由受信任的权威机构(CA)签名,并验证服务器的主机名(或IP地址)是否与证书中识别的名称匹配。】

【certificate:它验证所提供的证书是否由受信任的机构(CA)签名,但不执行任何主机名验证。】

【none:它不执行服务器证书的验证。】

truststore.path: certs/elastic-certificates.p12 【信任存储库文件的存放位置】

keystore.path: certs/elastic-certificates.p12 【密钥存储库文件的存放位置】

xpack.security.transport.ssl: enabled: true 【开启还是关闭】

verification_mode: certificate 【如下】

【full:它验证所提供的证书是否由受信任的权威机构(CA)签名,并验证服务器的主机名(或IP地址)是否与证书中识别的名称匹配。】

【certificate:它验证所提供的证书是否由受信任的机构(CA)签名,但不执行任何主机名验证。】

【none:它不执行服务器证书的验证。】

keystore.path: certs/elastic-certificates.p12 【信任存储库文件的存放位置】

truststore.path: certs/elastic-certificates.p12 【密钥存储库文件的存放位置】

./bin/elasticsearch-certutil ca

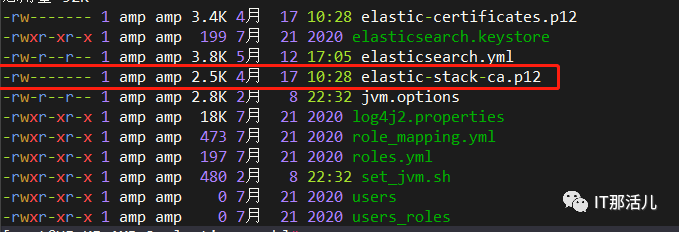

elastic-stack-ca.p12

./bin/elasticsearch-certutil cert --ca elastic-stack-ca.p12

mkdir config/certs

mv elastic-certificates.p12 config/certs/

./bin/elasticsearch-keystore add xpack.security.transport.ssl.keystore.secure_password

./bin/elasticsearch-keystore add xpack.security.transport.ssl.truststore.secure_password

./bin/elasticsearch-keystore add xpack.security.http.ssl.keystore.secure_password

./bin/elasticsearch-keystore add xpack.security.http.ssl.truststore.secure_password

xpack.security.enabled: true

xpack.security.http.ssl:

enabled: false

verification_mode: certificate

truststore.path: certs/elastic-certificates.p12

keystore.path: certs/elastic-certificates.p12

xpack.security.transport.ssl:

enabled: true

verification_mode: certificate

keystore.path: certs/elastic-certificates.p12

truststore.path: certs/elastic-certificates.p12

./bin/elasticsearch-setup-passwords auto

./bin/elasticsearch-setup-passwords interactive

./bin/elasticsearch-reset-password -u elastic

./bin/elasticsearch-reset-password -u elastic -i <password>

curl --user elastic:testpasswd localhost:9200

漏洞名称:Apache Zookeeper 未授权访问漏洞【原理扫描】 风险等级:高 高可利用:否 CVE编号 - 端口(服务) :2181(zookeeper) 风险描述 ZooKeeper是一个高性能的分布式数据一致性解决方案,它将复杂的,容易出错的分布式一致性服务封装起来,构成一个高效可靠的原语集,并提供一系列简单易用的接口给客户使用。ZooKeeper默认开启在2181端口,在未进行任何访问控制情况下,攻击者可通过执行envi命令获得系统大量的敏感信息,包括系统名称、Java环境。 风险影响:攻击者可通过执行envi命令获得系统大量的敏感信息,包括系统名称、Java环境。 解决方案 1)禁止把Zookeeper直接暴露在公网。 2)绑定指定IP访问。 3)添加访问控制,根据情况选择对应方式(认证用户,用户名密码)。 协议类型:tcp。

iptables -I INPUT -p tcp --dport 2181 -j DROP

iptables -I INPUT -s 10.xx.xx.208 -p tcp --dport 2181 -j ACCEPT

iptables -I INPUT -s 10.xx.xx.209 -p tcp --dport 2181 -j ACCEPT

Centos6.x:service iptables save

Centos7.x:iptables-save

查看是否正常添加:getAcl / 未授权也可以连接,但是查看节点时会报错,如果不把127.0.0.1加上去,localhost都不行,必须填可访问IP,才能访问。

使用之前设置的IP进行访问:./zkCli.sh -server : 设置为所有人可访问:setAcl / world:anyone:cdrwa

Ps:方法三设置后需要在程序端进行相应配置,且设置后还是可以通过ls /查看所有的节点,但无法进一步操作配置权限的节点。

3.1 开启鉴权

具体的问题为: QVD-2023-6271。 漏洞描述:开源服务管理平台 Nacos 中存在身份认证绕过,在默认配置下未token.secret.key 进行修改,导致远程者可以绕 过密钥认证进入后台,造成系统受控等后果。 影响版本:0.1.0 <= Nacos <= 2.2.01.2.3.4.5.6.7.

echo "thisisthenacosnewtestpasskeyinfo" |base64

nacos.core.auth.default.token.secret.key=

nacos.core.auth.system.type=nacos nacos.core.auth.enabled=true

nacos:

discovery:

server-addr: 127.0.0.1:8848

username: nacos

password: YourPassword

3.2 认证绕过

(POST https://127.0.0.1:8848/nacos/v1/auth/users?username=test&password=test),

本文作者:事业二部(上海新炬中北团队)

本文来源:“IT那活儿”公众号

文章转载自IT那活儿,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。